ประเภทของการนำเสนอซอฟต์แวร์รักษาความปลอดภัยสารสนเทศ การรักษาความปลอดภัยของข้อมูล วิธีการปกป้องข้อมูล ป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

สไลด์ 1

เสร็จสิ้นโดย: กลุ่มนักเรียน 23 Gubanova E. Ya. ตรวจสอบโดย: Turusinova I. P. Yoshkar-Ola, 2015สไลด์ 2

เนื้อหา การเข้าถึงโดยไม่ได้รับอนุญาต เครื่องมือรักษาความปลอดภัยข้อมูล ระบบรักษาความปลอดภัยด้วยไบโอเมตริก วิธีการป้องกัน มัลแวร์การสำรองข้อมูลและการกู้คืนข้อมูลยูทิลิตี้ของแฮ็กเกอร์และการป้องกัน

เนื้อหา การเข้าถึงโดยไม่ได้รับอนุญาต เครื่องมือรักษาความปลอดภัยข้อมูล ระบบรักษาความปลอดภัยด้วยไบโอเมตริก วิธีการป้องกัน มัลแวร์การสำรองข้อมูลและการกู้คืนข้อมูลยูทิลิตี้ของแฮ็กเกอร์และการป้องกัน

สไลด์ 3

การเข้าถึงที่ไม่ได้รับอนุญาต การเข้าถึงที่ไม่ได้รับอนุญาตคือการกระทำที่ละเมิดขั้นตอนการเข้าถึงที่กำหนดไว้หรือกฎการแบ่งเขต การเข้าถึงโปรแกรมและข้อมูลนั้นได้มาจากสมาชิกที่ไม่ได้ลงทะเบียนและไม่มีสิทธิ์ในการทำความคุ้นเคยหรือทำงานกับแหล่งข้อมูลเหล่านี้ มีการนำการควบคุมการเข้าถึงมาใช้เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

การเข้าถึงที่ไม่ได้รับอนุญาต การเข้าถึงที่ไม่ได้รับอนุญาตคือการกระทำที่ละเมิดขั้นตอนการเข้าถึงที่กำหนดไว้หรือกฎการแบ่งเขต การเข้าถึงโปรแกรมและข้อมูลนั้นได้มาจากสมาชิกที่ไม่ได้ลงทะเบียนและไม่มีสิทธิ์ในการทำความคุ้นเคยหรือทำงานกับแหล่งข้อมูลเหล่านี้ มีการนำการควบคุมการเข้าถึงมาใช้เพื่อป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต

สไลด์ 4

การป้องกันโดยใช้รหัสผ่าน รหัสผ่านใช้เพื่อป้องกันการเข้าถึงโปรแกรมและข้อมูลที่จัดเก็บไว้ในคอมพิวเตอร์โดยไม่ได้รับอนุญาต คอมพิวเตอร์อนุญาตให้เข้าถึงทรัพยากรเฉพาะกับผู้ใช้ที่ลงทะเบียนและป้อนรหัสผ่านที่ถูกต้องเท่านั้น ผู้ใช้แต่ละคนอาจได้รับอนุญาตให้เข้าถึงแหล่งข้อมูลบางอย่างเท่านั้น ในกรณีนี้ สามารถบันทึกความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาตทั้งหมดได้

การป้องกันโดยใช้รหัสผ่าน รหัสผ่านใช้เพื่อป้องกันการเข้าถึงโปรแกรมและข้อมูลที่จัดเก็บไว้ในคอมพิวเตอร์โดยไม่ได้รับอนุญาต คอมพิวเตอร์อนุญาตให้เข้าถึงทรัพยากรเฉพาะกับผู้ใช้ที่ลงทะเบียนและป้อนรหัสผ่านที่ถูกต้องเท่านั้น ผู้ใช้แต่ละคนอาจได้รับอนุญาตให้เข้าถึงแหล่งข้อมูลบางอย่างเท่านั้น ในกรณีนี้ สามารถบันทึกความพยายามในการเข้าถึงโดยไม่ได้รับอนุญาตทั้งหมดได้

สไลด์ 5

การป้องกันด้วยรหัสผ่านใช้การป้องกันด้วยรหัสผ่านเมื่อบูตระบบปฏิบัติการ สามารถตั้งค่าการเข้าสู่ระบบด้วยรหัสผ่านได้ในโปรแกรมการตั้งค่า BIOS คอมพิวเตอร์จะไม่บูตเข้าสู่ระบบปฏิบัติการเว้นแต่จะป้อนรหัสผ่านที่ถูกต้อง มันไม่ง่ายเลยที่จะเอาชนะการป้องกันเช่นนี้ สิ่งต่อไปนี้สามารถป้องกันจากการเข้าถึงโดยไม่ได้รับอนุญาต: ไดรฟ์ โฟลเดอร์ ไฟล์ของคอมพิวเตอร์ในระบบ คุณสามารถติดตั้งได้ สิทธิบางประการการเข้าถึง: การเข้าถึงแบบเต็ม, ความสามารถในการเปลี่ยนแปลง, อ่านอย่างเดียว, เขียน ฯลฯ

การป้องกันด้วยรหัสผ่านใช้การป้องกันด้วยรหัสผ่านเมื่อบูตระบบปฏิบัติการ สามารถตั้งค่าการเข้าสู่ระบบด้วยรหัสผ่านได้ในโปรแกรมการตั้งค่า BIOS คอมพิวเตอร์จะไม่บูตเข้าสู่ระบบปฏิบัติการเว้นแต่จะป้อนรหัสผ่านที่ถูกต้อง มันไม่ง่ายเลยที่จะเอาชนะการป้องกันเช่นนี้ สิ่งต่อไปนี้สามารถป้องกันจากการเข้าถึงโดยไม่ได้รับอนุญาต: ไดรฟ์ โฟลเดอร์ ไฟล์ของคอมพิวเตอร์ในระบบ คุณสามารถติดตั้งได้ สิทธิบางประการการเข้าถึง: การเข้าถึงแบบเต็ม, ความสามารถในการเปลี่ยนแปลง, อ่านอย่างเดียว, เขียน ฯลฯ

สไลด์ 6

การปกป้องข้อมูลเป็นกิจกรรมที่มุ่งป้องกันการรั่วไหลของข้อมูล ผลกระทบต่อข้อมูลโดยไม่ได้รับอนุญาตและไม่ได้ตั้งใจ

การปกป้องข้อมูลเป็นกิจกรรมที่มุ่งป้องกันการรั่วไหลของข้อมูล ผลกระทบต่อข้อมูลโดยไม่ได้รับอนุญาตและไม่ได้ตั้งใจ

สไลด์ 7

สไลด์ 8

การรักษาความปลอดภัยของข้อมูล หมายถึง การรักษาความปลอดภัยของข้อมูลคือชุดของอุปกรณ์ทางวิศวกรรม เทคนิค อิเล็กทรอนิกส์ และอุปกรณ์อื่นๆ และอุปกรณ์ที่ใช้ในการแก้ปัญหา งานต่างๆเกี่ยวกับการปกป้องข้อมูลรวมถึงการป้องกันการรั่วไหลและการสร้างความมั่นใจในความปลอดภัยของข้อมูลที่ได้รับการคุ้มครอง เครื่องมือรักษาความปลอดภัยข้อมูลแบ่งออกเป็น: เครื่องมือทางเทคนิค (ฮาร์ดแวร์) เครื่องมือซอฟต์แวร์ เครื่องมือขององค์กร

การรักษาความปลอดภัยของข้อมูล หมายถึง การรักษาความปลอดภัยของข้อมูลคือชุดของอุปกรณ์ทางวิศวกรรม เทคนิค อิเล็กทรอนิกส์ และอุปกรณ์อื่นๆ และอุปกรณ์ที่ใช้ในการแก้ปัญหา งานต่างๆเกี่ยวกับการปกป้องข้อมูลรวมถึงการป้องกันการรั่วไหลและการสร้างความมั่นใจในความปลอดภัยของข้อมูลที่ได้รับการคุ้มครอง เครื่องมือรักษาความปลอดภัยข้อมูลแบ่งออกเป็น: เครื่องมือทางเทคนิค (ฮาร์ดแวร์) เครื่องมือซอฟต์แวร์ เครื่องมือขององค์กร

สไลด์ 9

อุปกรณ์ทางเทคนิค (ฮาร์ดแวร์) เหล่านี้เป็นอุปกรณ์หลายประเภทที่ช่วยแก้ปัญหาความปลอดภัยของข้อมูลด้วยฮาร์ดแวร์ พวกเขาป้องกันการบุกรุกทางกายภาพและการเข้าถึงข้อมูลรวมถึงการปลอมแปลงข้อมูล ส่วนแรกของปัญหาแก้ไขได้ด้วยการล็อค ราวบนหน้าต่าง สัญญาณกันขโมย ฯลฯ ส่วนที่สองแก้ไขได้ด้วยเครื่องกำเนิดเสียงรบกวน เครื่องป้องกันไฟกระชาก วิทยุสแกน และอุปกรณ์อื่น ๆ อีกมากมายที่ "บล็อก" ช่องทางที่เป็นไปได้ของการรั่วไหลของข้อมูลหรืออนุญาต ที่จะถูกตรวจพบ

อุปกรณ์ทางเทคนิค (ฮาร์ดแวร์) เหล่านี้เป็นอุปกรณ์หลายประเภทที่ช่วยแก้ปัญหาความปลอดภัยของข้อมูลด้วยฮาร์ดแวร์ พวกเขาป้องกันการบุกรุกทางกายภาพและการเข้าถึงข้อมูลรวมถึงการปลอมแปลงข้อมูล ส่วนแรกของปัญหาแก้ไขได้ด้วยการล็อค ราวบนหน้าต่าง สัญญาณกันขโมย ฯลฯ ส่วนที่สองแก้ไขได้ด้วยเครื่องกำเนิดเสียงรบกวน เครื่องป้องกันไฟกระชาก วิทยุสแกน และอุปกรณ์อื่น ๆ อีกมากมายที่ "บล็อก" ช่องทางที่เป็นไปได้ของการรั่วไหลของข้อมูลหรืออนุญาต ที่จะถูกตรวจพบ

สไลด์ 10

เครื่องมือซอฟต์แวร์ เครื่องมือซอฟต์แวร์ประกอบด้วยโปรแกรมสำหรับระบุตัวตนผู้ใช้ การควบคุมการเข้าถึง การเข้ารหัสข้อมูล การลบข้อมูลที่เหลือ เช่น ไฟล์ชั่วคราว การทดสอบการควบคุมระบบความปลอดภัย เป็นต้น

เครื่องมือซอฟต์แวร์ เครื่องมือซอฟต์แวร์ประกอบด้วยโปรแกรมสำหรับระบุตัวตนผู้ใช้ การควบคุมการเข้าถึง การเข้ารหัสข้อมูล การลบข้อมูลที่เหลือ เช่น ไฟล์ชั่วคราว การทดสอบการควบคุมระบบความปลอดภัย เป็นต้น

สไลด์ 11

วิธีการขององค์กร วิธีการขององค์กรประกอบด้วยองค์กรและทางเทคนิค (การเตรียมสถานที่ด้วยคอมพิวเตอร์ การวางระบบเคเบิล โดยคำนึงถึงข้อกำหนดในการ จำกัด การเข้าถึง ฯลฯ ) และองค์กรและกฎหมาย

วิธีการขององค์กร วิธีการขององค์กรประกอบด้วยองค์กรและทางเทคนิค (การเตรียมสถานที่ด้วยคอมพิวเตอร์ การวางระบบเคเบิล โดยคำนึงถึงข้อกำหนดในการ จำกัด การเข้าถึง ฯลฯ ) และองค์กรและกฎหมาย

สไลด์ 12

ระบบป้องกันไบโอเมตริกซ์ ระบบระบุตัวตนไบโอเมตริกซ์ใช้เพื่อป้องกันการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต คุณลักษณะที่ใช้ในระบบเหล่านี้เป็นคุณสมบัติที่สำคัญของบุคลิกภาพของบุคคล ดังนั้นจึงไม่สามารถสูญหายหรือปลอมแปลงได้ ระบบรักษาความปลอดภัยข้อมูลไบโอเมตริกซ์ ได้แก่ ระบบระบุตัวตนด้วยลายนิ้วมือ ตามลักษณะการพูด ตามม่านตา; ด้วยภาพใบหน้า ตามรูปทรงของฝ่ามือ

ระบบป้องกันไบโอเมตริกซ์ ระบบระบุตัวตนไบโอเมตริกซ์ใช้เพื่อป้องกันการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต คุณลักษณะที่ใช้ในระบบเหล่านี้เป็นคุณสมบัติที่สำคัญของบุคลิกภาพของบุคคล ดังนั้นจึงไม่สามารถสูญหายหรือปลอมแปลงได้ ระบบรักษาความปลอดภัยข้อมูลไบโอเมตริกซ์ ได้แก่ ระบบระบุตัวตนด้วยลายนิ้วมือ ตามลักษณะการพูด ตามม่านตา; ด้วยภาพใบหน้า ตามรูปทรงของฝ่ามือ

สไลด์ 13

เครื่องสแกนลายนิ้วมือแบบออปติคอลได้รับการติดตั้งบนแล็ปท็อป เมาส์ คีย์บอร์ด แฟลชไดรฟ์ และยังใช้เป็นอุปกรณ์ภายนอกและเทอร์มินัลแยกต่างหาก (เช่น ในสนามบินและธนาคาร) หากรูปแบบลายนิ้วมือไม่ตรงกับรูปแบบที่ผู้ใช้ยอมรับข้อมูล ก็จะไม่สามารถเข้าถึงข้อมูลได้

เครื่องสแกนลายนิ้วมือแบบออปติคอลได้รับการติดตั้งบนแล็ปท็อป เมาส์ คีย์บอร์ด แฟลชไดรฟ์ และยังใช้เป็นอุปกรณ์ภายนอกและเทอร์มินัลแยกต่างหาก (เช่น ในสนามบินและธนาคาร) หากรูปแบบลายนิ้วมือไม่ตรงกับรูปแบบที่ผู้ใช้ยอมรับข้อมูล ก็จะไม่สามารถเข้าถึงข้อมูลได้

สไลด์ 14

การระบุโดยลักษณะคำพูด การระบุบุคคลด้วยเสียงเป็นหนึ่งในวิธีการจดจำแบบดั้งเดิม ความสนใจในวิธีนี้ยังเกี่ยวข้องกับการพยากรณ์การนำอินเทอร์เฟซเสียงเข้าสู่ระบบปฏิบัติการด้วย การระบุด้วยเสียงเป็นแบบไร้สัมผัสและมีระบบสำหรับจำกัดการเข้าถึงข้อมูลตามการวิเคราะห์ความถี่ของคำพูด

การระบุโดยลักษณะคำพูด การระบุบุคคลด้วยเสียงเป็นหนึ่งในวิธีการจดจำแบบดั้งเดิม ความสนใจในวิธีนี้ยังเกี่ยวข้องกับการพยากรณ์การนำอินเทอร์เฟซเสียงเข้าสู่ระบบปฏิบัติการด้วย การระบุด้วยเสียงเป็นแบบไร้สัมผัสและมีระบบสำหรับจำกัดการเข้าถึงข้อมูลตามการวิเคราะห์ความถี่ของคำพูด

สไลด์ 15

การระบุตัวตนด้วยม่านตาตา จะใช้เครื่องสแกนพิเศษที่เชื่อมต่อกับคอมพิวเตอร์เพื่อระบุตัวตนด้วยม่านตาตา ม่านตาเป็นลักษณะไบโอเมตริกซ์ที่เป็นเอกลักษณ์ของแต่ละคน ภาพดวงตาจะถูกแยกออกจากภาพใบหน้าและใช้มาสก์บาร์โค้ดพิเศษกับภาพนั้น ผลลัพธ์ที่ได้คือเมทริกซ์ที่เป็นรายบุคคลสำหรับแต่ละคน

การระบุตัวตนด้วยม่านตาตา จะใช้เครื่องสแกนพิเศษที่เชื่อมต่อกับคอมพิวเตอร์เพื่อระบุตัวตนด้วยม่านตาตา ม่านตาเป็นลักษณะไบโอเมตริกซ์ที่เป็นเอกลักษณ์ของแต่ละคน ภาพดวงตาจะถูกแยกออกจากภาพใบหน้าและใช้มาสก์บาร์โค้ดพิเศษกับภาพนั้น ผลลัพธ์ที่ได้คือเมทริกซ์ที่เป็นรายบุคคลสำหรับแต่ละคน

สไลด์ 16

การระบุตัวตนด้วยภาพใบหน้า เทคโนโลยีการจดจำใบหน้ามักใช้เพื่อระบุตัวบุคคล การจดจำบุคคลเกิดขึ้นในระยะไกล คุณสมบัติการระบุตัวตนจะพิจารณาจากรูปร่างของใบหน้า สี และสีผม คุณสมบัติที่สำคัญยังรวมถึงพิกัดของจุดใบหน้าในตำแหน่งที่สอดคล้องกับการเปลี่ยนแปลงคอนทราสต์ (คิ้ว ตา จมูก หู ปาก และวงรี) ปัจจุบัน การออกหนังสือเดินทางต่างประเทศใหม่กำลังเริ่มต้นขึ้น โดยไมโครชิปจะเก็บรูปถ่ายดิจิทัลของเจ้าของ

การระบุตัวตนด้วยภาพใบหน้า เทคโนโลยีการจดจำใบหน้ามักใช้เพื่อระบุตัวบุคคล การจดจำบุคคลเกิดขึ้นในระยะไกล คุณสมบัติการระบุตัวตนจะพิจารณาจากรูปร่างของใบหน้า สี และสีผม คุณสมบัติที่สำคัญยังรวมถึงพิกัดของจุดใบหน้าในตำแหน่งที่สอดคล้องกับการเปลี่ยนแปลงคอนทราสต์ (คิ้ว ตา จมูก หู ปาก และวงรี) ปัจจุบัน การออกหนังสือเดินทางต่างประเทศใหม่กำลังเริ่มต้นขึ้น โดยไมโครชิปจะเก็บรูปถ่ายดิจิทัลของเจ้าของ

สไลด์ 17

การระบุตัวตนด้วยฝ่ามือ ในทางไบโอเมตริกซ์เพื่อจุดประสงค์ในการระบุตัวตน จะใช้รูปทรงเรขาคณิตที่เรียบง่ายของมือ - ขนาดและรูปร่าง รวมถึงสัญญาณข้อมูลบางอย่างที่ด้านหลังมือ (รูปภาพบนรอยพับระหว่างช่วงนิ้วหัวแม่มือ) , รูปแบบของตำแหน่งของหลอดเลือด) เครื่องสแกนระบุฝ่ามือได้รับการติดตั้งในสนามบิน ธนาคาร และโรงไฟฟ้านิวเคลียร์บางแห่ง

การระบุตัวตนด้วยฝ่ามือ ในทางไบโอเมตริกซ์เพื่อจุดประสงค์ในการระบุตัวตน จะใช้รูปทรงเรขาคณิตที่เรียบง่ายของมือ - ขนาดและรูปร่าง รวมถึงสัญญาณข้อมูลบางอย่างที่ด้านหลังมือ (รูปภาพบนรอยพับระหว่างช่วงนิ้วหัวแม่มือ) , รูปแบบของตำแหน่งของหลอดเลือด) เครื่องสแกนระบุฝ่ามือได้รับการติดตั้งในสนามบิน ธนาคาร และโรงไฟฟ้านิวเคลียร์บางแห่ง

สไลด์ 18

วิธีการระบุตัวตนอื่นๆ จะใช้ habitoscopy (ภาพสามมิติของใบหน้า) - Nvisage - พัฒนาโดยอุปกรณ์ ICAM 2001 ของ Cambridge Neurodynamics EyeDentify - วัดคุณสมบัติของจอตา - eSign - โปรแกรมสำหรับระบุการระบุลายเซ็นดิจิทัลโดยโครงสร้างและ ตำแหน่งสัมพันธ์ของหลอดเลือดที่มือ ระบบที่ซับซ้อน“การจดจำใบหน้าแบบตัวต่อตัว”

วิธีการระบุตัวตนอื่นๆ จะใช้ habitoscopy (ภาพสามมิติของใบหน้า) - Nvisage - พัฒนาโดยอุปกรณ์ ICAM 2001 ของ Cambridge Neurodynamics EyeDentify - วัดคุณสมบัติของจอตา - eSign - โปรแกรมสำหรับระบุการระบุลายเซ็นดิจิทัลโดยโครงสร้างและ ตำแหน่งสัมพันธ์ของหลอดเลือดที่มือ ระบบที่ซับซ้อน“การจดจำใบหน้าแบบตัวต่อตัว”

สไลด์ 19

eSign ลายเซ็นดิจิทัล (อิเล็กทรอนิกส์) คือโปรแกรมระบุลายเซ็นที่ใช้ปากกาดิจิทัลแบบพิเศษและแผ่นอิเล็กทรอนิกส์ในการลงทะเบียนลายเซ็น ในระหว่างขั้นตอนการลงทะเบียน eSign ไม่เพียงแต่จะจดจำภาพลายเซ็นเท่านั้น แต่ยังรวมถึงความเคลื่อนไหวของการเคลื่อนไหวของปากกาด้วย eSign วิเคราะห์พารามิเตอร์จำนวนหนึ่ง รวมถึงลักษณะทั่วไปของลายมือของบุคคลใดบุคคลหนึ่ง

eSign ลายเซ็นดิจิทัล (อิเล็กทรอนิกส์) คือโปรแกรมระบุลายเซ็นที่ใช้ปากกาดิจิทัลแบบพิเศษและแผ่นอิเล็กทรอนิกส์ในการลงทะเบียนลายเซ็น ในระหว่างขั้นตอนการลงทะเบียน eSign ไม่เพียงแต่จะจดจำภาพลายเซ็นเท่านั้น แต่ยังรวมถึงความเคลื่อนไหวของการเคลื่อนไหวของปากกาด้วย eSign วิเคราะห์พารามิเตอร์จำนวนหนึ่ง รวมถึงลักษณะทั่วไปของลายมือของบุคคลใดบุคคลหนึ่ง

สไลด์ 20

มัลแวร์เป็นโปรแกรมที่เป็นอันตราย กล่าวคือ โปรแกรมที่สร้างขึ้นด้วยเจตนาร้ายหรือเจตนาชั่วร้าย โปรแกรมป้องกันไวรัสใช้เพื่อป้องกันมัลแวร์ สาเหตุของการแพร่กระจายของไวรัสไปยังคอมพิวเตอร์ที่ได้รับการปกป้องโดยโปรแกรมป้องกันไวรัสอาจเป็น: ผู้ใช้ปิดการใช้งานโปรแกรมป้องกันไวรัส ฐานข้อมูลแอนตี้ไวรัสเก่าเกินไป ตั้งค่าความปลอดภัยที่อ่อนแอแล้ว ไวรัสใช้เทคโนโลยีการติดเชื้อซึ่งโปรแกรมป้องกันไวรัสไม่มีวิธีการป้องกัน ไวรัสเข้าสู่คอมพิวเตอร์ก่อนที่จะติดตั้งโปรแกรมป้องกันไวรัสและสามารถต่อต้านโปรแกรมป้องกันไวรัสได้ มันเป็นไวรัสตัวใหม่ที่ยังไม่มีการเผยแพร่ฐานข้อมูลต่อต้านไวรัส

มัลแวร์เป็นโปรแกรมที่เป็นอันตราย กล่าวคือ โปรแกรมที่สร้างขึ้นด้วยเจตนาร้ายหรือเจตนาชั่วร้าย โปรแกรมป้องกันไวรัสใช้เพื่อป้องกันมัลแวร์ สาเหตุของการแพร่กระจายของไวรัสไปยังคอมพิวเตอร์ที่ได้รับการปกป้องโดยโปรแกรมป้องกันไวรัสอาจเป็น: ผู้ใช้ปิดการใช้งานโปรแกรมป้องกันไวรัส ฐานข้อมูลแอนตี้ไวรัสเก่าเกินไป ตั้งค่าความปลอดภัยที่อ่อนแอแล้ว ไวรัสใช้เทคโนโลยีการติดเชื้อซึ่งโปรแกรมป้องกันไวรัสไม่มีวิธีการป้องกัน ไวรัสเข้าสู่คอมพิวเตอร์ก่อนที่จะติดตั้งโปรแกรมป้องกันไวรัสและสามารถต่อต้านโปรแกรมป้องกันไวรัสได้ มันเป็นไวรัสตัวใหม่ที่ยังไม่มีการเผยแพร่ฐานข้อมูลต่อต้านไวรัส

สไลด์ 21

โปรแกรมป้องกันไวรัส โปรแกรมป้องกันไวรัสสมัยใหม่มีให้ การป้องกันที่ครอบคลุมโปรแกรมและข้อมูลบนคอมพิวเตอร์จากโปรแกรมที่เป็นอันตรายทุกประเภทและวิธีการเจาะเข้าสู่คอมพิวเตอร์: อินเทอร์เน็ต, เครือข่ายท้องถิ่น, อีเมล, สื่อเก็บข้อมูลแบบถอดได้ หลักการทำงานของโปรแกรมป้องกันไวรัสนั้นขึ้นอยู่กับการตรวจสอบไฟล์ เซกเตอร์สำหรับบูตของดิสก์ และ แรมและค้นหามัลแวร์ที่รู้จักและใหม่ในตัวพวกเขา

โปรแกรมป้องกันไวรัส โปรแกรมป้องกันไวรัสสมัยใหม่มีให้ การป้องกันที่ครอบคลุมโปรแกรมและข้อมูลบนคอมพิวเตอร์จากโปรแกรมที่เป็นอันตรายทุกประเภทและวิธีการเจาะเข้าสู่คอมพิวเตอร์: อินเทอร์เน็ต, เครือข่ายท้องถิ่น, อีเมล, สื่อเก็บข้อมูลแบบถอดได้ หลักการทำงานของโปรแกรมป้องกันไวรัสนั้นขึ้นอยู่กับการตรวจสอบไฟล์ เซกเตอร์สำหรับบูตของดิสก์ และ แรมและค้นหามัลแวร์ที่รู้จักและใหม่ในตัวพวกเขา

สไลด์ 22

โปรแกรมป้องกันไวรัส จอภาพป้องกันไวรัสจะเริ่มทำงานโดยอัตโนมัติเมื่อระบบปฏิบัติการเริ่มทำงาน หน้าที่หลักคือให้การป้องกันมัลแวร์สูงสุดโดยให้คอมพิวเตอร์ทำงานช้าลงน้อยที่สุด เครื่องสแกนป้องกันไวรัสจะเปิดตัวตามกำหนดเวลาที่เลือกไว้ล่วงหน้าหรือเมื่อใดก็ได้โดยผู้ใช้ เครื่องสแกนป้องกันไวรัสจะค้นหามัลแวร์ใน RAM รวมถึงในฮาร์ดไดรฟ์ของคอมพิวเตอร์และไดรฟ์เครือข่าย

โปรแกรมป้องกันไวรัส จอภาพป้องกันไวรัสจะเริ่มทำงานโดยอัตโนมัติเมื่อระบบปฏิบัติการเริ่มทำงาน หน้าที่หลักคือให้การป้องกันมัลแวร์สูงสุดโดยให้คอมพิวเตอร์ทำงานช้าลงน้อยที่สุด เครื่องสแกนป้องกันไวรัสจะเปิดตัวตามกำหนดเวลาที่เลือกไว้ล่วงหน้าหรือเมื่อใดก็ได้โดยผู้ใช้ เครื่องสแกนป้องกันไวรัสจะค้นหามัลแวร์ใน RAM รวมถึงในฮาร์ดไดรฟ์ของคอมพิวเตอร์และไดรฟ์เครือข่าย

สไลด์ 23

การสำรองข้อมูลและการกู้คืนข้อมูล การสำรองข้อมูลคือกระบวนการสร้างสำเนาข้อมูลบนสื่อที่ออกแบบมาเพื่อกู้คืนข้อมูลไปยังตำแหน่งเดิมหรือตำแหน่งใหม่ในกรณีที่เกิดความเสียหายหรือถูกทำลาย การกู้คืนข้อมูลเป็นขั้นตอนในการดึงข้อมูลจากอุปกรณ์จัดเก็บข้อมูลเมื่อไม่สามารถอ่านได้ตามปกติ

การสำรองข้อมูลและการกู้คืนข้อมูล การสำรองข้อมูลคือกระบวนการสร้างสำเนาข้อมูลบนสื่อที่ออกแบบมาเพื่อกู้คืนข้อมูลไปยังตำแหน่งเดิมหรือตำแหน่งใหม่ในกรณีที่เกิดความเสียหายหรือถูกทำลาย การกู้คืนข้อมูลเป็นขั้นตอนในการดึงข้อมูลจากอุปกรณ์จัดเก็บข้อมูลเมื่อไม่สามารถอ่านได้ตามปกติ

สไลด์ 24

ยูทิลิตี้แฮ็กเกอร์และการป้องกันการโจมตีเครือข่ายบนเซิร์ฟเวอร์ระยะไกลดำเนินการโดยใช้โปรแกรมพิเศษที่ส่งคำขอจำนวนมากไปให้พวกเขา ซึ่งจะทำให้เซิร์ฟเวอร์หยุดทำงานหากทรัพยากรของเซิร์ฟเวอร์ที่ถูกโจมตีไม่เพียงพอที่จะประมวลผลคำขอที่เข้ามาทั้งหมด เครื่องมือแฮ็คบางตัวใช้การโจมตีเครือข่ายที่ร้ายแรง ยูทิลิตี้ดังกล่าวใช้ประโยชน์จากช่องโหว่ในระบบปฏิบัติการและแอพพลิเคชั่น และส่งคำขอที่จัดทำขึ้นเป็นพิเศษไปยังคอมพิวเตอร์ที่ถูกโจมตีบนเครือข่าย เป็นผลให้คำขอเครือข่ายประเภทพิเศษทำให้เกิดข้อผิดพลาดร้ายแรงในแอปพลิเคชันที่ถูกโจมตี และระบบหยุดทำงานการป้องกันจากการโจมตีของแฮกเกอร์จากเวิร์มเครือข่ายและโทรจัน การป้องกันเครือข่ายคอมพิวเตอร์หรือคอมพิวเตอร์แต่ละเครื่องจากการเข้าถึงโดยไม่ได้รับอนุญาตสามารถทำได้โดยใช้ไฟร์วอลล์ ไฟร์วอลล์ช่วยให้คุณ: บล็อกการโจมตี DoS ของแฮ็กเกอร์โดยป้องกันไม่ให้แพ็กเก็ตเครือข่ายจากเซิร์ฟเวอร์บางตัวเข้าสู่คอมพิวเตอร์ที่ได้รับการป้องกัน ป้องกันเวิร์มเครือข่ายไม่ให้เจาะเข้าไปในคอมพิวเตอร์ที่ได้รับการป้องกัน ป้องกันโปรแกรมโทรจันจากการส่งข้อมูลที่เป็นความลับเกี่ยวกับผู้ใช้และคอมพิวเตอร์

ยูทิลิตี้แฮ็กเกอร์และการป้องกันการโจมตีเครือข่ายบนเซิร์ฟเวอร์ระยะไกลดำเนินการโดยใช้โปรแกรมพิเศษที่ส่งคำขอจำนวนมากไปให้พวกเขา ซึ่งจะทำให้เซิร์ฟเวอร์หยุดทำงานหากทรัพยากรของเซิร์ฟเวอร์ที่ถูกโจมตีไม่เพียงพอที่จะประมวลผลคำขอที่เข้ามาทั้งหมด เครื่องมือแฮ็คบางตัวใช้การโจมตีเครือข่ายที่ร้ายแรง ยูทิลิตี้ดังกล่าวใช้ประโยชน์จากช่องโหว่ในระบบปฏิบัติการและแอพพลิเคชั่น และส่งคำขอที่จัดทำขึ้นเป็นพิเศษไปยังคอมพิวเตอร์ที่ถูกโจมตีบนเครือข่าย เป็นผลให้คำขอเครือข่ายประเภทพิเศษทำให้เกิดข้อผิดพลาดร้ายแรงในแอปพลิเคชันที่ถูกโจมตี และระบบหยุดทำงานการป้องกันจากการโจมตีของแฮกเกอร์จากเวิร์มเครือข่ายและโทรจัน การป้องกันเครือข่ายคอมพิวเตอร์หรือคอมพิวเตอร์แต่ละเครื่องจากการเข้าถึงโดยไม่ได้รับอนุญาตสามารถทำได้โดยใช้ไฟร์วอลล์ ไฟร์วอลล์ช่วยให้คุณ: บล็อกการโจมตี DoS ของแฮ็กเกอร์โดยป้องกันไม่ให้แพ็กเก็ตเครือข่ายจากเซิร์ฟเวอร์บางตัวเข้าสู่คอมพิวเตอร์ที่ได้รับการป้องกัน ป้องกันเวิร์มเครือข่ายไม่ให้เจาะเข้าไปในคอมพิวเตอร์ที่ได้รับการป้องกัน ป้องกันโปรแกรมโทรจันจากการส่งข้อมูลที่เป็นความลับเกี่ยวกับผู้ใช้และคอมพิวเตอร์ สไลด์ 28

ประเภทและวิธีการปกป้องข้อมูลจากการบิดเบือนโดยเจตนา การก่อกวน (ไวรัสคอมพิวเตอร์) วิธีการทั่วไปการปกป้องข้อมูล มาตรการป้องกัน การใช้โปรแกรมป้องกันไวรัส จากการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต (ผิดกฎหมาย) (การใช้ การดัดแปลง การแจกจ่าย) การเข้ารหัส การป้องกันด้วยรหัสผ่าน "ล็อคอิเล็กทรอนิกส์"; ชุดมาตรการด้านการบริหารและการบังคับใช้กฎหมาย ประเภทของการป้องกัน วิธีการป้องกัน

ประเภทและวิธีการปกป้องข้อมูลจากการบิดเบือนโดยเจตนา การก่อกวน (ไวรัสคอมพิวเตอร์) วิธีการทั่วไปการปกป้องข้อมูล มาตรการป้องกัน การใช้โปรแกรมป้องกันไวรัส จากการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต (ผิดกฎหมาย) (การใช้ การดัดแปลง การแจกจ่าย) การเข้ารหัส การป้องกันด้วยรหัสผ่าน "ล็อคอิเล็กทรอนิกส์"; ชุดมาตรการด้านการบริหารและการบังคับใช้กฎหมาย ประเภทของการป้องกัน วิธีการป้องกัน

สไลด์ 29

ฉันหวังว่าระบบรักษาความปลอดภัยข้อมูลที่ถูกสร้างขึ้นในประเทศและการสร้างชุดมาตรการสำหรับการนำไปปฏิบัติจะไม่นำไปสู่ผลลัพธ์ที่ไม่อาจย้อนกลับได้บนเส้นทางของการรวมข้อมูลและทางปัญญาที่เกิดขึ้นในรัสเซียกับทั้งโลก . ข้อมูลสรุปในปัจจุบันมีราคาแพงและต้องได้รับการคุ้มครอง น่าเสียดายที่การใช้คอมพิวเตอร์ส่วนบุคคลอย่างแพร่หลายนั้นเกี่ยวข้องกับการเกิดขึ้นของโปรแกรมไวรัสที่จำลองตัวเองซึ่งรบกวนการทำงานปกติของคอมพิวเตอร์ ทำลายโครงสร้างไฟล์ของดิสก์ และสร้างความเสียหายให้กับข้อมูลที่เก็บไว้ในคอมพิวเตอร์

ฉันหวังว่าระบบรักษาความปลอดภัยข้อมูลที่ถูกสร้างขึ้นในประเทศและการสร้างชุดมาตรการสำหรับการนำไปปฏิบัติจะไม่นำไปสู่ผลลัพธ์ที่ไม่อาจย้อนกลับได้บนเส้นทางของการรวมข้อมูลและทางปัญญาที่เกิดขึ้นในรัสเซียกับทั้งโลก . ข้อมูลสรุปในปัจจุบันมีราคาแพงและต้องได้รับการคุ้มครอง น่าเสียดายที่การใช้คอมพิวเตอร์ส่วนบุคคลอย่างแพร่หลายนั้นเกี่ยวข้องกับการเกิดขึ้นของโปรแกรมไวรัสที่จำลองตัวเองซึ่งรบกวนการทำงานปกติของคอมพิวเตอร์ ทำลายโครงสร้างไฟล์ของดิสก์ และสร้างความเสียหายให้กับข้อมูลที่เก็บไว้ในคอมพิวเตอร์

1 สไลด์

วิธีการที่ทันสมัยและเครื่องมือรักษาความปลอดภัยข้อมูล จัดทำโดย: นักเรียนกลุ่ม T3-09 Apetov Alexander 2555

2 สไลด์

การรักษาความปลอดภัยของข้อมูลคือชุดของมาตรการขององค์กร เทคนิค และเทคโนโลยีเพื่อปกป้องข้อมูลจากการเข้าถึง การทำลาย การดัดแปลง การเปิดเผย และความล่าช้าในการเข้าถึงโดยไม่ได้รับอนุญาต

3 สไลด์

ความปลอดภัยของข้อมูลให้การรับประกันว่าบรรลุเป้าหมายดังต่อไปนี้: การรักษาความลับของข้อมูล (ทรัพย์สิน แหล่งข้อมูลรวมถึงข้อมูลที่เกี่ยวข้องกับข้อเท็จจริงที่ว่าพวกเขาจะไม่สามารถเข้าถึงได้และจะไม่ถูกเปิดเผยต่อบุคคลที่ไม่ได้รับอนุญาต) ความสมบูรณ์ของข้อมูลและกระบวนการที่เกี่ยวข้อง (ความสม่ำเสมอของข้อมูลระหว่างการส่งหรือจัดเก็บข้อมูล) ความพร้อมใช้งานของข้อมูลเมื่อจำเป็น (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่กำหนดความเป็นไปได้ในการรับและใช้งานตามคำขอของผู้มีอำนาจ) การบัญชีของกระบวนการทั้งหมดที่เกี่ยวข้องกับข้อมูล

4 สไลด์

การรับรองความปลอดภัยของข้อมูลประกอบด้วยสามองค์ประกอบ: การรักษาความลับ ความสมบูรณ์ ความพร้อมใช้งาน ประเด็นของการประยุกต์ใช้กระบวนการรักษาความปลอดภัยข้อมูลกับระบบสารสนเทศ ได้แก่ ฮาร์ดแวร์ ซอฟต์แวร์ การสื่อสาร ขั้นตอนการป้องกัน (กลไก) นั้นแบ่งออกเป็น การป้องกันระดับกายภาพ การคุ้มครองบุคลากร และระดับองค์กร ซอฟต์แวร์ฮาร์ดแวร์การสื่อสาร

5 สไลด์

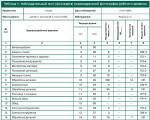

ภัยคุกคามด้านความปลอดภัยต่อระบบคอมพิวเตอร์เป็นเหตุการณ์ที่อาจเกิดขึ้น (ไม่ว่าจะโดยตั้งใจหรือไม่ก็ตาม) ที่อาจมีผลกระทบที่ไม่พึงประสงค์ต่อระบบเองตลอดจนข้อมูลที่จัดเก็บไว้ในระบบ การวิเคราะห์ภัยคุกคามที่ดำเนินการโดย National Computer Security Association ในสหรัฐอเมริกาเปิดเผยสถิติต่อไปนี้:

6 สไลด์

7 สไลด์

นโยบายความปลอดภัยคือชุดของมาตรการและการดำเนินการที่ใช้งานอยู่เพื่อจัดการและปรับปรุงระบบและเทคโนโลยีความปลอดภัย

8 สไลด์

การคุ้มครององค์กร การจัดระบบการปกครองและความปลอดภัย การจัดระเบียบการทำงานกับพนักงาน (การเลือกและตำแหน่งของบุคลากรรวมถึงการทำความคุ้นเคยกับพนักงาน, การศึกษา, การฝึกอบรมในกฎการทำงานกับข้อมูลที่เป็นความลับ, การทำความคุ้นเคยกับบทลงโทษสำหรับการละเมิดกฎความปลอดภัยของข้อมูล ฯลฯ ) การจัดระเบียบการทำงานกับเอกสารและข้อมูลที่เป็นเอกสาร (การพัฒนา การใช้ การบัญชี การดำเนินการ การส่งคืน การจัดเก็บและการทำลายเอกสารและสื่อข้อมูลที่เป็นความลับ) การจัดระเบียบการใช้วิธีทางเทคนิคในการรวบรวม ประมวลผล สะสมและจัดเก็บข้อมูลที่เป็นความลับ จัดระเบียบงานวิเคราะห์ภัยคุกคามภายในและภายนอกต่อข้อมูลที่เป็นความลับและพัฒนามาตรการเพื่อให้มั่นใจในการปกป้อง การจัดระบบงานเพื่อติดตามการทำงานของบุคลากรด้วยข้อมูลที่เป็นความลับขั้นตอนการบันทึกจัดเก็บและทำลายเอกสารและสื่อทางเทคนิคอย่างเป็นระบบ

สไลด์ 9

วิธีการทางเทคนิคการปกป้องข้อมูล เพื่อปกป้องขอบเขตของระบบข้อมูลสิ่งต่อไปนี้จะถูกสร้างขึ้น: ระบบรักษาความปลอดภัยและสัญญาณแจ้งเตือนเหตุเพลิงไหม้; ระบบกล้องวงจรปิดดิจิทัล ระบบควบคุมการเข้าถึงและการจัดการ (ACS) การป้องกันข้อมูลจากการรั่วไหลโดยช่องทางการสื่อสารทางเทคนิคนั้นมั่นใจได้ด้วยวิธีและมาตรการดังต่อไปนี้: การใช้สายเคเบิลที่มีฉนวนหุ้มและการวางสายไฟและสายเคเบิลในโครงสร้างที่มีฉนวนหุ้ม การติดตั้งตัวกรองความถี่สูงบนสายสื่อสาร การก่อสร้างห้องที่มีการป้องกัน (“แคปซูล”); การใช้อุปกรณ์ป้องกัน การติดตั้งระบบเสียงรบกวน การสร้างเขตควบคุม

10 สไลด์

ความปลอดภัยของข้อมูลฮาร์ดแวร์ การลงทะเบียนพิเศษสำหรับการจัดเก็บรายละเอียดความปลอดภัย: รหัสผ่าน รหัสประจำตัว การจำแนกประเภทหรือระดับความเป็นส่วนตัว อุปกรณ์สำหรับวัดลักษณะเฉพาะของบุคคล (เสียง ลายนิ้วมือ) เพื่อวัตถุประสงค์ในการระบุตัวตน วงจรสำหรับการขัดจังหวะการส่งข้อมูลในสายสื่อสารเพื่อตรวจสอบที่อยู่เอาต์พุตของข้อมูลเป็นระยะ อุปกรณ์สำหรับการเข้ารหัสข้อมูล (วิธีการเข้ารหัส) ระบบไฟฟ้าสำรอง: เครื่องสำรองไฟฟ้า; โหลดข้อมูลสำรอง; เครื่องกำเนิดแรงดันไฟฟ้า

11 สไลด์

เครื่องมือซอฟต์แวร์สำหรับการรักษาความปลอดภัยข้อมูล เครื่องมือสำหรับการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต (NSD): เครื่องมือการอนุญาต; การควบคุมการเข้าถึงภาคบังคับ การควบคุมการเข้าถึงแบบเลือก; การควบคุมการเข้าถึงตามบทบาท การบันทึก (เรียกอีกอย่างว่าการตรวจสอบ) ระบบการวิเคราะห์และการสร้างแบบจำลอง การไหลของข้อมูล(ระบบเคส) ระบบตรวจสอบเครือข่าย: ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) ระบบป้องกันข้อมูลที่เป็นความลับรั่วไหล (ระบบ DLP) เครื่องวิเคราะห์โปรโตคอล ผลิตภัณฑ์แอนตี้ไวรัส

12 สไลด์

ไฟร์วอลล์ซอฟต์แวร์รักษาความปลอดภัยข้อมูล หมายถึงการเข้ารหัส: การเข้ารหัส; ลายเซ็นดิจิทัล- ระบบสำรองข้อมูล ระบบการรับรองความถูกต้อง: รหัสผ่าน; รหัสการเข้าถึง (ทางกายภาพหรืออิเล็กทรอนิกส์) ใบรับรอง; ไบโอเมตริกซ์ เครื่องมือวิเคราะห์ระบบรักษาความปลอดภัย: ผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบ

สไลด์ 13

ประเภทของโปรแกรมป้องกันไวรัส เครื่องมือตรวจจับช่วยให้คุณตรวจจับไฟล์ที่ติดไวรัสหนึ่งในหลาย ๆ ตัวที่รู้จัก โปรแกรมตัวตรวจจับบางโปรแกรมยังทำการวิเคราะห์ฮิวริสติกของไฟล์และพื้นที่ระบบของดิสก์ ซึ่งบ่อยครั้ง (แต่ไม่ได้หมายความว่าเสมอไป) จะทำให้โปรแกรมตรวจจับไวรัสใหม่ที่โปรแกรมตัวตรวจจับไม่รู้จัก ตัวกรองคือโปรแกรมประจำที่แจ้งให้ผู้ใช้ทราบถึงความพยายามของโปรแกรมใด ๆ ในการเขียนลงดิสก์ ฟอร์แมตดิสก์ให้น้อยลง รวมถึงการกระทำที่น่าสงสัยอื่น ๆ โปรแกรมแพทย์หรือฟาจไม่เพียงแต่ค้นหาไฟล์ที่ติดไวรัสเท่านั้น แต่ยัง “รักษา” ไฟล์เหล่านั้นด้วย เช่น ลบเนื้อความของโปรแกรมไวรัสออกจากไฟล์ ทำให้ไฟล์กลับสู่สถานะดั้งเดิม ผู้ตรวจสอบจะจดจำข้อมูลเกี่ยวกับสถานะของไฟล์และพื้นที่ระบบของดิสก์ และในระหว่างการเริ่มต้นครั้งต่อๆ ไป พวกเขาจะเปรียบเทียบสถานะของตนกับสถานะดั้งเดิม หากตรวจพบความคลาดเคลื่อน ผู้ใช้จะได้รับแจ้ง การ์ดหรือตัวกรองจะอยู่ใน RAM ของคอมพิวเตอร์และตรวจสอบไฟล์ที่เปิดใช้งานและไดรฟ์ USB ที่เสียบอยู่เพื่อหาไวรัส โปรแกรมวัคซีนหรือตัวสร้างภูมิคุ้มกันจะปรับเปลี่ยนโปรแกรมและดิสก์ในลักษณะที่ไม่ส่งผลกระทบต่อการทำงานของโปรแกรม แต่ไวรัสที่ใช้ฉีดวัคซีนจะถือว่าโปรแกรมหรือดิสก์เหล่านี้ติดไวรัสแล้ว

สไลด์ 14

ข้อเสียของโปรแกรมป้องกันไวรัส ไม่มีเทคโนโลยีป้องกันไวรัสที่มีอยู่ในปัจจุบันที่สามารถป้องกันไวรัสได้อย่างสมบูรณ์ โปรแกรมป้องกันไวรัสใช้ส่วนหนึ่งของทรัพยากรการประมวลผลของระบบ โดยโหลดโปรเซสเซอร์กลางและฮาร์ดไดรฟ์ สิ่งนี้สามารถสังเกตได้ชัดเจนเป็นพิเศษในคอมพิวเตอร์ที่อ่อนแอ โปรแกรมป้องกันไวรัสสามารถมองเห็นภัยคุกคามได้หากไม่มีเลย (ผลบวกลวง) โปรแกรมป้องกันไวรัสจะดาวน์โหลดการอัพเดตจากอินเทอร์เน็ต ซึ่งจะทำให้เปลืองแบนด์วิธ วิธีการเข้ารหัสและการบรรจุมัลแวร์ที่หลากหลายทำให้ซอฟต์แวร์ป้องกันไวรัสตรวจไม่พบแม้กระทั่งไวรัสที่รู้จัก ซอฟต์แวร์- การตรวจจับไวรัสที่ "ปลอมตัว" เหล่านี้ต้องใช้กลไกการบีบอัดข้อมูลที่มีประสิทธิภาพซึ่งสามารถถอดรหัสไฟล์ก่อนที่จะทำการสแกน อย่างไรก็ตาม โปรแกรมป้องกันไวรัสหลายโปรแกรมไม่มีคุณสมบัตินี้ และด้วยเหตุนี้ จึงมักไม่สามารถตรวจพบไวรัสที่เข้ารหัสได้

15 สไลด์

แนวคิดของไวรัสคอมพิวเตอร์ ไวรัสคอมพิวเตอร์คือ โปรแกรมพิเศษก่อให้เกิดอันตรายโดยเจตนาต่อคอมพิวเตอร์ที่กำลังใช้งาน หรือต่อคอมพิวเตอร์เครื่องอื่นบนเครือข่าย หน้าที่หลักของไวรัสคือการแพร่พันธุ์

16 สไลด์

การจำแนกประเภทของไวรัสคอมพิวเตอร์ตามถิ่นที่อยู่ โดยระบบปฏิบัติการ ตามอัลกอริทึมการทำงาน ตามความเป็นไปได้ในการทำลายล้าง

การป้องกัน ข้อมูล

การคุ้มครองข้อมูล

เป็นชุดมาตรการที่มุ่งสร้างความมั่นใจในความปลอดภัยของข้อมูล

เหตุใดจึงต้องปกป้องข้อมูล?

ปัญหาในการปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาตเริ่มรุนแรงขึ้นโดยเฉพาะอย่างยิ่งเมื่อมีการใช้งานเครือข่ายคอมพิวเตอร์ในท้องถิ่นและทั่วโลกอย่างแพร่หลาย

บ่อยครั้งที่ความเสียหายนั้นเกิดจากข้อผิดพลาดทั่วไปของผู้ใช้ที่ทำให้ข้อมูลสำคัญเสียหายหรือลบโดยไม่ได้ตั้งใจ

ทำไมต้องปกป้องข้อมูล?

ข้อมูลที่หมุนเวียนอยู่ในระบบควบคุมและการสื่อสารอาจทำให้เกิดอุบัติเหตุขนาดใหญ่ ความขัดแย้งทางทหาร การหยุดชะงักของกิจกรรมของศูนย์วิทยาศาสตร์และห้องปฏิบัติการ การล้มละลาย และ องค์กรการค้า- ดังนั้นข้อมูลจะต้องสามารถได้รับการปกป้องจากการบิดเบือน การสูญหาย การรั่วไหล และการใช้งานที่ผิดกฎหมาย

ประเภทของการป้องกัน

วิธีการป้องกัน

จากความล้มเหลวของอุปกรณ์

จากการสูญหายหรือเสียหายของข้อมูลที่จัดเก็บไว้ในคอมพิวเตอร์โดยไม่ได้ตั้งใจ

- ขอการยืนยันการดำเนินการคำสั่งที่แก้ไขไฟล์ (เช่น เมื่อแทนที่ไฟล์)

จากไวรัสคอมพิวเตอร์

การตั้งค่าคุณสมบัติพิเศษของเอกสารและโปรแกรม (อ่านอย่างเดียว, ซ่อน)

- การเก็บถาวรและการสำรองไฟล์

- มาตรการป้องกันเพื่อลดโอกาสในการติดเชื้อ

จากการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต (การใช้ การดัดแปลง การเผยแพร่)

ความสามารถในการยกเลิกการกระทำที่ไม่ถูกต้องหรือกู้คืนไฟล์ที่ถูกลบอย่างผิดพลาด

การใช้โปรแกรมป้องกันไวรัส

การเข้ารหัส;

การจำกัดการเข้าถึงทรัพยากรพีซีของผู้ใช้

รหัสผ่าน;

"ล็อคอิเล็กทรอนิกส์";

มาตรการด้านการบริหารและการบังคับใช้กฎหมาย

สำรองไฟล์อัตโนมัติ

เมื่อใช้โปรแกรมสำรองข้อมูลอัตโนมัติคำสั่งในการบันทึกไฟล์จะถูกทำซ้ำโดยอัตโนมัติและ ไฟล์จะถูกบันทึกลงในสื่ออิสระสองรายการตัวอย่างเช่น บนฮาร์ดไดรฟ์สองตัว ความล้มเหลวอย่างใดอย่างหนึ่งไม่ได้นำไปสู่การสูญเสียข้อมูล

การสำรองไฟล์มีการใช้กันอย่างแพร่หลายโดยเฉพาะในธนาคาร

ประเภทของอาชญากรรมทางคอมพิวเตอร์

- การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต

- เข้าสู่ระเบิดตรรกะ

- การพัฒนาและการแพร่กระจายของไวรัส

- ความประมาทเลินเล่อทางอาญาในการพัฒนา

- การปลอมแปลงข้อมูลคอมพิวเตอร์

- การโจรกรรมข้อมูลคอมพิวเตอร์

มาตรการป้องกันการกระทำผิดทางคอมพิวเตอร์

- เทคนิค

- องค์กร

- ถูกกฎหมาย

การปกป้องข้อมูลในคอมพิวเตอร์ควรถือเป็นชุดของมาตรการ รวมถึงมาตรการเชิงองค์กร เทคนิค กฎหมาย ซอฟต์แวร์ การปฏิบัติงาน การประกันภัย และแม้แต่มาตรการทางศีลธรรมและจริยธรรม

มาตรการทางเทคนิค

ป้องกันการเข้าถึงระบบโดยไม่ได้รับอนุญาต

ความซ้ำซ้อนของระบบย่อยคอมพิวเตอร์ที่สำคัญ

การจัดระบบเครือข่ายคอมพิวเตอร์

การติดตั้งอุปกรณ์ดับเพลิง

มีระบบล็อคและสัญญาณกันขโมย

มาตรการขององค์กร

- การรักษาความปลอดภัยศูนย์คอมพิวเตอร์

- การคัดเลือกบุคลากรอย่างรอบคอบ

- ความพร้อมใช้งานของแผนการกู้คืน (หลังจากความล้มเหลว)

- ความเป็นสากลในการป้องกันผู้ใช้ทุกคน

มาตรการทางกฎหมาย

- การพัฒนามาตรฐานที่กำหนดความรับผิดต่ออาชญากรรมคอมพิวเตอร์

- การคุ้มครองลิขสิทธิ์ของโปรแกรมเมอร์

- การปรับปรุงกฎหมายอาญาและทางแพ่ง

“กฎหมายในด้านข้อมูลข่าวสาร”

กฎหมายพื้นฐาน 10 ประการซึ่ง:

- มีการกำหนดคำศัพท์และแนวคิดพื้นฐาน

- มีการควบคุมประเด็นการเผยแพร่ข้อมูล

- การคุ้มครองลิขสิทธิ์

- ความสัมพันธ์ระหว่างทรัพย์สินและไม่ใช่ทรัพย์สิน

มาตรา 273 แห่งประมวลกฎหมายอาญาของสหพันธรัฐรัสเซีย

- ให้ความรับผิดทางอาญาสำหรับการสร้างโปรแกรมคอมพิวเตอร์หรือการดัดแปลงซึ่งนำไปสู่การทำลายโดยไม่ได้รับอนุญาต

- ปกป้องสิทธิของเจ้าของ

- ความรับผิดทางอาญาอันเป็นผลมาจากการสร้างโปรแกรม

- เพื่อดึงดูดผู้คน การสร้างโปรแกรมก็เพียงพอแล้ว

การคุ้มครองข้อมูลทางกฎหมายได้รับการควบคุมโดยกฎหมายของสหพันธรัฐรัสเซีย

การคุ้มครองทางกฎหมายที่กฎหมายนี้ให้ไว้ใช้กับโปรแกรมคอมพิวเตอร์ทุกประเภทที่สามารถแสดงในภาษาใดก็ได้และในรูปแบบใด ๆ รวมถึงข้อความต้นฉบับในภาษาการเขียนโปรแกรมและรหัสเครื่อง แต่การคุ้มครองทางกฎหมายไม่ได้ขยายไปถึงแนวคิดและหลักการที่เป็นรากฐานของโปรแกรมคอมพิวเตอร์ รวมถึงแนวคิดและหลักการจัดอินเทอร์เฟซและอัลกอริทึม

เพื่อแจ้งเกี่ยวกับสิทธิ์ของตน ผู้พัฒนาโปรแกรมสามารถใช้สัญลักษณ์ลิขสิทธิ์ที่ประกอบด้วย 3 องค์ประกอบตั้งแต่การเปิดตัวครั้งแรกของโปรแกรม:

- ตัวอักษร C ในวงกลมหรือวงเล็บ ©; ชื่อ (ชื่อ) ของผู้ถือลิขสิทธิ์; ปีที่โปรแกรมเปิดตัวครั้งแรก

- ตัวอักษร C ในวงกลมหรือวงเล็บ©;

- ชื่อ (ชื่อ) ของผู้ถือลิขสิทธิ์;

- ปีที่โปรแกรมเปิดตัวครั้งแรก

© ไมโครซอฟต์ คอร์ปอเรชั่น, 1993-1997

องค์กรหรือผู้ใช้ที่เป็นเจ้าของสำเนาของโปรแกรมอย่างถูกกฎหมาย (ผู้ที่ซื้อใบอนุญาตใช้งาน) มีสิทธิ์โดยไม่ต้องได้รับอนุญาตเพิ่มเติมจากผู้พัฒนา ในการดำเนินการใด ๆ ที่เกี่ยวข้องกับการทำงานของโปรแกรม รวมถึงการบันทึกด้วย และจัดเก็บไว้ในหน่วยความจำคอมพิวเตอร์ การบันทึกและการจัดเก็บในหน่วยความจำคอมพิวเตอร์ได้รับอนุญาตสำหรับคอมพิวเตอร์หนึ่งเครื่องหรือผู้ใช้หนึ่งรายบนเครือข่าย เว้นแต่จะระบุไว้เป็นอย่างอื่นในข้อตกลงกับผู้พัฒนา

คุณต้องตระหนักและปฏิบัติตามกฎหมายที่มีอยู่ซึ่งห้ามการคัดลอกและใช้ซอฟต์แวร์ลิขสิทธิ์อย่างผิดกฎหมาย ในส่วนที่เกี่ยวข้องกับองค์กรหรือผู้ใช้ที่ละเมิดลิขสิทธิ์ ผู้พัฒนาอาจเรียกร้องค่าชดเชยสำหรับความเสียหายที่เกิดขึ้นและการจ่ายเงินโดยผู้ละเมิดค่าชดเชยในจำนวนที่กำหนดขึ้นอยู่กับดุลยพินิจของศาลตั้งแต่ 5,000 เท่าถึง 50,000 เท่าของค่าจ้างขั้นต่ำต่อเดือน

ลายเซ็นดิจิทัลอิเล็กทรอนิกส์

ในปี 2545 กฎหมายของสหพันธรัฐรัสเซีย "เปิด" ลายเซ็นดิจิทัล"ซึ่งกลายเป็นพื้นฐานทางกฎหมาย การจัดการเอกสารอิเล็กทรอนิกส์ในรัสเซีย ตามกฎหมายนี้ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ใน เอกสารอิเล็กทรอนิกส์ได้รับการยอมรับว่าถูกต้องตามกฎหมายเทียบเท่ากับการลงนามในเอกสารกระดาษ

เมื่อลงทะเบียนลายเซ็นดิจิทัลอิเล็กทรอนิกส์ใน ศูนย์เฉพาะทางผู้สื่อข่าวได้รับสองกุญแจ: ส่วนตัวและสาธารณะ รหัสลับจะถูกเก็บไว้ในฟล็อปปี้ดิสก์หรือสมาร์ทการ์ดและควรทราบเฉพาะกับผู้สื่อข่าวเท่านั้น กุญแจสาธารณะจะต้องอยู่ในความครอบครองของผู้รับเอกสารทั้งหมดและโดยปกติจะมีการแจกจ่ายผ่านทาง อีเมล.

กระบวนการลงนามในเอกสารทางอิเล็กทรอนิกส์ประกอบด้วยการประมวลผลข้อความโดยใช้รหัสลับ จากนั้นข้อความที่เข้ารหัสจะถูกส่งทางอีเมลไปยังสมาชิก เพื่อตรวจสอบความถูกต้องของข้อความและลายเซ็นอิเล็กทรอนิกส์ ผู้สมัครสมาชิกใช้กุญแจสาธารณะ

ระบบป้องกันภัยทางอากาศด้วยคอมพิวเตอร์ของทวีปอเมริกาเหนือเคยประกาศเตือนภัยนิวเคลียร์ผิดพลาด กองทัพ- และสาเหตุก็คือชิปชำรุดมูลค่า 46 เซ็นต์ ซึ่งเป็นส่วนประกอบซิลิคอนขนาดเล็กขนาดเหรียญ

ตัวอย่างข้อผิดพลาดเมื่อทำงานกับข้อมูล

ในปี 1983 เกิดน้ำท่วมทางตะวันตกเฉียงใต้ของสหรัฐอเมริกา สาเหตุมาจากคอมพิวเตอร์ป้อนข้อมูลสภาพอากาศไม่ถูกต้อง ทำให้ส่งสัญญาณผิดพลาดไปยังประตูระบายน้ำที่กั้นแม่น้ำโคโลราโด

ตัวอย่างข้อผิดพลาดเมื่อทำงานกับข้อมูล

ในปี 1971 รถยนต์ 352 คันหายไปจากเส้นทางรถไฟนิวยอร์ก คนร้ายใช้ข้อมูลจากศูนย์คอมพิวเตอร์ที่จัดการงาน ทางรถไฟและเปลี่ยนที่อยู่ปลายทางของรถ ความเสียหายที่เกิดขึ้นมีมูลค่ามากกว่าหนึ่งล้านดอลลาร์

การดำเนินงานที่ไม่ถูกต้องของผู้ใช้และเจ้าหน้าที่บำรุงรักษา

80-90% ของภัยคุกคามความปลอดภัยของข้อมูล บริษัทขนาดใหญ่มาจาก "ศัตรูภายใน" - ผู้ใช้ที่ไม่ระมัดระวังซึ่งสามารถดาวน์โหลดไฟล์ที่มีไวรัสจากเครือข่ายได้

ความล้มเหลวของอุปกรณ์ทางเทคนิค

ป้องกันการหยุดชะงักของระบบเคเบิล

การป้องกันไฟฟ้าขัดข้อง

การป้องกันความล้มเหลวของระบบดิสก์

การเข้าถึงจากภายนอกโดยไม่ได้รับอนุญาต

« แฮกเกอร์" - นี้ คำภาษาอังกฤษซึ่งหมายถึงบุคคลที่ชื่นชอบการเรียนรู้รายละเอียดเกี่ยวกับวิธีการทำงานของระบบคอมพิวเตอร์และขยายขีดความสามารถของระบบเหล่านั้น (ต่างจากผู้ใช้ส่วนใหญ่ที่ต้องการทราบเพียงข้อมูลขั้นต่ำเท่านั้น)

ผู้เชี่ยวชาญด้านความปลอดภัยของข้อมูล

แฮกเกอร์ (

แครกเกอร์

ภารกิจหลักของแฮกเกอร์คือการตรวจสอบการป้องกัน ค้นหาจุดอ่อนในระบบรักษาความปลอดภัย และแจ้งให้ผู้ใช้และนักพัฒนาทราบเกี่ยวกับสิ่งเหล่านั้น เพื่อกำจัดช่องโหว่ที่พบและเพิ่มระดับการป้องกัน

แครกเกอร์ดำเนินการ "แฮ็ก" ระบบเพื่อเข้าถึงทรัพยากรและระบบข้อมูลที่ถูกปิดโดยไม่ได้รับอนุญาต

แครกเกอร์

ป่าเถื่อน

การเจาะเข้าสู่ระบบโดยมีเป้าหมายเพื่อทำลายมันให้หมด

โจ๊กเกอร์

ชื่อเสียงที่เกิดจากการแทรกซึมเข้าไปในระบบ

หัวขโมย

การแฮ็กระบบเพื่อวัตถุประสงค์ในการสร้างรายได้โดยการขโมยหรือเปลี่ยนข้อมูล

การปกป้องข้อมูลบนอินเทอร์เน็ต

หากคอมพิวเตอร์เชื่อมต่อกับอินเทอร์เน็ต ตามหลักการแล้ว ผู้ใช้ที่เชื่อมต่อกับอินเทอร์เน็ตจะสามารถเข้าถึงแหล่งข้อมูลของคอมพิวเตอร์เครื่องนี้ได้ หากเซิร์ฟเวอร์มีการเชื่อมต่อกับอินเทอร์เน็ตและทำหน้าที่เป็นเซิร์ฟเวอร์เครือข่ายท้องถิ่น (เซิร์ฟเวอร์อินทราเน็ต) พร้อมกัน การเจาะระบบจากอินเทอร์เน็ตไปยังเครือข่ายท้องถิ่นก็เป็นไปได้

กลไกการเจาะจากอินเทอร์เน็ตไปยังเครื่องคอมพิวเตอร์และเครือข่ายท้องถิ่นอาจแตกต่างกัน:

- เว็บเพจที่โหลดลงในเบราว์เซอร์อาจมีตัวควบคุม ActiveX หรือแอปเพล็ต Java ที่ใช้งานอยู่ซึ่งสามารถดำเนินการทำลายล้างบนเครื่องคอมพิวเตอร์ได้

- เว็บเซิร์ฟเวอร์บางแห่งวางคุกกี้ข้อความไว้ในเครื่องคอมพิวเตอร์ ซึ่งคุณสามารถรับข้อมูลที่เป็นความลับเกี่ยวกับผู้ใช้คอมพิวเตอร์เครื่องนั้นได้

- ด้วยการใช้ยูทิลิตี้พิเศษ คุณสามารถเข้าถึงดิสก์และไฟล์ของคอมพิวเตอร์ในระบบ ฯลฯ

เพื่อป้องกันไม่ให้สิ่งนี้เกิดขึ้น จึงมีการติดตั้งแผงกั้นซอฟต์แวร์หรือฮาร์ดแวร์ระหว่างอินเทอร์เน็ตและอินทราเน็ตโดยใช้ ไฟร์วอลล์(ไฟร์วอลล์ - ไฟร์วอลล์) ไฟร์วอลล์จะตรวจสอบการถ่ายโอนข้อมูลระหว่างเครือข่าย ตรวจสอบการเชื่อมต่อปัจจุบัน ตรวจจับกิจกรรมที่น่าสงสัย และด้วยเหตุนี้จึงป้องกันการเข้าถึงจากอินเทอร์เน็ตไปยังเครือข่ายท้องถิ่นโดยไม่ได้รับอนุญาต

ไฟร์วอลล์

ไฟร์วอลล์) คืออุปสรรคของซอฟต์แวร์และ/หรือฮาร์ดแวร์ระหว่างสองเครือข่าย อนุญาตให้สร้างการเชื่อมต่อที่ได้รับอนุญาตเท่านั้น

ไฟร์วอลล์ปกป้องเครือข่ายท้องถิ่นหรือคอมพิวเตอร์ส่วนบุคคลแยกต่างหากที่เชื่อมต่อกับอินเทอร์เน็ตจากการถูกบุกรุกจากภายนอก และป้องกันการเข้าถึงข้อมูลที่เป็นความลับ

การป้องกันโปรแกรมจากการคัดลอกและการใช้งานที่ผิดกฎหมาย

การละเมิดลิขสิทธิ์คอมพิวเตอร์ การทำซ้ำซอฟต์แวร์อย่างผิดกฎหมาย ลดคุณค่าการทำงานของโปรแกรมเมอร์ และทำให้การพัฒนาซอฟต์แวร์กลายเป็นธุรกิจที่ไม่แสวงหากำไรในเชิงเศรษฐกิจ นอกจากนี้ การละเมิดลิขสิทธิ์คอมพิวเตอร์มักเสนอโปรแกรมที่ยังสร้างไม่เสร็จ โปรแกรมที่มีข้อผิดพลาด หรือเวอร์ชันสาธิตให้กับผู้ใช้

เพื่อให้ซอฟต์แวร์คอมพิวเตอร์ทำงานได้ จะต้องติดตั้ง (ติดตั้ง) ซอฟต์แวร์นี้เผยแพร่โดยบริษัทผู้ผลิตในรูปแบบของชุดการแจกจ่ายบนซีดีรอม การแจกจ่ายแต่ละครั้งจะมีหมายเลขซีเรียลของตัวเอง ซึ่งป้องกันการคัดลอกและติดตั้งโปรแกรมอย่างผิดกฎหมาย

เพื่อป้องกันการคัดลอกโปรแกรมและข้อมูลที่เก็บไว้ในซีดีรอมอย่างผิดกฎหมายจึงสามารถใช้งานได้ การป้องกันพิเศษ- ซีดีรอมอาจมีรหัสโปรแกรมที่เข้ารหัส ซึ่งจะสูญหายไปเมื่อมีการคัดลอก และไม่มีโปรแกรมจะไม่สามารถติดตั้งได้

การป้องกันการใช้โปรแกรมอย่างผิดกฎหมายสามารถทำได้โดยใช้คีย์ฮาร์ดแวร์ซึ่งโดยปกติจะเชื่อมต่อกับพอร์ตขนานของคอมพิวเตอร์ โปรแกรมที่ได้รับการป้องกันจะเข้าถึงพอร์ตขนานและขอรหัสลับ หากคีย์ฮาร์ดแวร์ไม่ได้เชื่อมต่อกับคอมพิวเตอร์ โปรแกรมที่ได้รับการป้องกันจะตรวจพบการละเมิดความปลอดภัยและหยุดดำเนินการ

- อนุสัญญาเบิร์นว่าด้วยการคุ้มครองวรรณกรรมและวรรณกรรม งานศิลปะพ.ศ. 2429

- อนุสัญญาลิขสิทธิ์สากล พ.ศ. 2495

- รัฐธรรมนูญ สหพันธรัฐรัสเซียศิลปะ. 44.

- ประมวลกฎหมายแพ่งของสหพันธรัฐรัสเซีย

- กฎหมายว่าด้วยลิขสิทธิ์และสิทธิที่เกี่ยวข้อง พ.ศ. 2536

- กฎหมายของสหพันธรัฐรัสเซีย "เปิด" การคุ้มครองทางกฎหมายโปรแกรมคอมพิวเตอร์และฐานข้อมูล" 2535

- ตัวอักษรละติน C อยู่ในวงกลม ©,

- ชื่อเจ้าของลิขสิทธิ์แต่เพียงผู้เดียว

- วันที่ตีพิมพ์ครั้งแรก

© ไมโครซอฟต์ คอร์ปอเรชั่น, 1993-1997

- ลิขสิทธิ์,

- ตรงไปที่ชื่อ

- สิทธิในการตีพิมพ์

- สิทธิในการคุ้มครองชื่อเสียง

หากโปรแกรมถูกสร้างขึ้นตามลำดับการดำเนินการ หน้าที่อย่างเป็นทางการหรือตามคำสั่งของนายจ้างก็ให้ตกเป็นของนายจ้าง เว้นแต่จะกำหนดไว้เป็นอย่างอื่นในข้อตกลงระหว่างเขากับผู้เขียน

สารสกัดจากประมวลกฎหมายอาญาของสหพันธรัฐรัสเซีย

บทที่ 28 อาชญากรรมในด้านข้อมูลคอมพิวเตอร์

ข้อ 272 การเข้าถึงข้อมูลคอมพิวเตอร์อย่างผิดกฎหมาย

1. การเข้าถึงข้อมูลคอมพิวเตอร์ที่ได้รับการคุ้มครองตามกฎหมายโดยมิชอบด้วยกฎหมาย กล่าวคือ ข้อมูลบนสื่อคอมพิวเตอร์ในคอมพิวเตอร์อิเล็กทรอนิกส์ (คอมพิวเตอร์) หากการกระทำนี้ก่อให้เกิดการทำลาย การปิดกั้น การแก้ไข หรือการคัดลอกข้อมูล การหยุดชะงักของการทำงานของคอมพิวเตอร์ มีโทษ

- ค่าปรับเป็นจำนวนสองร้อยถึงห้าร้อยค่าจ้างขั้นต่ำ

- หรือขนาด ค่าจ้างหรือรายได้อื่นของผู้ต้องโทษเป็นระยะเวลาสองถึงห้าเดือน

- หรือแรงงานราชทัณฑ์เป็นระยะเวลาหกเดือนถึงหนึ่งปี

- หรือจำคุกไม่เกินสองปี

2. การกระทำเดียวกันนี้ซึ่งกระทำโดยกลุ่มบุคคลโดยสมรู้ร่วมคิดกันก่อนหรือโดยกลุ่มที่จัดตั้งขึ้นหรือโดยบุคคลที่ใช้ตำแหน่งราชการตลอดจนการเข้าถึงคอมพิวเตอร์ ระบบคอมพิวเตอร์ หรือเครือข่ายของบุคคลนั้น มีโทษปรับ จำนวนหนึ่งแสนถึงสามแสนรูเบิลหรือจำนวนค่าจ้างหรือรายได้อื่นของผู้ถูกตัดสินว่ามีความผิดเป็นระยะเวลาหนึ่งถึงสองปีหรืองานภาคบังคับเป็นระยะเวลาหนึ่งร้อยแปดสิบถึงสองร้อยสี่สิบชั่วโมง หรือแรงงานราชทัณฑ์เป็นระยะเวลาไม่เกินสองปี หรือจับกุมเป็นระยะเวลาสามถึงหกเดือน หรือถูกลิดรอนอิสรภาพนานถึงห้าปี

มาตรา 273 การสร้าง การใช้ และการเผยแพร่โปรแกรมคอมพิวเตอร์ที่เป็นอันตราย

การสร้างโปรแกรมคอมพิวเตอร์หรือการเปลี่ยนแปลงโปรแกรมที่มีอยู่โดยจงใจนำไปสู่การทำลาย การบล็อก การแก้ไขหรือการคัดลอกข้อมูลโดยไม่ได้รับอนุญาต การหยุดชะงักของการทำงานของคอมพิวเตอร์ ตลอดจนการใช้หรือเผยแพร่โปรแกรมหรือสื่อคอมพิวเตอร์ดังกล่าวกับโปรแกรมดังกล่าว มีโทษ

- จำคุกไม่เกินสามปี และปรับตั้งแต่สองร้อยถึงห้าร้อยเท่าของค่าจ้างขั้นต่ำ

- หรือเป็นจำนวนค่าจ้างหรือรายได้อื่นของผู้ต้องโทษเป็นระยะเวลาสองถึงห้าเดือน การกระทำแบบเดียวกันที่ก่อให้เกิดผลร้ายแรงมีโทษจำคุกตั้งแต่สามถึงเจ็ดปี

มาตรา 274 การละเมิดกฎในการใช้งานคอมพิวเตอร์ ระบบคอมพิวเตอร์ หรือเครือข่าย

1. การฝ่าฝืนกฎการใช้งานคอมพิวเตอร์โดยบุคคลที่สามารถเข้าถึงคอมพิวเตอร์ส่งผลให้มีการทำลาย ปิดกั้น หรือแก้ไขข้อมูลคอมพิวเตอร์ที่ได้รับการคุ้มครองตามกฎหมาย หากการกระทำนี้ก่อให้เกิดอันตรายร้ายแรง มีโทษ

- การลิดรอนสิทธิในการดำรงตำแหน่งหรือกิจกรรมบางอย่างเป็นระยะเวลาไม่เกินห้าปี

- หรืองานภาคบังคับเป็นเวลาหนึ่งร้อยแปดสิบถึงสองร้อยสี่สิบชั่วโมง

- หรือการจำกัดเสรีภาพนานถึงสองปี

2. การกระทำเดียวกันซึ่งก่อให้เกิดผลร้ายแรงจากความประมาทเลินเล่อ มีโทษจำคุกไม่เกินสี่ปี

- โดยลายนิ้วมือ

- ตามลักษณะการพูดนั้น

- ตามรูปทรงของฝ่ามือ

- ตามภาพใบหน้านั้น

- ตามแนวม่านตา

การคุ้มครองข้อมูล

สมาคมได้ประกาศเมื่อปี พ.ศ. 2531 อุปกรณ์คอมพิวเตอร์เพื่อเตือนผู้ใช้ทุกคนอีกครั้งถึงความจำเป็นในการรักษาการปกป้องคอมพิวเตอร์และข้อมูลที่จัดเก็บไว้ในพวกเขา

ในปีนั้นเป็นครั้งแรกที่คอมพิวเตอร์ถูกโจมตีโดยหนอนมอร์ริส ซึ่งเป็นผลมาจากการที่โหนด 6,000 โหนดของเครือข่าย ARPANET รุ่นก่อนของอินเทอร์เน็ตติดไวรัส การโจมตีครั้งนี้สร้างความเสียหายมูลค่า 96 ล้านดอลลาร์ อาจไม่พบผู้เขียนไวรัสตัวนี้ แต่โรเบิร์ต มอร์ริส นักศึกษาระดับบัณฑิตศึกษาจากมหาวิทยาลัยคอร์เนล ถูกบังคับให้สารภาพโดยพ่อของเขาเอง มอร์ริสได้รับโทษพักงานบริการชุมชน 3 ปี 400 ชั่วโมง เขายังจ่ายค่าปรับ 10,500 ดอลลาร์ด้วย เนื่องจากเป็นโรคระบาดครั้งใหญ่ครั้งแรกที่ส่งผลกระทบต่อคอมพิวเตอร์ในปี 1988 ผู้เชี่ยวชาญจึงเริ่มคิดอย่างจริงจัง แนวทางบูรณาการเพื่อรับรองความปลอดภัยของแหล่งข้อมูล

วิธีที่ดีที่สุดในการเลือกส่วนประกอบสำหรับรหัสผ่านคืออะไร?

- อย่าใช้รหัสผ่านที่เป็นคำในพจนานุกรม

- หากเป็นไปได้ คุณสามารถใช้เครื่องหมายวรรคตอนได้

- คุณสามารถใช้อักขระตัวพิมพ์เล็กและตัวพิมพ์ใหญ่ รวมถึงตัวเลขตั้งแต่ 0 ถึง 9

- จำนวนตัวเลข (ตัวอักษร) ที่เหมาะสมที่สุดสำหรับการเขียนรหัสผ่านคือตั้งแต่ 8 ถึง 10

- ใช้อักขระตัวสุดท้ายจากรายการตัวเลข สัญลักษณ์ หรือตัวอักษร

- ระวังโปรแกรมสกัดกั้น

“ถ้าคุณไม่ให้ข้อมูลภายในหนึ่งสัปดาห์ คุณจะถูกบล็อค”

“หากคุณต้องการป้องกันตัวเองจากฟิชชิ่ง ให้ไปที่ลิงก์นี้แล้วป้อนชื่อผู้ใช้และรหัสผ่านของคุณ”

ฟิชชิ่งเป็นการฉ้อโกงทางอินเทอร์เน็ตประเภทหนึ่งโดยมีเป้าหมายเพื่อให้ได้ข้อมูลผู้ใช้ที่ระบุตัวได้

- คุณจะลงทะเบียนลิขสิทธิ์ของคุณสำหรับผลิตภัณฑ์ซอฟต์แวร์ได้อย่างไร?

- เหตุใดการละเมิดลิขสิทธิ์ซอฟต์แวร์จึงเป็นอันตรายต่อสังคม?

- มีวิธีซอฟต์แวร์และฮาร์ดแวร์ใดบ้างในการปกป้องข้อมูล?

ความปลอดภัย การรักษาความปลอดภัยของระบบสารสนเทศเป็นทรัพย์สินที่ประกอบด้วยความสามารถของระบบในการให้บริการ การทำงานปกตินั่นคือเพื่อให้มั่นใจในความสมบูรณ์และความลับของข้อมูล เพื่อให้มั่นใจในความสมบูรณ์และการรักษาความลับของข้อมูล จำเป็นต้องปกป้องข้อมูลจากการถูกทำลายโดยไม่ตั้งใจหรือการเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต

ภัยคุกคาม มีแนวทางที่เป็นไปได้หลายประการสำหรับการรั่วไหลของข้อมูลและวิธีการเข้าถึงข้อมูลในระบบและเครือข่ายโดยไม่ได้รับอนุญาต: การสกัดกั้นข้อมูล การแก้ไขข้อมูล (ข้อความหรือเอกสารต้นฉบับมีการเปลี่ยนแปลงหรือแทนที่ด้วยข้อความอื่นและส่งไปยังผู้รับ) การทดแทนการประพันธ์ข้อมูล (บางคนอาจส่งจดหมายหรือเอกสารในนามของคุณ) การใช้ประโยชน์จากข้อบกพร่องในระบบปฏิบัติการและซอฟต์แวร์ประยุกต์ การคัดลอกสื่อจัดเก็บข้อมูลและไฟล์ที่ข้ามมาตรการรักษาความปลอดภัย การเชื่อมต่อที่ผิดกฎหมายกับอุปกรณ์และสายสื่อสาร ปลอมตัวเป็นผู้ใช้ที่ลงทะเบียนและจัดสรรพลังของเขา การแนะนำผู้ใช้ใหม่ การแนะนำไวรัสคอมพิวเตอร์และอื่นๆ

การป้องกัน วิธีการปกป้องข้อมูล IP จากการกระทำของอาสาสมัครประกอบด้วย: วิธีการปกป้องข้อมูลจากการเข้าถึงโดยไม่ได้รับอนุญาต; การปกป้องข้อมูลใน เครือข่ายคอมพิวเตอร์- การปกป้องข้อมูลการเข้ารหัส ลายเซ็นดิจิทัลอิเล็กทรอนิกส์ การปกป้องข้อมูลจากไวรัสคอมพิวเตอร์

การเข้าถึงโดยไม่ได้รับอนุญาต การเข้าถึงทรัพยากรระบบสารสนเทศเกี่ยวข้องกับการดำเนินการสามขั้นตอน: การระบุตัวตน การรับรองความถูกต้อง และการอนุญาต การระบุ - การกำหนดชื่อและรหัสเฉพาะ (ตัวระบุ) ให้กับผู้ใช้ (วัตถุหรือหัวเรื่องของทรัพยากร) การรับรองความถูกต้อง - การสร้างข้อมูลประจำตัวของผู้ใช้ที่ให้ตัวระบุ หรือการตรวจสอบว่าบุคคลหรืออุปกรณ์ที่ให้ตัวระบุนั้นจริงๆ แล้วเป็นใครที่อ้างว่าเป็น วิธีการตรวจสอบสิทธิ์ที่พบบ่อยที่สุดคือการกำหนดรหัสผ่านให้กับผู้ใช้และจัดเก็บไว้ในคอมพิวเตอร์ การอนุญาตคือการตรวจสอบสิทธิ์หรือการตรวจสอบสิทธิ์ของผู้ใช้ในการเข้าถึงทรัพยากรเฉพาะและดำเนินการบางอย่างกับทรัพยากรเหล่านั้น การอนุญาตดำเนินการเพื่อแยกความแตกต่างสิทธิ์การเข้าถึงทรัพยากรเครือข่ายและคอมพิวเตอร์

เครือข่ายคอมพิวเตอร์ เครือข่ายองค์กรท้องถิ่นมักเชื่อมต่อกับอินเทอร์เน็ต ตามกฎแล้วจะใช้ไฟร์วอลล์เพื่อปกป้องเครือข่ายท้องถิ่นของบริษัท ไฟร์วอลล์เป็นวิธีการควบคุมการเข้าถึงที่ช่วยให้คุณสามารถแบ่งเครือข่ายออกเป็นสองส่วน (เส้นขอบจะอยู่ระหว่าง เครือข่ายท้องถิ่นและอินเทอร์เน็ต) และสร้างชุดกฎที่กำหนดเงื่อนไขในการส่งแพ็กเก็ตจากส่วนหนึ่งไปยังอีกส่วนหนึ่ง หน้าจอสามารถใช้งานได้ทั้งในฮาร์ดแวร์หรือซอฟต์แวร์

การเข้ารหัสลับ เพื่อให้มั่นใจถึงความลับของข้อมูล มีการใช้การเข้ารหัสหรือการเข้ารหัส การเข้ารหัสใช้อัลกอริทึมหรืออุปกรณ์ที่ใช้อัลกอริทึมเฉพาะ การเข้ารหัสถูกควบคุมโดยใช้รหัสกุญแจที่เปลี่ยนแปลง ข้อมูลที่เข้ารหัสสามารถดึงข้อมูลได้โดยใช้คีย์เท่านั้น การเข้ารหัสเป็นอย่างมาก วิธีการที่มีประสิทธิภาพซึ่งเพิ่มความปลอดภัยในการรับส่งข้อมูลบนเครือข่ายคอมพิวเตอร์และเมื่อมีการแลกเปลี่ยนข้อมูลระหว่างคอมพิวเตอร์ระยะไกล

ลายเซ็นดิจิทัลแบบอิเล็กทรอนิกส์ เพื่อยกเว้นความเป็นไปได้ในการแก้ไขข้อความต้นฉบับหรือการทดแทนข้อความนี้ให้กับบุคคลอื่น จำเป็นต้องส่งข้อความพร้อมกับ ลายเซ็นอิเล็กทรอนิกส์- ลายเซ็นดิจิทัลแบบอิเล็กทรอนิกส์คือลำดับของอักขระที่ได้รับอันเป็นผลมาจากการแปลงข้อความต้นฉบับด้วยการเข้ารหัสโดยใช้คีย์ส่วนตัว และช่วยให้สามารถระบุความสมบูรณ์ของข้อความและผู้เขียนโดยใช้ กุญแจสาธารณะ- กล่าวอีกนัยหนึ่ง ข้อความที่เข้ารหัสโดยใช้คีย์ส่วนตัวเรียกว่าลายเซ็นดิจิทัลแบบอิเล็กทรอนิกส์ ผู้ส่งจะส่งข้อความที่ไม่ได้เข้ารหัสในรูปแบบดั้งเดิมพร้อมกับลายเซ็นดิจิทัล ผู้รับใช้คีย์สาธารณะเพื่อถอดรหัสชุดอักขระของข้อความจากลายเซ็นดิจิทัล และเปรียบเทียบกับชุดอักขระของข้อความที่ไม่ได้เข้ารหัส หากอักขระตรงกันทั้งหมด เราสามารถพูดได้ว่าข้อความที่ได้รับไม่ได้รับการแก้ไขและเป็นของผู้เขียน

โปรแกรมป้องกันไวรัส ไวรัสคอมพิวเตอร์เป็นโปรแกรมที่เป็นอันตรายขนาดเล็กที่สามารถสร้างสำเนาของตัวเองได้อย่างอิสระและแทรกลงในโปรแกรม (ไฟล์ปฏิบัติการ) เอกสาร เซกเตอร์สำหรับบูตของสื่อบันทึกข้อมูล และแพร่กระจายผ่านช่องทางการสื่อสาร ไวรัสคอมพิวเตอร์ประเภทหลักๆ ขึ้นอยู่กับสภาพแวดล้อม: ไวรัสซอฟต์แวร์ (ไฟล์โจมตีที่มีนามสกุล .COM และ .EXE) ไวรัสสำหรับบูต มาโครไวรัส ไวรัสเครือข่าย สื่อแบบถอดได้และระบบโทรคมนาคมสามารถเป็นแหล่งของการติดไวรัสได้ โปรแกรมป้องกันไวรัสที่มีประสิทธิภาพและได้รับความนิยมสูงสุด ได้แก่ Kaspersky Anti-Virus 7.0, AVAST, Norton AntiVirus และอื่นๆ อีกมากมาย

เว็บไซต์ที่ใช้ informacii-v-komp-yuternyh-setyah.html informacii-v-komp-yuternyh-setyah.html html ht ml ht ml

การนำเสนอในหัวข้อ: วิธีการสมัยใหม่และวิธีการปกป้องข้อมูล

1 จาก 22

การนำเสนอในหัวข้อ:วิธีการและวิธีการปกป้องข้อมูลที่ทันสมัย

สไลด์หมายเลข 1

คำอธิบายสไลด์:

สไลด์หมายเลข 2

คำอธิบายสไลด์:

สไลด์หมายเลข 3

คำอธิบายสไลด์:

ความปลอดภัยของข้อมูลให้การรับประกันว่าบรรลุเป้าหมายดังต่อไปนี้: การรักษาความลับของข้อมูล (ทรัพย์สินของทรัพยากรข้อมูลรวมถึงข้อมูลที่เกี่ยวข้องกับข้อเท็จจริงที่ว่าพวกเขาจะไม่สามารถเข้าถึงได้และจะไม่ถูกเปิดเผยต่อบุคคลที่ไม่ได้รับอนุญาต); ความสมบูรณ์ของข้อมูลและกระบวนการที่เกี่ยวข้อง (ความสม่ำเสมอของข้อมูลระหว่างการส่งหรือจัดเก็บข้อมูล) ความพร้อมใช้งานของข้อมูลเมื่อจำเป็น (ทรัพย์สินของแหล่งข้อมูลรวมถึงข้อมูลที่กำหนดความเป็นไปได้ในการรับและใช้งานตามคำขอของผู้มีอำนาจ) การบัญชีของกระบวนการทั้งหมดที่เกี่ยวข้องกับข้อมูล

สไลด์หมายเลข 4

คำอธิบายสไลด์:

การรับรองความปลอดภัยของข้อมูลประกอบด้วยสามองค์ประกอบ: การรักษาความลับ ความสมบูรณ์ ความพร้อมใช้งาน ประเด็นของการประยุกต์ใช้กระบวนการรักษาความปลอดภัยข้อมูลกับระบบสารสนเทศ ได้แก่ ฮาร์ดแวร์ ซอฟต์แวร์ การสื่อสาร ขั้นตอนการป้องกัน (กลไก) นั้นแบ่งออกเป็น การป้องกันระดับกายภาพ การคุ้มครองบุคลากร และระดับองค์กร

สไลด์หมายเลข 5

คำอธิบายสไลด์:

ภัยคุกคามด้านความปลอดภัยต่อระบบคอมพิวเตอร์เป็นเหตุการณ์ที่อาจเกิดขึ้น (ไม่ว่าจะโดยตั้งใจหรือไม่ก็ตาม) ที่อาจมีผลกระทบที่ไม่พึงประสงค์ต่อระบบเองตลอดจนข้อมูลที่จัดเก็บไว้ในระบบ การวิเคราะห์ภัยคุกคามที่ดำเนินการโดย National Computer Security Association ในสหรัฐอเมริกาเปิดเผยสถิติต่อไปนี้:

สไลด์หมายเลข 6

คำอธิบายสไลด์:

สไลด์หมายเลข 7

คำอธิบายสไลด์:

สไลด์หมายเลข 8

คำอธิบายสไลด์:

การจัดระบบการปกครองและความมั่นคง การจัดระเบียบการทำงานกับพนักงาน (การเลือกและตำแหน่งของบุคลากรรวมถึงการทำความคุ้นเคยกับพนักงาน, การศึกษา, การฝึกอบรมในกฎการทำงานกับข้อมูลที่เป็นความลับ, การทำความคุ้นเคยกับบทลงโทษสำหรับการละเมิดกฎความปลอดภัยของข้อมูล ฯลฯ ) การจัดระเบียบการทำงานกับเอกสารและข้อมูลที่เป็นเอกสาร (การพัฒนา การใช้ การบัญชี การดำเนินการ การส่งคืน การจัดเก็บและการทำลายเอกสารและสื่อข้อมูลที่เป็นความลับ) การจัดระเบียบการใช้วิธีทางเทคนิคในการรวบรวม ประมวลผล สะสมและจัดเก็บข้อมูลที่เป็นความลับ จัดระเบียบงานวิเคราะห์ภัยคุกคามภายในและภายนอกต่อข้อมูลที่เป็นความลับและพัฒนามาตรการเพื่อให้มั่นใจในการปกป้อง การจัดระบบงานเพื่อติดตามการทำงานของบุคลากรด้วยข้อมูลที่เป็นความลับขั้นตอนการบันทึกจัดเก็บและทำลายเอกสารและสื่อทางเทคนิคอย่างเป็นระบบ

สไลด์หมายเลข 9

คำอธิบายสไลด์:

วิธีการทางเทคนิคของการรักษาความปลอดภัยข้อมูล เพื่อปกป้องขอบเขตของระบบข้อมูลสิ่งต่อไปนี้จะถูกสร้างขึ้น: ระบบความปลอดภัยและสัญญาณเตือนไฟไหม้ ระบบกล้องวงจรปิดดิจิทัล ระบบควบคุมการเข้าถึงและการจัดการ (ACS) การป้องกันข้อมูลจากการรั่วไหลโดยช่องทางการสื่อสารทางเทคนิคนั้นมั่นใจได้ด้วยวิธีและมาตรการดังต่อไปนี้: การใช้สายเคเบิลที่มีฉนวนหุ้มและการวางสายไฟและสายเคเบิลในโครงสร้างที่มีฉนวนหุ้ม การติดตั้งตัวกรองความถี่สูงบนสายสื่อสาร การก่อสร้างห้องที่มีการป้องกัน (“แคปซูล”); การใช้อุปกรณ์ป้องกัน การติดตั้งระบบเสียงรบกวน การสร้างเขตควบคุม

สไลด์หมายเลข 10

คำอธิบายสไลด์:

ความปลอดภัยของข้อมูลฮาร์ดแวร์ การลงทะเบียนพิเศษสำหรับการจัดเก็บรายละเอียดความปลอดภัย: รหัสผ่าน รหัสประจำตัว การจำแนกประเภทหรือระดับความเป็นส่วนตัว อุปกรณ์สำหรับวัดลักษณะเฉพาะของบุคคล (เสียง ลายนิ้วมือ) เพื่อวัตถุประสงค์ในการระบุตัวตน วงจรสำหรับการขัดจังหวะการส่งข้อมูลในสายสื่อสารเพื่อตรวจสอบที่อยู่เอาต์พุตของข้อมูลเป็นระยะ อุปกรณ์สำหรับการเข้ารหัสข้อมูล (วิธีการเข้ารหัส) ระบบไฟฟ้าสำรอง: เครื่องสำรองไฟฟ้า; โหลดข้อมูลสำรอง; เครื่องกำเนิดแรงดันไฟฟ้า

สไลด์หมายเลข 11

คำอธิบายสไลด์:

เครื่องมือซอฟต์แวร์สำหรับการรักษาความปลอดภัยข้อมูล เครื่องมือสำหรับการป้องกันการเข้าถึงโดยไม่ได้รับอนุญาต (NSD): เครื่องมือการอนุญาต การควบคุมการเข้าถึงภาคบังคับ การควบคุมการเข้าถึงแบบเลือก; การควบคุมการเข้าถึงตามบทบาท การบันทึก (เรียกอีกอย่างว่าการตรวจสอบ) ระบบการวิเคราะห์และการสร้างแบบจำลองการไหลของข้อมูล (ระบบ CASE) ระบบตรวจสอบเครือข่าย: ระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) ระบบป้องกันข้อมูลที่เป็นความลับรั่วไหล (ระบบ DLP) เครื่องวิเคราะห์โปรโตคอล ผลิตภัณฑ์แอนตี้ไวรัส

สไลด์หมายเลข 12

คำอธิบายสไลด์:

ไฟร์วอลล์ซอฟต์แวร์รักษาความปลอดภัยข้อมูล หมายถึงการเข้ารหัส: การเข้ารหัส; ลายเซ็นดิจิทัล ระบบสำรองข้อมูล ระบบการรับรองความถูกต้อง: รหัสผ่าน; รหัสการเข้าถึง (ทางกายภาพหรืออิเล็กทรอนิกส์) ใบรับรอง; ไบโอเมตริกซ์ เครื่องมือวิเคราะห์ระบบรักษาความปลอดภัย: ผลิตภัณฑ์ซอฟต์แวร์ตรวจสอบ

สไลด์หมายเลข 13

คำอธิบายสไลด์:

ตัวตรวจจับช่วยให้คุณสามารถตรวจจับไฟล์ที่ติดไวรัสตัวใดตัวหนึ่งที่รู้จัก โปรแกรมตัวตรวจจับบางโปรแกรมยังทำการวิเคราะห์ฮิวริสติกของไฟล์และพื้นที่ระบบของดิสก์ ซึ่งบ่อยครั้ง (แต่ไม่ได้หมายความว่าเสมอไป) จะทำให้โปรแกรมตรวจจับไวรัสใหม่ที่โปรแกรมตัวตรวจจับไม่รู้จัก ตัวกรองคือโปรแกรมประจำที่แจ้งให้ผู้ใช้ทราบถึงความพยายามของโปรแกรมใด ๆ ในการเขียนลงดิสก์ ฟอร์แมตดิสก์ให้น้อยลง รวมถึงการกระทำที่น่าสงสัยอื่น ๆ โปรแกรมแพทย์หรือฟาจไม่เพียงแต่ค้นหาไฟล์ที่ติดไวรัสเท่านั้น แต่ยัง “รักษา” ไฟล์เหล่านั้นด้วย เช่น ลบเนื้อความของโปรแกรมไวรัสออกจากไฟล์ ทำให้ไฟล์กลับสู่สถานะดั้งเดิม ผู้ตรวจสอบจะจดจำข้อมูลเกี่ยวกับสถานะของไฟล์และพื้นที่ระบบของดิสก์ และในระหว่างการเริ่มต้นครั้งต่อๆ ไป พวกเขาจะเปรียบเทียบสถานะของตนกับสถานะดั้งเดิม หากตรวจพบความคลาดเคลื่อน ผู้ใช้จะได้รับแจ้ง การ์ดหรือตัวกรองจะอยู่ใน RAM ของคอมพิวเตอร์และตรวจสอบไฟล์ที่เปิดใช้งานและไดรฟ์ USB ที่เสียบอยู่เพื่อหาไวรัส โปรแกรมวัคซีนหรือตัวสร้างภูมิคุ้มกันจะปรับเปลี่ยนโปรแกรมและดิสก์ในลักษณะที่ไม่ส่งผลกระทบต่อการทำงานของโปรแกรม แต่ไวรัสที่ใช้ฉีดวัคซีนจะถือว่าโปรแกรมหรือดิสก์เหล่านี้ติดไวรัสแล้ว

สไลด์หมายเลข 14

คำอธิบายสไลด์:

ข้อเสียของโปรแกรมป้องกันไวรัส ไม่มีเทคโนโลยีป้องกันไวรัสที่มีอยู่ในปัจจุบันที่สามารถป้องกันไวรัสได้อย่างสมบูรณ์ โปรแกรมป้องกันไวรัสใช้ส่วนหนึ่งของทรัพยากรการประมวลผลของระบบ โดยโหลดโปรเซสเซอร์กลางและฮาร์ดไดรฟ์ สิ่งนี้สามารถสังเกตได้ชัดเจนเป็นพิเศษในคอมพิวเตอร์ที่อ่อนแอ โปรแกรมป้องกันไวรัสสามารถมองเห็นภัยคุกคามได้หากไม่มีเลย (ผลบวกลวง) โปรแกรมป้องกันไวรัสจะดาวน์โหลดการอัพเดตจากอินเทอร์เน็ต ซึ่งจะทำให้เปลืองแบนด์วิธ เทคนิคการเข้ารหัสและการบรรจุมัลแวร์ที่หลากหลายทำให้ซอฟต์แวร์ป้องกันไวรัสตรวจไม่พบแม้แต่ไวรัสที่รู้จัก การตรวจจับไวรัสที่ "ปลอมตัว" เหล่านี้ต้องใช้กลไกการบีบอัดข้อมูลที่มีประสิทธิภาพซึ่งสามารถถอดรหัสไฟล์ก่อนที่จะทำการสแกน อย่างไรก็ตาม โปรแกรมป้องกันไวรัสหลายโปรแกรมไม่มีคุณสมบัตินี้ และด้วยเหตุนี้ จึงมักไม่สามารถตรวจพบไวรัสที่เข้ารหัสได้

คำอธิบายสไลด์:

สไลด์หมายเลข 19

คำอธิบายสไลด์:

3) ตามอัลกอริธึมการทำงาน Residence Viruses ที่มีคุณสมบัตินี้จะทำงานอย่างต่อเนื่องในขณะที่คอมพิวเตอร์เปิดอยู่ การเข้ารหัสด้วยตนเองและความหลากหลาย ไวรัสโพลีมอร์ฟิกเปลี่ยนโค้ดหรือเนื้อหาของโปรแกรม ทำให้ตรวจพบได้ยาก อัลกอริธึมการซ่อนตัว ไวรัสล่องหน "ซ่อน" ใน RAM และโปรแกรมป้องกันไวรัสตรวจไม่พบ เทคนิคที่ไม่ได้มาตรฐาน วิธีการใหม่ขั้นพื้นฐานในการมีอิทธิพลต่อไวรัสบนคอมพิวเตอร์

คำอธิบายสไลด์:

ม้าโทรจันเป็นโปรแกรมที่มีฟังก์ชั่นการทำลายล้างซึ่งจะเปิดใช้งานเมื่อมีเงื่อนไขทริกเกอร์บางอย่างเกิดขึ้น โดยปกติแล้วโปรแกรมดังกล่าวจะถูกปลอมแปลงเป็นยูทิลิตี้ที่มีประโยชน์บางอย่าง ประเภทของการกระทำทำลายล้าง: การทำลายข้อมูล (การเลือกวัตถุและวิธีการทำลายเฉพาะนั้นขึ้นอยู่กับจินตนาการของผู้เขียนโปรแกรมดังกล่าวและความสามารถของระบบปฏิบัติการเท่านั้น ฟังก์ชั่นนี้เป็นเรื่องปกติสำหรับม้าโทรจันและบุ๊กมาร์ก) การสกัดกั้นและการส่งข้อมูล (รหัสผ่านที่พิมพ์บนแป้นพิมพ์) การเปลี่ยนแปลงโปรแกรมเป้าหมาย เวิร์มคือไวรัสที่แพร่กระจายไปทั่วเครือข่ายทั่วโลก ส่งผลกระทบต่อทั้งระบบมากกว่าที่จะส่งผลกระทบต่อแต่ละโปรแกรม นี่เป็นไวรัสประเภทที่อันตรายที่สุด เนื่องจากในกรณีนี้เป้าหมายของการโจมตีคือ ระบบสารสนเทศในระดับชาติ กับการมาถึงของระดับโลก เครือข่ายอินเทอร์เน็ตการละเมิดความปลอดภัยประเภทนี้ก่อให้เกิดภัยคุกคามที่ยิ่งใหญ่ที่สุดเพราะ... คอมพิวเตอร์ทุกเครื่องที่เชื่อมต่อกับเครือข่ายนี้สามารถเปิดดูได้ตลอดเวลา หน้าที่หลักของไวรัสประเภทนี้คือการแฮ็กระบบที่ถูกโจมตีนั่นคือ การเอาชนะการป้องกันเพื่อลดความปลอดภัยและความสมบูรณ์

สไลด์หมายเลข 22

คำอธิบายสไลด์:

การระบุตัวตนคือการเรียกตัวเองว่าเป็นบุคคลในระบบ การรับรองความถูกต้องคือการสร้างการติดต่อระหว่างบุคคลกับตัวระบุที่เขาตั้งชื่อ การอนุญาต - ให้โอกาสแก่บุคคลนี้ตามสิทธิ์ที่ได้รับมอบหมายหรือตรวจสอบความพร้อมของสิทธิ์เมื่อพยายามดำเนินการใด ๆ