โครงการฝึกอบรมโรงเรียนซีไอเอ เครื่องมือสำหรับส่งออกข้อมูลผ่าน SMS

© REUTERS, โทรุ ฮาไน/ไฟล์รูปภาพ

ห้องนิรภัย 7: เผยแพร่ชุดเครื่องมือแฮ็ก CIA

ข่าวประชาสัมพันธ์

เมื่อวันที่ 7 มีนาคม พ.ศ. 2560 วิกิลีกส์เริ่มเผยแพร่เอกสารลับชุดใหม่จากสำนักข่าวกรองกลางสหรัฐ คอลเลคชันเอกสารนี้ซึ่งมีชื่อว่า "Vault 7" โดย Wikileaks ถือเป็นชุดเอกสารลับที่ใหญ่ที่สุดเกี่ยวกับ CIA

ส่วนแรกของคอลเลกชัน "Year Zero" ประกอบด้วยไฟล์ 8,761 ไฟล์จากเครือข่ายแยกที่มีความปลอดภัยสูง ซึ่งตั้งอยู่ที่ Cyber Intelligence Center ของ CIA ในเมืองแลงลีย์ รัฐเวอร์จิเนีย นี่เป็นความต่อเนื่องของการรั่วไหลที่เผยแพร่ในเดือนกุมภาพันธ์ และเกี่ยวข้องกับปฏิบัติการของ CIA ที่มุ่งเป้าไปที่พรรคการเมืองและผู้สมัครของฝรั่งเศสในช่วงก่อนการเลือกตั้งประธานาธิบดีฝรั่งเศสปี 2012

เมื่อเร็วๆ นี้ CIA สูญเสียการควบคุมคลังแสงการแฮ็กจำนวนมาก ซึ่งรวมถึงมัลแวร์ ไวรัส ม้าโทรจัน การใช้ประโยชน์จากอาวุธ 0 วัน ระบบตรวจสอบมัลแวร์ระยะไกล และเอกสารที่เกี่ยวข้อง การรั่วไหลอันเหลือเชื่อนี้ประกอบด้วยโค้ดหลายร้อยล้านบรรทัด ทำให้เจ้าของมีคลังแสงในการแฮ็ก CIA อย่างเต็มรูปแบบ ดูเหมือนว่าไฟล์เก็บถาวรนี้จะถูกแจกจ่ายในลักษณะที่ไม่ได้รับอนุญาตไปยังอดีตแฮกเกอร์และผู้รับเหมาของรัฐบาลสหรัฐฯ ซึ่งหนึ่งในนั้นได้มอบส่วนหนึ่งของไฟล์เก็บถาวรให้กับ WikiLeaks

Year Zero เปิดเผยขอบเขตและทิศทางที่แท้จริงของโปรแกรมแฮ็กแอบแฝงทั่วโลกของ CIA คลังแสงมัลแวร์ และการโจมตีแบบ 0 วันหลายสิบครั้งซึ่งใช้กับอุปกรณ์และผลิตภัณฑ์ที่หลากหลายของสหรัฐอเมริกาและยุโรป รวมถึง iPhone แอปเปิล, Android ของ Google, Windows ของ Microsoft และแม้แต่ทีวี ซัมซุงซึ่งกลายเป็นไมโครโฟนสำหรับบันทึกการสนทนา

ตั้งแต่ปี 2544 เป็นต้นมา CIA มีความได้เปรียบทางการเมืองและงบประมาณเหนือสำนักงานความมั่นคงแห่งชาติของสหรัฐอเมริกา เป็นที่ทราบกันดีว่า CIA ไม่เพียงแต่กำลังสร้างกองโดรนอันโด่งดังเท่านั้น แต่ยังสร้างกองกำลังลับที่เข้าถึงคนทั่วโลกในรูปแบบที่แตกต่างไปจากเดิมอย่างสิ้นเชิง นั่นก็คือกองทัพแฮ็กเกอร์ขนาดใหญ่ของตัวเอง แผนกแฮ็กข้อมูลของ CIA ช่วยให้หน่วยงานไม่ต้องรายงานการดำเนินการที่มักก่อให้เกิดความขัดแย้งต่อ NSA (คู่แข่งหลักในระบบราชการ) เพื่อใช้ประโยชน์จากความสามารถในการแฮ็กของ NSA

ภายในสิ้นปี 2559 แผนกแฮ็กของ CIA ซึ่งเป็นส่วนหนึ่งของศูนย์ข่าวกรองไซเบอร์ของหน่วยงานอย่างเป็นทางการ มีผู้ใช้ที่ลงทะเบียนมากกว่า 5,000 รายและสามารถสร้างระบบแฮ็ก ม้าโทรจัน ไวรัส และมัลแวร์ติดอาวุธอื่น ๆ ได้มากกว่าพันระบบ ขนาดของการดำเนินงานของแผนก CIA นี้มีขนาดใหญ่มากจนภายในปี 2559 ขนาดรวมของมัลแวร์ก็เกินขนาดของโค้ดที่ใช้งาน Facebook ดังนั้น CIA จึงสร้าง "NSA" ของตนเองขึ้นซึ่งแทบไม่มีใครรายงาน และหน่วยงานดังกล่าวไม่จำเป็นต้องตอบคำถามต่อสาธารณะว่าจะสามารถพิสูจน์ให้เห็นถึงต้นทุนอันมหาศาลในการรักษาโครงสร้างการแข่งขันดังกล่าวได้อย่างไร

ในแถลงการณ์ที่ส่งถึง WikiLeaks แหล่งข่าวเขียนเกี่ยวกับประเด็นที่ต้องนำมาหารือในที่สาธารณะอย่างเร่งด่วน รวมถึงคำถามที่ว่าความสามารถในการแฮ็กของ CIA นั้นเกินอำนาจที่ได้รับหรือไม่ รวมถึงปัญหาการควบคุมสาธารณะ หน่วยงาน แหล่งข่าวต้องการเริ่มการอภิปรายสาธารณะเกี่ยวกับความปลอดภัย การสร้าง การใช้ การแพร่กระจาย และการควบคุมอาวุธไซเบอร์ตามระบอบประชาธิปไตย

หากหน่วยงานสูญเสียการควบคุมอาวุธไซเบอร์ตัวใดตัวหนึ่ง มันจะแพร่กระจายไปทั่วโลกภายในไม่กี่วินาที และสามารถนำมาใช้โดยรัฐที่เป็นปฏิปักษ์ มาเฟียไซเบอร์ และแม้แต่แฮกเกอร์วัยรุ่น

Julian Assange บรรณาธิการของ WikiLeaks กล่าวว่า “การพัฒนาอาวุธไซเบอร์มีความเสี่ยงอย่างมากต่อการแพร่กระจาย การแพร่กระจายที่ไม่สามารถควบคุมได้ของ "อาวุธ" ดังกล่าว ซึ่งเป็นผลมาจากการไม่สามารถกักเก็บพวกมันได้และความสูงส่งของพวกมัน มูลค่าตลาดเปรียบได้กับการค้าอาวุธระหว่างประเทศ อย่างไรก็ตาม ความสำคัญของ Year Zero นั้นนอกเหนือไปจากการเลือกระหว่างสงครามไซเบอร์และสันติภาพในโลกไซเบอร์ การรั่วไหลเหล่านี้มีความสำคัญเป็นพิเศษจากมุมมองทางการเมือง กฎหมาย และผู้เชี่ยวชาญ”

Wikileaks วิเคราะห์ Year Zero อย่างรอบคอบและเผยแพร่ส่วนสำคัญของเอกสารของ CIA ในขณะเดียวกันก็ป้องกันการแพร่ขยายของอาวุธไซเบอร์ "ทางทหาร" จนกว่าจะมีความเห็นเป็นเอกฉันท์เกี่ยวกับลักษณะทางเทคนิคและการเมืองของโครงการ CIA และวิธีการกำหนดว่า "อาวุธ" ดังกล่าวควรเป็นอย่างไร วิเคราะห์ กำจัด และเผยแพร่

บริบท

แฮกเกอร์ชาวรัสเซียกำลังช่วยเหลือทรัมป์

ฮาเรตซ์ 25/07/2016Wikileaks ยังตัดสินใจที่จะแก้ไขและไม่เปิดเผยข้อมูลระบุตัวบุคคลในปีที่ศูนย์ด้วย การวิเคราะห์โดยละเอียด- ในบรรดาข้อมูลที่ถูกปกปิดคือข้อมูลเกี่ยวกับระบบการโจมตีและโจมตีหลายหมื่นระบบในละตินอเมริกา ยุโรป และสหรัฐอเมริกา แม้ว่าเราจะทราบดีว่าผลลัพธ์ของแนวทางใดๆ จะไม่สมบูรณ์แบบ แต่เรายังคงมุ่งมั่นต่อโมเดลการเผยแพร่ของเรา และโปรดทราบว่าจำนวนหน้าที่เผยแพร่ในส่วนแรกของห้องนิรภัย 7 (ปีศูนย์) เกินจำนวนหน้าทั้งหมดของเอกสาร NSA แล้ว รั่วไหลไปยัง Wikileaks โดย Edward Snowden และตีพิมพ์ในช่วงสามปีแรก

การวิเคราะห์

มัลแวร์ CIA โจมตี iPhone, Android และ SmartTV

โปรแกรมและเครื่องมือแฮ็กเกอร์ของ CIA สร้างขึ้นโดยกลุ่มพัฒนาวิศวกรรม (EDG) ซึ่งดำเนินงานโดยเป็นส่วนหนึ่งของศูนย์ข่าวกรองไซเบอร์ ซึ่งอยู่ภายใต้สังกัดคณะกรรมการนวัตกรรมดิจิทัล (DDI) DDI เป็นหนึ่งในห้าผู้อำนวยการหลักของ CIA สมัยใหม่

EDG มีหน้าที่รับผิดชอบในการพัฒนา การทดสอบ และการสนับสนุนการปฏิบัติงานของแบ็คดอร์ การใช้ประโยชน์ ม้าโทรจัน ไวรัส และมัลแวร์รูปแบบอื่น ๆ ที่ CIA ใช้ในปฏิบัติการลับทั่วโลก

ความซับซ้อนที่เพิ่มขึ้นของเทคโนโลยีการเฝ้าระวังทำให้เกิดภาพของ George Orwell ในปี 1984 แต่ "Weeping Angel" ที่พัฒนาโดย Embedded Devices Branch (EDB) ทำให้ SmartTV ติดเชื้อ และเปลี่ยนให้เป็นไมโครโฟนที่ซ่อนอยู่ ถือเป็นการใช้งานที่โดดเด่นที่สุด

การโจมตีสมาร์ททีวีของ Samsung ดำเนินการโดยความร่วมมือกับ MI5/BTSS ของสหราชอาณาจักร หลังจากแพร่ระบาดในโทรทัศน์ "วีปปิงแองเจิล" จะทำให้โทรทัศน์อยู่ในสถานะปิดเครื่องอย่างเห็นได้ชัด เพื่อให้เจ้าของคิดว่าเครื่องจะปิดเมื่อเปิดโทรทัศน์จริงๆ ในโหมดนี้ ทีวีจะทำหน้าที่เป็นอุปกรณ์รับฟัง บันทึกการสนทนาภายในอาคาร และส่งการสนทนาทางอินเทอร์เน็ตไปยังเซิร์ฟเวอร์ CIA ที่เป็นความลับ

ในเดือนตุลาคม 2014 CIA พยายามหาวิธีที่จะแพร่เชื้อ มัลแวร์ระบบควบคุมสำหรับรถยนต์และรถบรรทุกสมัยใหม่ วัตถุประสงค์ของการจัดตั้งการควบคุมดังกล่าวยังไม่ชัดเจน แต่อาจทำให้ CIA ก่อเหตุฆาตกรรมที่ไม่สามารถแก้ไขได้

แผนก อุปกรณ์เคลื่อนที่(สาขาอุปกรณ์มือถือ, MDB) ได้พัฒนาโปรแกรมมากมายสำหรับการแฮ็กและควบคุมสมาร์ทโฟนยอดนิยม ให้การเข้าถึงข้อมูลตำแหน่งทางภูมิศาสตร์ เสียง และข้อความ SMS ของผู้ใช้ ตลอดจนเปิดใช้งานกล้องและไมโครโฟนอย่างลับๆ

แม้ว่าส่วนแบ่งของ iPhone ในตลาดสมาร์ทโฟนทั่วโลกจะมีไม่มากนัก (14.5%) แต่หน่วยงานเฉพาะทางที่ MDB ได้สร้างมัลแวร์ที่สามารถแพร่เชื้อ ติดตาม และขโมยข้อมูลจาก iPhone และผลิตภัณฑ์ Apple อื่นๆ ที่ใช้ iOS เช่น iPad

คลังแสงของ CIA ประกอบด้วย "ช่องโหว่แบบ Zero-day" จำนวนมากที่พัฒนาโดย CIA ซึ่งยืมมาจาก Government Communications Center, NSA และ FBI หรือได้มาจากผู้พัฒนาอาวุธไซเบอร์ เช่น Baitshop ความสนใจต่อระบบ iOS ดังกล่าวอาจอธิบายได้จากความนิยมของ iPhone ในหมู่สมาชิกของชนชั้นสูงทางสังคม การเมือง การทูต และธุรกิจ

มีอีกแผนกหนึ่งที่เชี่ยวชาญด้านระบบปฏิบัติการ Android ของ Google ซึ่งได้รับการติดตั้งในสมาร์ทโฟนส่วนใหญ่จากผู้ผลิตระดับโลก รวมถึง Samsung, HTC และ Sony ปีที่แล้ว มียอดขายสมาร์ทโฟน Android 1.15 พันล้านเครื่องทั่วโลก เอกสาร Year Zero แสดงให้เห็นว่าในปี 2559 CIA มีการแสวงหาผลประโยชน์แบบ "ทางการทหาร" 24 ครั้งใน 0 วัน ซึ่งพัฒนาขึ้นโดยอิสระหรือได้มาจากศูนย์สื่อสารของรัฐบาล NSA หรือจากผู้รับเหมา

เทคโนโลยีเหล่านี้ทำให้สามารถหลีกเลี่ยงการปกป้องโปรแกรมส่งข้อความโต้ตอบแบบทันทีที่ “ปลอดภัย” ยอดนิยม เช่น Telegram, WhatsApp, Signal, Wiebo, Confide และ Cloackman ในระดับระบบ การแฮ็กสมาร์ทโฟน และการขโมยข้อความเสียงและข้อความแม้กระทั่งก่อนที่จะเข้ารหัสก็ตาม

มัลแวร์ CIA โจมตี Windows, OSx, Linux, เราเตอร์

CIA ยังใช้ความพยายามอย่างมากในการแพร่กระจายและควบคุมผู้ใช้ Microsoft Windows ด้วยมัลแวร์ ในบรรดาเครื่องมือที่จำเป็นสำหรับสิ่งนี้ ได้แก่ การแสวงหาประโยชน์ 0 วันแบบ “ทางการทหาร” ในพื้นที่และระยะไกล ไวรัส เช่น Hammer Drill ที่แพร่ระบาดข้อมูลที่เก็บไว้ในซีดี/ดีวีดี ไวรัสสำหรับไดรฟ์ USB โปรแกรมสำหรับปกปิดข้อมูลในไฟล์รูปภาพ และพื้นที่ที่ซ่อนอยู่ของฮาร์ดไดรฟ์ ( จิงโจ้โหดร้าย) และเพื่อให้แน่ใจว่ามีการติดเชื้อต่อไป

งานส่วนใหญ่ดำเนินการโดย Automated Implant Branch (AIB) ซึ่งได้พัฒนาระบบการติดเชื้ออัตโนมัติและการควบคุมการโจมตี เช่น Assassin และ Medusa

การโจมตีโครงสร้างพื้นฐานอินเทอร์เน็ตและเว็บเซิร์ฟเวอร์ดำเนินการโดย Network Devices Branch (NDB)

CIA ได้พัฒนาระบบอัตโนมัติหลายแพลตฟอร์มเพื่อแพร่เชื้อและควบคุม Windows, Mac OS X, Solaris, Linux และอื่นๆ เช่น HIVE และ Cutthroat และ Swindle ที่เกี่ยวข้อง ซึ่งมีรายละเอียดอธิบายไว้ด้านล่าง

ช่องโหว่ของ CIA แบบ "สะสม" ("ช่องโหว่แบบ Zero-day")

หลังจากการเปิดเผยของ Edward Snowden เกี่ยวกับ NSA อุตสาหกรรมเทคโนโลยีของสหรัฐฯ ได้ให้คำมั่นสัญญากับฝ่ายบริหารของโอบามาที่จะรายงานช่องโหว่ที่สำคัญ ช่องโหว่ ข้อบกพร่อง และช่องโหว่แบบ Zero-day ที่พบต่อผู้ขาย เช่น Apple, Google และ Microsoft โดยทันที

ช่องโหว่ร้ายแรงที่ไม่ได้รายงานต่อผู้ผลิตทำให้เกิดพลเมืองและวัตถุจำนวนมาก โครงสร้างพื้นฐานที่สำคัญความเสี่ยงในการตกเป็นเหยื่อของข่าวกรองต่างประเทศหรืออาชญากรไซเบอร์ที่ค้นพบช่องโหว่เหล่านี้ด้วยตนเองหรือได้ยินเกี่ยวกับช่องโหว่เหล่านี้จากผู้อื่น หาก CIA สามารถค้นพบช่องโหว่เหล่านี้ได้ คนอื่นๆ ก็สามารถค้นพบได้เช่นกัน

กระบวนการลงทุนในหุ้นที่มีช่องโหว่ ซึ่งริเริ่มโดยฝ่ายบริหารของประธานาธิบดีบารัค โอบามา ของสหรัฐอเมริกา เป็นผลมาจากการรณรงค์ล็อบบี้ที่มีประสิทธิภาพโดยบริษัทเทคโนโลยีของสหรัฐอเมริกา ซึ่งเสี่ยงต่อการสูญเสียส่วนแบ่งการตลาดทั่วโลกเนื่องจากช่องโหว่ที่เกิดขึ้นจริงและที่รับรู้ได้ รัฐบาลให้สัญญาว่าจะรายงานช่องโหว่ใดๆ ที่พบหลังปี 2010 โดยทันที

เอกสาร Year Zero ระบุว่า CIA ละเมิดสัญญาของรัฐบาลโอบามา ช่องโหว่จำนวนมากในคลังแสงของ CIA นั้นแพร่หลายและอาจถูกค้นพบโดยหน่วยข่าวกรองของประเทศอื่นหรืออาชญากรไซเบอร์

ตัวอย่างเช่น หนึ่งในมัลแวร์ของ CIA ที่กล่าวถึงใน Year Zero สามารถแทรกซึม แพร่เชื้อ และควบคุมทั้งโทรศัพท์ Android และซอฟต์แวร์ iPhone ที่ใช้หรือรันบัญชี Twitter ของประธานาธิบดี CIA โจมตีระบบเหล่านี้เนื่องจากช่องโหว่ (zero-day) ที่ CIA ไม่ได้เปิดเผยต่อผู้ผลิต แต่หาก CIA สามารถแฮ็กโทรศัพท์เหล่านี้ได้ ใครก็ตามที่ค้นพบช่องโหว่นี้ก็สามารถแฮ็กได้เช่นกัน ตราบใดที่ CIA ซ่อนช่องโหว่เหล่านี้จาก Apple และ Google ซึ่งเป็นผู้ผลิตสมาร์ทโฟน ก็ไม่สามารถแก้ไขได้ และสมาร์ทโฟนเหล่านี้ก็สามารถถูกแฮ็กต่อไปได้

ความเสี่ยงเหล่านี้ส่งผลกระทบต่อประชาชนทั่วไป รวมถึงสมาชิกฝ่ายบริหารของสหรัฐอเมริกา สภาคองเกรส หัวหน้าบริษัทชั้นนำ ผู้ดูแลระบบ ผู้เชี่ยวชาญด้านความปลอดภัย และวิศวกร ด้วยการซ่อนช่องโหว่จากผู้ขายเช่น Apple และ Google ทำให้ CIA ทำให้แน่ใจว่าจะสามารถแฮ็กใครก็ได้ ในขณะเดียวกันก็ทำให้ทุกคนเสี่ยงต่อการถูกแฮ็ก

โปรแกรมสงครามไซเบอร์ก่อให้เกิดความเสี่ยงร้ายแรงต่อการแพร่กระจายอาวุธไซเบอร์

อาวุธไซเบอร์ไม่สามารถควบคุมได้อย่างมีประสิทธิภาพ

แม้ว่าการแพร่กระจายของอาวุธนิวเคลียร์จะต้องอาศัยต้นทุนมหาศาลและโครงสร้างพื้นฐานที่กว้างขวาง แต่อาวุธไซเบอร์เมื่อถูกสร้างขึ้นแล้วจะควบคุมได้ยากอย่างยิ่ง

อาวุธไซเบอร์เป็นเพียง โปรแกรมคอมพิวเตอร์ที่สามารถขโมยได้ เนื่องจากประกอบด้วยข้อมูลทั้งหมดจึงสามารถคัดลอกได้โดยไม่ต้องใช้ความพยายามใดๆ

การอนุรักษ์ “อาวุธ” ดังกล่าวเป็นเรื่องยากเป็นพิเศษ เนื่องจากผู้ที่พัฒนาและใช้อาวุธเหล่านี้มีทักษะที่จำเป็นทั้งหมดในการลอกเลียนแบบโดยไม่ทิ้งร่องรอย บางครั้งใช้ “อาวุธไซเบอร์” แบบเดียวกันกับองค์กรที่จัดหาอาวุธดังกล่าว ราคาที่สูงของโปรแกรมดังกล่าวเป็นแรงจูงใจที่ทรงพลังสำหรับแฮกเกอร์และที่ปรึกษาของรัฐบาล เนื่องจากมี "ตลาดที่มีช่องโหว่" ทั่วโลก ซึ่งสำเนาของอาวุธไซเบอร์ดังกล่าวสามารถจ่ายเงินได้ตั้งแต่ไม่กี่ร้อยดอลลาร์ไปจนถึงหลายล้านดอลลาร์ ผู้รับเหมาและบริษัทที่ได้รับอาวุธดังกล่าวบางครั้งใช้เพื่อวัตถุประสงค์ของตนเอง โดยได้เปรียบเหนือคู่แข่งในการขายบริการ "แฮ็ก"

ในช่วงสามปีที่ผ่านมา หน่วยข่าวกรองของสหรัฐฯ ซึ่งประกอบด้วยหน่วยงานรัฐบาล เช่น CIA และ NSA และผู้รับเหมา เช่น Booz Allan Hamilton ตกเป็นเหยื่อของการรั่วไหลจำนวนที่ไม่เคยเกิดขึ้นมาก่อนที่เกี่ยวข้องกับพนักงานของพวกเขาเอง

สมาชิกหน่วยข่าวกรองหลายคนซึ่งยังไม่เปิดเผยชื่อ ถูกจับกุมหรือถูกดำเนินคดีทางอาญาแล้ว

กรณีที่เด่นชัดที่สุดคือการตัดสินลงโทษของ Harold T. Martin ซึ่งถูกตัดสินว่ามีความผิดใน 20 กระทงที่เกี่ยวข้องกับการเปิดเผยข้อมูลที่ถูกจำกัด กระทรวงยุติธรรมกล่าวว่าสามารถสกัดกั้นข้อมูล 50 กิกะไบต์จากแฮโรลด์ มาร์ตินที่เขาสามารถเข้าถึงได้ขณะทำงานในโปรแกรมลับของ NSA และ CIA รวมถึงซอร์สโค้ดสำหรับเครื่องมือแฮ็กต่างๆ

เมื่อ “อาวุธไซเบอร์” ไม่สามารถควบคุมได้ มันก็สามารถแพร่กระจายไปทั่วโลกภายในไม่กี่วินาที และประเทศอื่น ๆ มาเฟียไซเบอร์ และแม้แต่แฮกเกอร์วัยรุ่นก็สามารถนำมาใช้ได้

สถานกงสุลสหรัฐฯ ในแฟรงก์เฟิร์ตเป็นฐานแฮ็กเกอร์ลับของ CIA

นอกเหนือจากกิจกรรมในแลงลีย์ รัฐเวอร์จิเนีย แล้ว CIA ยังใช้สถานกงสุลสหรัฐฯ ในแฟรงก์เฟิร์ต อัม ไมน์ เป็นฐานลับสำหรับแฮกเกอร์ที่มุ่งเป้าไปที่ยุโรป ตะวันออกกลาง และแอฟริกา

แฮกเกอร์ของ CIA ที่ดำเนินการจากสถานกงสุลแฟรงก์เฟิร์ต (Cyber Intelligence Center of Europe หรือ CCIE) จะได้รับหนังสือเดินทางทูต ("สีดำ") และมีความคุ้มครองจากกระทรวงการต่างประเทศสหรัฐฯ เมื่อพิจารณาจากข้อความคำแนะนำสำหรับแฮ็กเกอร์มือใหม่ การกระทำของหน่วยข่าวกรองของเยอรมันอาจดูเหมือนไม่สำคัญ: “การรู้ความคุ้มครองของคุณด้วยใจ คุณจะผ่านด่านศุลกากรของเยอรมันได้อย่างรวดเร็ว และสิ่งเดียวที่พวกเขาทำคือประทับตราหนังสือเดินทางของคุณ”

ตำนานของคุณ (ตลอดระยะเวลาการเดินทางครั้งนี้)

คำถาม: จุดประสงค์ของคุณที่นี่คืออะไร?

คำตอบ: ฉันมีส่วนร่วมในการให้คำปรึกษาด้านเทคนิคสำหรับสถานกงสุล

ในสิ่งพิมพ์สองฉบับก่อนหน้านี้ WikiLeaks นำเสนอเพิ่มเติม คำอธิบายโดยละเอียดวิธีการที่ใช้โดย CIA ในระหว่างการควบคุมทางศุลกากรและการตรวจสอบซ้ำ

เมื่ออยู่ในแฟรงก์เฟิร์ต แฮกเกอร์ของ CIA สามารถเดินทางโดยไม่ต้องตรวจชายแดนเพิ่มเติมไปยัง 25 ประเทศในยุโรปที่ประกอบกันเป็นเขตเชงเก้น ซึ่งได้ยกเลิกการควบคุมหนังสือเดินทางและการเข้าเมืองที่ชายแดนร่วมกัน รวมถึงฝรั่งเศส อิตาลี และสวิตเซอร์แลนด์

เทคนิคการโจมตีทางอิเล็กทรอนิกส์บางอย่างที่ CIA ใช้ได้รับการออกแบบมาให้ทำงานในสภาพแวดล้อมใกล้เคียง วิธีการโจมตีเหล่านี้สามารถเจาะเครือข่ายที่มีการป้องกันการแทรกแซงสูงซึ่งถูกตัดการเชื่อมต่อจากอินเทอร์เน็ต เช่น ฐานข้อมูลประวัติอาชญากรรมและบันทึกการจับกุมของตำรวจ ในกรณีเหล่านี้ เจ้าหน้าที่หรือตัวแทนของ CIA หรือเจ้าหน้าที่ข่าวกรองของพันธมิตร NATO ซึ่งปฏิบัติตามคำแนะนำ จะเจาะระบบคอมพิวเตอร์ที่สนใจในที่ทำงาน ผู้โจมตีพกพาไดรฟ์ USB ที่มีโปรแกรมที่เป็นอันตรายซึ่งพัฒนาขึ้นเพื่อจุดประสงค์นี้ตามคำร้องขอของ CIA ซึ่งถูกเสียบเข้าไปในคอมพิวเตอร์ที่สนใจ ผู้โจมตีจะแพร่เชื้อและดาวน์โหลดข้อมูลไปยังสื่อแบบถอดได้ทันที ตัวอย่างเช่น ระบบ Fine Dining ที่ใช้โดยสำนักข่าวกรองกลางทำให้เจ้าหน้าที่ CIA สามารถใช้แอปพลิเคชัน 24 รายการซึ่งทำหน้าที่ปลอมตัวเพื่อเบี่ยงเบนความสนใจของพยานที่อยู่ในเหตุการณ์ สำหรับพยานเหล่านี้ ดูเหมือนว่าเจ้าหน้าที่กำลังเปิดตัวโปรแกรมวิดีโอ (เช่น VLC) แสดงสไลด์ (Prezi) เล่นเกมคอมพิวเตอร์ (Breakout2, 2048) หรือแม้แต่ใช้งานโปรแกรมป้องกันไวรัส (Kaspersky, McAfee, Sophos) แต่ในขณะที่แอปพลิเคชั่น “กวนใจ” แสดงบนหน้าจอ ระบบคอมพิวเตอร์ก็ติดไวรัส ดู และดึงข้อมูลโดยอัตโนมัติ

CIA เพิ่มอันตรายจากการแพร่กระจายอาวุธไซเบอร์อย่างมากได้อย่างไร

เพื่อให้บรรลุเป้าหมายซึ่งเป็นหนึ่งในความทรงจำที่น่าทึ่งที่สุดอย่างแน่นอน CIA ได้จัดระบบการปกครองที่เป็นความลับในลักษณะที่โดยรวมแล้วในแง่ของมูลค่าตลาดของโครงการ Vault 7 ถือเป็นอันตราย ซอฟต์แวร์ซึ่งหน่วยงานใช้เป็นเครื่องมือในการบรรลุเป้าหมายเหล่านี้ (โปรแกรมที่แนบมา + ช่องโหว่แบบซีโรเดย์) โพสต์สกัดกั้น (LP) รวมถึงระบบสั่งการและการควบคุม (C2) - CIA ไม่มีกลไกทางกฎหมายพิเศษใด ๆ (ทางกฎหมาย บริเวณ)

การตัดสินใจของ CIA ที่จะไม่จัดประเภทคลังแสงไซเบอร์ของตน ชี้ให้เห็นว่าแนวคิดที่พัฒนาขึ้นสำหรับการใช้งานทางทหารนั้นยากที่จะนำไปใช้ในสนามรบของสงครามไซเบอร์

ในการโจมตีเป้าหมาย โดยทั่วไป CIA จะต้องมีรหัสฝังตัวเพื่อสื่อสารกับโปรแกรมควบคุมผ่านทางอินเทอร์เน็ต หากโปรแกรมทั้งหมดที่ใช้โดย CIA เช่น รหัสฝังตัว C2 และโพสต์สกัดกั้น ถูกจัดประเภท พนักงานของ CIA อาจถูกดำเนินคดีหรือไล่ออกเนื่องจากละเมิดกฎที่ห้ามไม่ให้โพสต์ข้อมูลที่เป็นความลับบนอินเทอร์เน็ต ดังนั้น CIA จึงตัดสินใจอย่างลับๆ ที่จะไม่จำแนกโปรแกรมส่วนใหญ่ที่ใช้ในการจารกรรมทางไซเบอร์/สงครามไซเบอร์ รัฐบาลสหรัฐฯ ไม่สามารถจดลิขสิทธิ์ได้เนื่องจากข้อจำกัดภายใต้รัฐธรรมนูญของสหรัฐอเมริกา ซึ่งหมายความว่าผู้สร้างอาวุธไซเบอร์และแฮกเกอร์คอมพิวเตอร์ที่สามารถเข้าถึง "อาวุธ" เหล่านี้แล้วจะสามารถ "ละเมิดลิขสิทธิ์" ได้อย่างอิสระและคัดลอกอาวุธเหล่านี้อย่างผิดกฎหมาย เพื่อป้องกันมัลแวร์ที่เป็นความลับ ก่อนหน้านี้ CIA จึงต้องใช้วิธีการปกปิดข้อมูล

อาวุธทั่วไป เช่น ขีปนาวุธ สามารถยิงเพื่อโจมตีศัตรูได้ (นั่นคือ ยิงเข้าไปในดินแดนที่ไม่ได้รับการป้องกัน) ความใกล้ชิดของเป้าหมายหรือการสัมผัสกับเป้าหมายจะสร้างเงื่อนไขสำหรับการระเบิดและการระเบิดของกระสุน รวมถึงส่วนที่เป็นความลับด้วย ด้วยเหตุนี้ กองทัพจึงไม่ละเมิดข้อกำหนดการรักษาความลับด้วยการยิงกระสุนที่มีชิ้นส่วนลับ กระสุนน่าจะระเบิดได้ ถ้าไม่เช่นนั้น สิ่งนี้จะเกิดขึ้นโดยไม่ใช่ความผิดของมือปืนและขัดต่อความปรารถนาของเขา

ในช่วงทศวรรษที่ผ่านมา การโจมตีทางไซเบอร์ที่ดำเนินการโดยสหรัฐอเมริกาได้ถูกปลอมแปลงโดยใช้ศัพท์เฉพาะทางการทหารเพื่อเข้าถึงแหล่งเงินทุนของกระทรวงกลาโหม ตัวอย่างเช่น "การแทรกมัลแวร์" (ศัพท์เฉพาะทางการค้า) หรือ "การปลูกซอฟต์แวร์" (ศัพท์เฉพาะของ NSA) เรียกว่า "การโจมตี" เหมือนกับการยิงปืนหรือยิงขีปนาวุธ อย่างไรก็ตามการเปรียบเทียบดังกล่าวยังเป็นที่น่าสงสัยมาก

แตกต่างจากกระสุน ระเบิด หรือขีปนาวุธ มัลแวร์ CIA ส่วนใหญ่ได้รับการออกแบบให้ "คงอยู่" เป็นเวลาหลายวันหรือหลายปีหลังจากบรรลุ "เป้าหมาย" มัลแวร์ CIA จะไม่ “ระเบิด” เมื่อโจมตีเป้าหมาย แต่จะแพร่เชื้ออย่างต่อเนื่อง ในการที่จะแพร่เชื้อไปยังอุปกรณ์ จำเป็นต้องแทรกสำเนาของมัลแวร์หลายชุดเข้าไปในอุปกรณ์ เพื่อให้อุปกรณ์นั้นขึ้นอยู่กับมัลแวร์โดยสิ้นเชิงในแง่ทางกายภาพ เพื่อให้มัลแวร์ดึงข้อมูลและส่งต่อไปยัง CIA หรือยังคงรอคำแนะนำเพิ่มเติม มัลแวร์จะต้องสื่อสารกับระบบสั่งการและการควบคุมที่โฮสต์บนเซิร์ฟเวอร์ CIA ที่เชื่อมต่อกับอินเทอร์เน็ต แต่เซิร์ฟเวอร์ดังกล่าวมักจะไม่ได้รับอนุญาตให้จัดเก็บข้อมูลลับ ดังนั้น CIA จึงไม่จัดประเภทระบบสั่งการและการควบคุม

การ "โจมตี" ที่ประสบความสำเร็จต่อระบบคอมพิวเตอร์ที่น่าสนใจนั้นไม่เหมือนกับการยิงด้วยระบบอาวุธ และเหมือนกับการซ้อมรบที่ซับซ้อนหลายครั้งโดยใช้ทรัพย์สินในการพยายาม การครอบครองของผู้บุกรุกหรือเผยแพร่ข่าวลืออย่างสุขุมเพื่อเข้าควบคุมการบริหารงานขององค์กร หากสามารถเปรียบเทียบกับปฏิบัติการทางทหารได้ การโจมตีเป้าหมายอาจคล้ายกับการดำเนินการทางทหารหลายครั้งใกล้กับเป้าหมายนั้น รวมถึงการสอดแนม การแทรกซึม การยึดครอง และการแสวงประโยชน์

หลบเลี่ยงการตรวจสอบและเลี่ยงผ่านโปรแกรมป้องกันไวรัส

กฎระเบียบจำนวนหนึ่งที่พัฒนาโดย CIA ระบุรูปแบบการติดมัลแวร์ที่สามารถช่วยผู้เชี่ยวชาญด้านนิติเวช รวมถึงผู้เชี่ยวชาญจาก Apple, Microsoft, Google, Samsung, Nokia, Blackberry, Siemens และบริษัทซอฟต์แวร์ป้องกันไวรัส ในการอธิบายและป้องกันการโจมตีของแฮ็กเกอร์

ในคำแนะนำเกี่ยวกับวิธีการดำเนินกิจกรรมพิเศษ (Tradecraft DO"s และ DON"Ts) CIA ได้กำหนดกฎสำหรับการเขียนโปรแกรมที่เป็นอันตรายซึ่งทำให้ไม่สามารถทิ้งเครื่องหมายระบุตัวตนที่ให้เหตุผลในการพูดคุยเกี่ยวกับการมีส่วนร่วมของ "CIA รัฐบาลสหรัฐฯ หรือพันธมิตรที่ทำหน้าที่โดยรู้เท่าทัน” ในการดำเนินการ “การตรวจทางนิติวิทยาศาสตร์” กฎระเบียบลับที่คล้ายกันถูกกำหนดไว้สำหรับกิจกรรมต่างๆ เช่น การใช้การเข้ารหัสเพื่อซ่อนร่องรอยของแฮ็กเกอร์ของ CIA และการกระจายมัลแวร์ คำอธิบายเป้าหมายการโจมตีและข้อมูลที่แยกออกมา รวมถึงการทำงานกับเพย์โหลดและการปรากฏบนระบบของเป้าหมายสำหรับ ระยะเวลาที่ขยายออกไป

แฮกเกอร์ของ CIA ได้พัฒนาและดำเนินการโจมตีที่ประสบความสำเร็จโดยเลี่ยงโปรแกรมป้องกันไวรัสที่โด่งดังที่สุดส่วนใหญ่ มีการบันทึกไว้ในไฟล์ AV พ่ายแพ้ ผลิตภัณฑ์รักษาความปลอดภัยส่วนบุคคล การตรวจจับและการเอาชนะ PSP และการหลีกเลี่ยง PSP/Debugger/RE ตัวอย่างเช่น โปรแกรมป้องกันไวรัสของ Comodo เอาชนะได้ด้วยการนำมัลแวร์ CIA เข้าไปในถังรีไซเคิลใน Windows เนื่องจาก Comodo 6.x มีช่องโหว่ (Gaping Hole of DOOM)

แฮกเกอร์ของ CIA พูดคุยถึงข้อผิดพลาดที่แฮกเกอร์กลุ่มสมการ NSA ทำ และวิธีที่ผู้สร้างมัลแวร์ CIA สามารถหลีกเลี่ยงข้อผิดพลาดที่คล้ายกันได้

ตัวอย่าง

มีโครงการที่แตกต่างกันประมาณ 500 โครงการ (เพียงไม่กี่โครงการที่กำหนดให้เป็น "ศูนย์ปี") ภายในระบบควบคุมแผนกพัฒนาวิศวกรรม (EDG) ของ CIA โดยแต่ละโครงการมีโครงการย่อย โปรแกรมแฮ็กเกอร์ และเครื่องมือของตัวเอง

โปรเจ็กต์เหล่านี้ส่วนใหญ่เกี่ยวข้องกับเครื่องมือที่ใช้ในการแฮ็ก การติดเชื้อ (“การฉีด”) การควบคุมและการสกัด

การพัฒนาอีกสายหนึ่งมุ่งเน้นไปที่การพัฒนาและการดำเนินงานของระบบ Listening Post (LP) และระบบ Command and Control (C2) ที่ใช้ในการสร้างการสื่อสารและการควบคุมการปลูกถ่าย โปรเจ็กต์พิเศษใช้เพื่อโจมตีอุปกรณ์เฉพาะตั้งแต่เราเตอร์ไปจนถึงสมาร์ททีวี

ตัวอย่างของโครงการดังกล่าวมีดังต่อไปนี้ กับ รายการทั้งหมดโครงการที่ WikiLeaks อธิบายไว้ใน “Year Zero” สามารถพบได้ในสารบัญ

อัมเบรจ

เทคนิคการแฮ็กที่ผิดพลาดของ CIA ก่อให้เกิดปัญหากับหน่วยงาน แต่ละเทคนิคที่สร้างขึ้นจะสร้างลายนิ้วมือประเภทต่างๆ ที่ผู้ตรวจสอบทางนิติวิทยาศาสตร์สามารถใช้เพื่อระบุแหล่งที่มาเดียวสำหรับการโจมตีต่างๆ

สิ่งนี้คล้ายคลึงกับการค้นหาร่องรอยของมีดพิเศษอันเดียวกันบนร่างกายของเหยื่อที่ไม่เกี่ยวข้องกัน วิธีการสร้างบาดแผลที่ไม่เหมือนใครทำให้เกิดความสงสัยว่าฆาตกรคนเดียวกันมีส่วนเกี่ยวข้องในการฆาตกรรม เมื่อการฆาตกรรมลูกโซ่คลี่คลายแล้ว การฆาตกรรมอื่นๆ ก็น่าจะคลี่คลายได้เช่นกัน

UMBRAGE สาขาอุปกรณ์ระยะไกลของ CIA รวบรวมและจัดเก็บคลังเทคนิคการโจมตีที่น่าประทับใจ "ถูกขโมย" จากอุปกรณ์แฮ็กเกอร์ที่ผลิตในประเทศอื่น ๆ รวมถึงสหพันธรัฐรัสเซีย

ด้วยความช่วยเหลือของ UMBRAGE และโครงการที่เกี่ยวข้อง CIA ไม่เพียงแต่สามารถเพิ่มจำนวนประเภทการโจมตีทั้งหมดเท่านั้น แต่ยังลบร่องรอย ทิ้ง "รอยพิมพ์" ของกลุ่มเหล่านั้นที่ถูกขโมยอุปกรณ์

ส่วนประกอบ UMBRAGE ประกอบด้วยคีย์ล็อกเกอร์ การรวบรวมรหัสผ่าน ข้อมูลเว็บแคม ข้อมูลที่ถูกทำลาย พื้นที่จัดเก็บข้อมูลระยะยาว การให้สิทธิ์ รับรองการลักลอบ การหลีกเลี่ยงโปรแกรมป้องกันไวรัส (PSP) และเทคนิคการเฝ้าระวัง

การรับประทานอาหารรสเลิศ

Fine Dining มีแบบสอบถามมาตรฐาน นั่นคือ เมนูที่เจ้าหน้าที่ CIA กรอก แบบสอบถามนี้ใช้โดยกรม การสนับสนุนด้านเทคนิคหน่วยงาน (OSB) เพื่อเปลี่ยนคำขอของเจ้าหน้าที่ปฏิบัติการให้เป็น ข้อกำหนดทางเทคนิคสำหรับการโจมตีด้วยการแฮ็ก (โดยปกติโดยการ "ลบ" ข้อมูลออกจากระบบคอมพิวเตอร์) ที่จำเป็นสำหรับการดำเนินการเฉพาะ แบบสอบถามช่วยให้ OSB สามารถกำหนดวิธีกำหนดค่าเครื่องมือที่มีอยู่สำหรับการปฏิบัติงานและถ่ายทอดข้อมูลนี้ไปยังเจ้าหน้าที่ที่รับผิดชอบในการกำหนดค่าซอฟต์แวร์แฮ็กของ CIA OSB ทำหน้าที่เป็นตัวเชื่อมโยงระหว่างเจ้าหน้าที่ CIA และเจ้าหน้าที่สนับสนุนทางเทคนิคที่เหมาะสม

รายการเป้าหมายที่เป็นไปได้ในการรวบรวม ได้แก่ “พนักงาน” (“สินทรัพย์”), “Svyaznoy” (“สินทรัพย์ Liason”), “ผู้ดูแลระบบ”, “การดำเนินงานเกี่ยวกับข้อมูลต่างประเทศ” (“การดำเนินงานข้อมูลต่างประเทศ”) , "ข่าวกรองต่างประเทศ หน่วยงาน" และ "หน่วยงานรัฐบาลต่างประเทศ" เป็นที่น่าสังเกตว่าไม่มีข้อมูลเกี่ยวกับกลุ่มหัวรุนแรงหรืออาชญากรระหว่างประเทศ “เจ้าหน้าที่ปฏิบัติการ” ควรชี้แจงลักษณะของเป้าหมายด้วย เช่น ประเภทของคอมพิวเตอร์ที่ใช้ ระบบสารสนเทศ, การเชื่อมต่ออินเทอร์เน็ต, โปรแกรมป้องกันไวรัส (PSP) ที่ติดตั้งไว้ รวมถึงรายการประเภทไฟล์ที่จะยึด เช่น เอกสารสำนักงาน, เสียง, วิดีโอ, รูปภาพ หรือประเภทไฟล์แบบกำหนดเอง นอกจากนี้ "เมนู" ยังต้องการข้อมูลว่าสามารถเข้าถึงเป้าหมายอีกครั้งได้หรือไม่ และจะรักษาการเข้าถึงคอมพิวเตอร์ได้นานแค่ไหนก่อนที่จะตรวจพบ ข้อมูลนี้ถูกใช้โดยซอฟต์แวร์ JQJIMPROVISE (ดูด้านล่าง) เพื่อกำหนดค่าชุดโปรแกรมแฮ็ก CIA ให้เหมาะสมกับความต้องการเฉพาะของการดำเนินการ

การแสดงด้นสด (JQJIMPROVISE)

การแสดงสดเป็นชุดเครื่องมือสำหรับการกำหนดค่า หลังการประมวลผล การปรับเพย์โหลด และการเลือกเวกเตอร์การดำเนินการสำหรับเครื่องมือสำรวจ/แยกข้อมูลที่รองรับระบบปฏิบัติการหลักทั้งหมด เช่น Windows (Bartender), MacOS (JukeBox) ") และ Linux (DanceFloor, "ฟลอร์เต้นรำ ") ยูทิลิตี้การกำหนดค่า เช่น Margarita ช่วยให้ NOC (Network Operations Center) ปรับแต่งเครื่องมือตามความต้องการของแบบสอบถาม Fine Dining

HIVE เป็นชุดซอฟต์แวร์แฮ็ก CIA หลายแพลตฟอร์มและซอฟต์แวร์ควบคุมที่เกี่ยวข้อง โปรเจ็กต์นี้นำเสนออุปกรณ์ปลูกถ่ายที่ปรับแต่งได้สำหรับ Windows, Solaris, MikroTik (ที่ใช้ในเราเตอร์อินเทอร์เน็ต) รวมถึงพื้นฐานทางเทคนิคสำหรับแพลตฟอร์ม Linux และ Listening Post (LP)/Command and Control System (C2) เพื่อสื่อสารกับอุปกรณ์ปลูกถ่ายเหล่านี้

การปลูกถ่ายได้รับการกำหนดค่าให้สื่อสารโดยใช้ HTTPS กับเซิร์ฟเวอร์โดเมนความปลอดภัย การดำเนินการแต่ละครั้งโดยใช้รากฟันเทียมเหล่านี้มีขอบเขตการป้องกันที่แยกจากกัน และฐานทางเทคนิคสามารถทนต่อขอบเขตการป้องกันจำนวนเท่าใดก็ได้

แต่ละโดเมนนำไปสู่ที่อยู่ IP ของผู้ให้บริการ VPS (Virtual Private Server) เชิงพาณิชย์ เซิร์ฟเวอร์สาธารณะส่งการรับส่งข้อมูลขาเข้าทั้งหมดผ่าน VPN ไปยังเซิร์ฟเวอร์ "Blot" ซึ่งควบคุมคำขอการเชื่อมต่อจริงจากไคลเอนต์ นี่คือขั้นตอนสำหรับการรับรองความถูกต้อง SSL เพิ่มเติมของไคลเอ็นต์: หากส่งใบรับรองไคลเอ็นต์ที่ถูกต้อง (และมีเพียงการปลูกถ่ายเท่านั้นที่สามารถทำได้) การสื่อสารจะถูกส่งไปยังเซิร์ฟเวอร์เครื่องมือ Honeycomb ซึ่งสื่อสารกับการปลูกถ่าย หากไม่ได้ให้ใบรับรองที่ถูกต้อง (สิ่งนี้จะเกิดขึ้นหากมีคนพยายามเปิดไซต์ที่มีโดเมนความปลอดภัยโดยไม่ตั้งใจ) การรับส่งข้อมูลจะถูกส่งไปยังเซิร์ฟเวอร์ความปลอดภัย ซึ่งจะส่งไปยังไซต์ที่ไม่น่าสงสัย

เซิร์ฟเวอร์เครื่องมือ Honeycomb ได้รับข้อมูลที่ยึดมาจากรากฟันเทียม ผู้ปฏิบัติงานยังสามารถสั่งให้รากฟันเทียมทำงานบนคอมพิวเตอร์เป้าหมายได้ ดังนั้นเซิร์ฟเวอร์เครื่องมือจึงทำหน้าที่เป็นเซิร์ฟเวอร์ C2 (ระบบคำสั่งและการควบคุม) สำหรับการฝัง

ฟังก์ชันที่คล้ายกัน (แม้ว่าจะจำกัดเฉพาะ Windows) มีให้โดยโครงการ RickBobby ดูคำแนะนำสำหรับผู้ใช้และนักพัฒนาที่เป็นความลับสำหรับ HIVE

คำถามที่พบบ่อย

ทำไมตอนนี้?

ในเดือนกุมภาพันธ์ ฝ่ายบริหารของทรัมป์ออกคำสั่งผู้บริหารเรียกร้องให้รายงาน “สงครามไซเบอร์” ให้แล้วเสร็จภายใน 30 วัน

แม้ว่ารายงานจะล่าช้าและเพิ่มความสำคัญของการตีพิมพ์ แต่ก็ไม่ได้ส่งผลต่อการกำหนดวันเผยแพร่เนื้อหา

กำลังประมวลผล

ชื่อที่อยู่ อีเมลและที่อยู่ IP ภายนอกมีการเปลี่ยนแปลงในหน้าที่เผยแพร่ (การเปลี่ยนแปลงทั้งหมด 70,875 รายการ) ก่อนที่การวิเคราะห์จะเสร็จสิ้น

1. การแก้ไขอื่นๆ:ข้อมูลบางอย่างที่ไม่เกี่ยวข้องกับพนักงาน นักแสดง เป้าหมาย และความเกี่ยวข้องอื่นๆ กับหน่วยงานได้รับการแก้ไข ตัวอย่างเช่น มันเกี่ยวข้องกับผู้เขียนเอกสารสำหรับโครงการสาธารณะอื่น ๆ ที่เกี่ยวข้องกับหน่วยงาน

2. บุคลิกภาพเทียบกับ มนุษย์:ชื่อที่ถูกต้องได้ถูกแทนที่ด้วย ID ผู้ใช้ (ตัวเลข) เพื่อให้ผู้อ่านสามารถเชื่อมโยงหน้าจำนวนมากกับผู้เขียนคนเดียวได้ เมื่อพิจารณาถึงขั้นตอนการแก้ไขแล้ว บุคคลหนึ่งคนสามารถแสดงได้ด้วยตัวระบุมากกว่าหนึ่งตัว แต่ตัวระบุไม่สามารถเชื่อมโยงกับบุคคลมากกว่าหนึ่งคนได้

3. แอปพลิเคชันที่เก็บถาวร (zip, tar.gz,...)แทนที่ด้วย PDF ซึ่งแสดงรายการชื่อไฟล์ทั้งหมดในไฟล์เก็บถาวร เมื่อเนื้อหาที่เก็บถาวรได้รับการตรวจสอบแล้ว เนื้อหาดังกล่าวอาจพร้อมใช้งานได้ จนถึงขณะนี้ไฟล์เก็บถาวรจะได้รับการแก้ไข

4. การใช้งาน พร้อมเนื้อหาสองระดับอื่น ๆแทนที่ด้วยดัมพ์เนื้อหาเลขฐานสิบหกเพื่อป้องกันการเปิดใช้งานเส้นทางโดยไม่ได้ตั้งใจที่อาจติดไวรัสจากโปรแกรมแฮ็กของ CIA เมื่อเนื้อหาได้รับการตรวจสอบแล้ว เนื้อหานั้นก็จะพร้อมใช้งาน จนกว่าจะถึงตอนนั้นเนื้อหาจะถูกแก้ไข

5. ลิงก์นับหมื่นไปยังที่อยู่ที่กำหนดเส้นทางได้(รวมถึงมากกว่า 22,000 ในสหรัฐอเมริกา) ที่สอดคล้องกัน เป้าหมายที่เป็นไปได้เซิร์ฟเวอร์ดักฟังข้อมูล CIA ที่ซ่อนอยู่ ระบบตัวกลาง และระบบทดสอบได้รับการแก้ไขเพื่อการสอบสวนพิเศษเพิ่มเติม

6. ไฟล์สองระดับแหล่งที่มาที่ไม่ใช่แบบสาธารณะจะมีให้ในรูปแบบดัมพ์เท่านั้นเพื่อป้องกันการเปิดใช้งานไฟล์ที่ติดโปรแกรมแฮ็กเกอร์ CIA โดยไม่ได้ตั้งใจ

โครงสร้างองค์กร

โครงสร้างองค์กรสอดคล้องกับเนื้อหาที่ WikiLeaks ได้เผยแพร่ไปแล้ว

เนื่องจากโครงสร้างองค์กรของ CIA ที่ต่ำกว่าระดับผู้อำนวยการไม่เปิดเผยต่อสาธารณะ ตำแหน่งของ EDG และแผนกภายในโครงสร้างของหน่วยงานจึงถูกสร้างขึ้นใหม่จากข้อมูลที่มีอยู่ในเอกสารที่เผยแพร่จนถึงปัจจุบัน นี่สามารถใช้เป็นโครงร่างคร่าวๆ ได้ องค์กรภายใน- โปรดทราบว่าโครงสร้างองค์กรที่สร้างใหม่ไม่สมบูรณ์และมีการปรับโครงสร้างองค์กรภายในบ่อยครั้ง

หน้าวิกิ

"Year Zero" มีหน้าเว็บ 7,818 หน้าจากการพัฒนากรุ๊ปแวร์ภายใน ซอฟต์แวร์ที่ใช้เพื่อจุดประสงค์นี้เรียกว่า Confluence และเป็นทรัพย์สินของ Atlassian เว็บเพจในระบบนี้ (เช่น Wikipedia) มีประวัติเวอร์ชัน ซึ่งให้ภาพรวมที่น่าสนใจเกี่ยวกับวิวัฒนาการของเอกสารเมื่อเวลาผ่านไป เอกสาร 7818 รายการรวมประวัติของหน้าเหล่านี้ด้วยเวอร์ชันล่าสุด 1136 รายการ

ลำดับของเพจที่มีชื่อในแต่ละระดับจะพิจารณาจากวันที่ (อันดับแรกคือเร็วที่สุด) เนื้อหาของหน้าหายไปหากเดิมถูกสร้างขึ้นโดยซอฟต์แวร์ Confluence (ตามที่ระบุไว้ในหน้าที่สร้างใหม่)

ครอบคลุมช่วงระยะเวลาใดบ้าง?

ตั้งแต่ 2013 ถึง 2016. ลำดับการจัดเรียงหน้าเว็บภายในแต่ละระดับจะพิจารณาจากวันที่ (อันดับแรกคือระยะไกลที่สุด)

WikiLeaks ได้รับวันที่สร้าง/อัปเดตล่าสุดของ CIA ของแต่ละหน้า แต่ เหตุผลทางเทคนิคข้อมูลนี้ยังไม่แสดง โดยปกติแล้ววันที่สามารถอนุมานหรือประมาณได้จากเนื้อหาและลำดับหน้า หากการทราบเวลา/วันที่ที่แน่นอนเป็นสิ่งสำคัญอย่างยิ่งสำหรับคุณ โปรดติดต่อ WikiLeaks

ห้องนิรภัย 7 คืออะไร?

ห้องนิรภัย 7 เป็นคอลเล็กชันเนื้อหาของ CIA จำนวนมากที่ได้รับจาก WikiLeaks

แต่ละส่วนของ Vault 7 ได้รับเมื่อใด

ภาคแรกได้รับมาเมื่อเร็วๆ นี้ และครอบคลุมทั้งปี 2559 รายละเอียดในส่วนอื่นๆ จะมีให้ภายในเวลาที่เผยแพร่

แต่ละส่วนของ Vault 7 ได้มาจากแหล่งแยกกันหรือไม่

รายละเอียดในส่วนอื่นๆ จะมีให้ภายในเวลาที่เผยแพร่

Vault 7 มีปริมาณรวมเป็นเท่าใด

ซีรีส์นี้เป็นสิ่งพิมพ์เกี่ยวกับหน่วยข่าวกรองที่ครอบคลุมมากที่สุดเท่าที่เคยมีมา

WikiLeaks ได้รับ Vault 7 ทุกชิ้นได้อย่างไร

แหล่งข้อมูลต้องการให้ WikiLeaks ไม่เปิดเผยข้อมูลที่สามารถช่วยระบุตัวตนได้

WikiLeaks กังวลหรือไม่ว่า CIA จะดำเนินการกับพนักงานของตนเพื่อหยุดการเผยแพร่ซีรีส์นี้หรือไม่?

เลขที่ สิ่งนี้จะต่อต้านอย่างมาก

WikiLeaks ได้รวบรวมเรื่องราวที่ดีที่สุดทั้งหมดแล้วหรือยัง?

เลขที่ WikiLeaks จงใจเน้นย้ำถึงความสำคัญของเรื่องราวที่มีชื่อเสียงหลายร้อยเรื่อง โดยสนับสนุนให้ผู้อื่นค้นพบเรื่องราวเหล่านั้น และด้วยเหตุนี้จึงเป็นการตั้งมาตรฐานให้ผู้เชี่ยวชาญติดตามในซีรีส์นี้ นี่พวกเขา. ลองดูสิ ผู้อ่านที่แสดงให้เห็นถึงความเป็นนักข่าวที่เหนือกว่าอาจได้รับสิทธิ์เข้าถึงภาคต่อในอนาคตก่อนใคร

นักข่าวคนอื่นจะทุบตีฉันเพื่อค้นหาเรื่องราวที่ดีที่สุดหรือไม่?

ไม่น่าเป็นไปได้ มีเรื่องราวมากมายเกินกว่าที่นักข่าวและนักวิชาการจะเขียนถึงพวกเขา

สื่อ InoSMI มีการประเมินจากสื่อต่างประเทศโดยเฉพาะ และไม่ได้สะท้อนถึงจุดยืนของกองบรรณาธิการ InoSMI

เซ็นทรัล หน่วยข่าวกรอง , ซีไอเอ(ภาษาอังกฤษ) สำนักข่าวกรองกลาง ซีไอเอ) - หน่วยงานของรัฐบาลกลางสหรัฐฯ ซึ่งมีหน้าที่หลักในการรวบรวมและวิเคราะห์ข้อมูลเกี่ยวกับกิจกรรม องค์กรต่างประเทศและพลเมือง อวัยวะหลักของหน่วยข่าวกรองต่างประเทศและการต่อต้านข่าวกรองของสหรัฐฯ กิจกรรมของ CIA เกี่ยวข้องกับความเป็นไปได้ที่ CIA จะไม่ได้รับการยอมรับอย่างเป็นทางการ

สำนักงานใหญ่ของ CIA ชื่อ Langley ตั้งอยู่ใกล้กับ McLean เทศมณฑลแฟร์แฟกซ์ รัฐเวอร์จิเนีย ตั้งอยู่ใกล้กรุงวอชิงตัน

CIA เป็นส่วนหนึ่งของชุมชนข่าวกรองสหรัฐอเมริกา ซึ่งนำโดยผู้อำนวยการหน่วยข่าวกรองแห่งชาติ

ฟังก์ชั่น

ความรับผิดชอบของผู้อำนวยการ CIA ได้แก่ :

- การรวบรวมข้อมูลข่าวกรองผ่านเครือข่ายมนุษย์และวิธีการอื่นที่เหมาะสม อย่างไรก็ตาม ผู้อำนวยการของ CIA ไม่มีอำนาจตำรวจ หน่วยงานบังคับใช้กฎหมาย หรืออำนาจตามหมายเรียก และไม่ทำหน้าที่รักษาความปลอดภัยภายใน

- เปรียบเทียบและประเมินข่าวกรองที่เกี่ยวข้องกับความมั่นคงของชาติที่ได้รับและให้ข้อมูลข่าวกรองแก่หน่วยงานที่เหมาะสม

- ทิศทางทั่วไปและการประสานงานการรวบรวมข่าวกรองระดับชาตินอกสหรัฐอเมริกาผ่านแหล่งข่าวกรองชุมชนข่าวกรองที่ได้รับอนุญาตให้รวบรวมข้อมูล โดยประสานงานกับแผนก หน่วยงาน และเครื่องมืออื่น ๆ ของรัฐบาลสหรัฐอเมริกา ขณะเดียวกันก็ต้องมั่นใจให้ได้มากที่สุด การใช้งานที่มีประสิทธิภาพทรัพยากร และคำนึงถึงภัยคุกคามที่อาจเกิดขึ้นต่อและทุกคนที่เกี่ยวข้องกับการรวบรวมข่าวกรอง

- ปฏิบัติหน้าที่และความรับผิดชอบอื่น ๆ ที่คล้ายคลึงกันที่เกี่ยวข้องกับกิจกรรมข่าวกรองความมั่นคงแห่งชาติตามคำสั่งของประธานาธิบดีหรือผู้อำนวยการหน่วยข่าวกรองแห่งชาติ

ต่างจากโครงสร้างที่คล้ายกันในหลายประเทศ CIA เป็นองค์กรพลเรือนอย่างเป็นทางการ ในเรื่องนี้ตัวแทนขององค์กรนี้ไม่มียศทหารและการรวบรวมข่าวกรองดำเนินการโดยพนักงานที่ได้รับการฝึกทางยุทธวิธี

ในการปฏิบัติงานและยุทธวิธี สิ่งที่เตรียมพร้อมมากที่สุดคือหน่วย - แผนก กิจกรรมพิเศษ(ต้นฉบับ - กองกิจกรรมพิเศษ). ประกอบด้วยทหารผ่านศึกที่มีประสบการณ์เป็นหลักในกองกำลังพิเศษของกองทัพสหรัฐฯ เช่น Delta Force, Navy SEAL เป็นต้น

โครงสร้าง

ฝ่ายบริหารและผู้อำนวยการ

โครงสร้างของ CIA ณ เดือนพฤษภาคม พ.ศ. 2552 มีลักษณะดังนี้:

- หน่วยข่าวกรองดำเนินการและวิเคราะห์ข้อมูลข่าวกรองที่ได้รับ หัวหน้าคือผู้อำนวยการฝ่ายข่าวกรอง

- หน่วยสืบราชการลับแห่งชาติ (เดิมชื่อ Directorate of Operations) แก้ไขปัญหาที่เกี่ยวข้องกับการรวบรวมข้อมูลโดยหน่วยข่าวกรองของมนุษย์ จัดระเบียบและดำเนินการปฏิบัติการลับ หัวหน้าเป็นผู้อำนวยการหน่วยสืบราชการลับแห่งชาติ

- คณะกรรมการวิทยาศาสตร์และเทคนิคดำเนินการวิจัยและพัฒนา วิธีการทางเทคนิครวบรวมข้อมูล

- ผู้อำนวยการฝ่ายจัดหา หัวหน้า - ผู้อำนวยการฝ่ายจัดซื้อ

- ศูนย์ศึกษาข่าวกรองรักษาและศึกษาเอกสารทางประวัติศาสตร์ของ CIA หัวหน้า - ผู้อำนวยการศูนย์ศึกษาข่าวกรอง

- สำนักงานที่ปรึกษาทั่วไป หัวหน้าเป็นหัวหน้าที่ปรึกษากฎหมาย พนักงาน แผนกนี้ติดตามการปฏิบัติตามของพนักงานฝ่ายตามรัฐธรรมนูญและกฎหมาย กฎเกณฑ์ และคำแนะนำที่มีอยู่

- สำนักงานผู้ตรวจราชการ. หัวหน้าคือผู้ตรวจราชการ แต่งตั้งโดยประธานาธิบดีโดยมีการยืนยันจากวุฒิสภา เป็นอิสระจากหน่วยงานและสำนักงานอื่นๆ รายงานตรงต่อผู้อำนวยการ CIA ดำเนินการตรวจสอบ การสอบสวน และตรวจสอบที่สำนักงานใหญ่ CIA ในภาคสนาม และในสำนักงานในต่างประเทศของหน่วยงาน เขาจะเตรียมรายงานให้กับผู้อำนวยการ CIA ทุก ๆ หกเดือน ซึ่งเขาส่งไปยังคณะกรรมการข่าวกรองของรัฐสภาคองเกรสแห่งสหรัฐอเมริกา

- สำนักงานประชาสัมพันธ์. หัวหน้า - ผู้อำนวยการฝ่ายประชาสัมพันธ์

- สำนักงานกิจการทหารให้การสนับสนุนด้านข่าวกรองแก่กองทัพสหรัฐฯ

โครงสร้างของศูนย์ข่าวกรองไซเบอร์ของ CIA

ในเดือนมีนาคม 2017 สภานโยบายการต่างประเทศและการป้องกันได้เผยแพร่รายงานที่จัดทำโดยที่ปรึกษาของศูนย์ PIR Oleg Demidov และอุทิศให้กับการรั่วไหลของข้อมูล CIA ครั้งใหญ่ที่สุด ผู้เชี่ยวชาญด้านไอทีได้ศึกษาชุดข้อมูลที่เผยแพร่บนเว็บไซต์ WikiLeaks และพบว่าหน่วยไซเบอร์ของหน่วยข่าวกรองมีโครงสร้างอย่างไรและทำหน้าที่อะไร

ตามข้อมูลที่ได้รับจาก WikiLeaks งานของ CIA ในการพัฒนาขีดความสามารถทางไซเบอร์ของตัวเองนั้นกระจุกตัวอยู่ในหนึ่งในห้าหน่วยงาน - คณะกรรมการนวัตกรรมดิจิทัล โครงสร้างหลักของมันคือศูนย์กลางของข่าวกรองไซเบอร์ซึ่งมีความสามารถรวมถึงการพัฒนา "ฐานความรู้" ที่เผยแพร่ของแผนกเกี่ยวกับสินทรัพย์ทางไซเบอร์และการพัฒนาโดยตรงของฝ่ายหลัง

กิจกรรมของศูนย์ข่าวกรองไซเบอร์แบ่งออกเป็น 3 ส่วนหลัก ได้แก่ กลุ่มปฏิบัติการคอมพิวเตอร์ กลุ่มการเข้าถึงทางกายภาพ และกลุ่มพัฒนาวิศวกรรม เป็นส่วนหลังที่เกี่ยวข้องกับการพัฒนา การทดสอบ และการบำรุงรักษาซอฟต์แวร์ที่มีอยู่ในการรั่วไหล

พื้นที่เฉพาะของการพัฒนาซอฟต์แวร์มีการกระจายระหว่างสองกลุ่มย่อยและเก้าแผนกภายในกลุ่มพัฒนาวิศวกรรม หนึ่งในนั้นคือ Mobile Devices Branch (ใช้ช่องโหว่สำหรับสมาร์ทโฟน), Automated Implant Branch (ใช้ประโยชน์จากช่องโหว่ในพีซี), Network Devices Branch (รับผิดชอบในการสร้างการโจมตีเครือข่ายบนเว็บเซิร์ฟเวอร์) . โครงการของสาขาอุปกรณ์ฝังตัวประกอบด้วยการพัฒนาวิธีการใช้ประโยชน์จากช่องโหว่ในซอฟต์แวร์ของอุปกรณ์อัจฉริยะต่างๆ รวมถึงโทรทัศน์

ในปี 2013 จำนวนเงินทุนสำหรับ Cyber Intelligence Center อยู่ที่ 4.8 พันล้านดอลลาร์ และจำนวนพนักงาน 21,000 คน ดังนั้น CIA จึงถือได้ว่าเป็นผู้ดำเนินการโครงการที่ใหญ่ที่สุดในโลกสำหรับการพัฒนาคลังแสงไซเบอร์ของรัฐ Demidov กล่าว

รายงาน WikiLeaks ยังตั้งข้อสังเกตอีกว่าโครงสร้างข่าวกรองของสหรัฐฯ มีหน่วยงานที่ทุ่มเทให้กับการพัฒนาซอฟต์แวร์ที่เป็นอันตรายสำหรับผลิตภัณฑ์ Apple โดยเฉพาะ WikiLeaks อธิบายว่าส่วนแบ่งของโทรศัพท์ที่ใช้ iOS ในตลาดโลกนั้นมีไม่มากนัก - เพียง 14.5% เทียบกับ 85% ของโทรศัพท์ที่ใช้ Android อย่างไรก็ตาม อุปกรณ์ iPhone ได้รับความนิยมอย่างมากในหมู่นักการเมือง นักการทูต และตัวแทนธุรกิจ

นอกจากนี้ยังตามมาจากเอกสารที่เผยแพร่ว่าสถานกงสุลอเมริกันในแฟรงก์เฟิร์ต อัมไมน์เป็น "ศูนย์แฮ็กเกอร์" ของ CIA ที่ดูแลภูมิภาคต่างๆ ของยุโรป ตะวันออกกลาง และแอฟริกา

เรื่องราว

2018

Mike Pompeo ได้รับการแต่งตั้งเป็นรัฐมนตรีต่างประเทศ Gina Haspel เป็นหัวหน้า CIA

2017

ห้องนิรภัย 8 รั่ว

แม้ว่าเจ้าของคอมพิวเตอร์บุคคลที่สามจะค้นพบว่าอุปกรณ์ของเขากำลังฝังมัลแวร์ที่ดึงข้อมูล ต้องขอบคุณ Hive ผู้ใช้จึงไม่สามารถเชื่อมต่องานของเขากับ CIA ได้ เมื่อเจ้าของคอมพิวเตอร์ตรวจสอบว่าเซิร์ฟเวอร์ใดบนอินเทอร์เน็ตที่อุปกรณ์ฝังกำลังส่งข้อมูลไป Hive ก็ปิดบังการเชื่อมต่อของซอฟต์แวร์กับเซิร์ฟเวอร์ของแผนก โดยพื้นฐานแล้ว เครื่องมือนี้เป็นแพลตฟอร์มการสื่อสารที่ซ่อนอยู่สำหรับมัลแวร์ CIA ซึ่งจะส่งข้อมูลที่แยกออกมาไปยังหน่วยงานและรับคำแนะนำใหม่ เขียนโดย WikiLeaks

ในเวลาเดียวกัน เมื่อมัลแวร์ได้รับการรับรองความถูกต้องในระบบเซิร์ฟเวอร์ CIA ใบรับรองดิจิทัลจะถูกสร้างขึ้นเพื่อจำลองการเป็นเจ้าของซอฟต์แวร์โดยผู้ผลิตในชีวิตจริง ตัวอย่างสามตัวอย่างปรากฏในซอร์สโค้ดที่เผยแพร่โดย WikiLeaks ปลอมแปลงใบรับรองจาก Kaspersky Lab ในมอสโก โดยอ้างว่าลงนามโดยใบรับรอง Thawte Premium Server ที่เชื่อถือได้ในเคปทาวน์ หากผู้ใช้ที่ค้นพบอุปกรณ์ปลูกถ่ายพยายามค้นหาว่าการรับส่งข้อมูลมาจากเครือข่ายของเขาที่ใด เขาจะไม่ได้คิดถึง CIA แต่คิดถึงผู้ผลิตซอฟต์แวร์ดังกล่าว

The Lab ตอบกลับสิ่งพิมพ์ WikiLeaks ด้วยความคิดเห็นต่อไปนี้: “เราได้ตรวจสอบคำกล่าวอ้างที่เผยแพร่เมื่อวันที่ 9 พฤศจิกายนในรายงาน Vault 8 และสามารถยืนยันได้ว่าใบรับรองที่เลียนแบบของเรานั้นไม่ใช่ของแท้ คีย์ บริการ และไคลเอนต์ของ Kaspersky Lab ปลอดภัยและไม่ได้รับผลกระทบ”

ระบบเซิร์ฟเวอร์

Hive ดำเนินการชุดการผ่าตัดโดยใช้การปลูกถ่ายที่ทำงานบนคอมพิวเตอร์ โดยการดำเนินการแต่ละครั้งจะบันทึกไว้ในส่วนหน้าที่ดูไม่เป็นอันตราย เซิร์ฟเวอร์ที่โดเมนตั้งอยู่นั้นเช่าจากผู้ให้บริการโฮสติ้งเชิงพาณิชย์เป็นเซิร์ฟเวอร์ส่วนตัวเสมือน (VPS) ซอฟต์แวร์ได้รับการปรับแต่งตามข้อกำหนดของ CIA เซิร์ฟเวอร์เหล่านี้เป็นตัวแทนของส่วนหน้าสาธารณะของระบบเซิร์ฟเวอร์ CIA จากนั้นจึงส่งข้อมูลการรับส่งข้อมูล HTTP(S) ผ่านระบบเสมือน เครือข่ายส่วนตัว(VPN) ไปยังเซิร์ฟเวอร์ที่ซ่อนอยู่ที่เรียกว่า Blot

หากมีผู้เยี่ยมชมโดเมนหน้าปก มันจะแสดงข้อมูลที่บริสุทธิ์แก่ผู้เยี่ยมชม ข้อแตกต่างที่น่าหนักใจเพียงอย่างเดียวคือตัวเลือกเซิร์ฟเวอร์ HTTPS ที่ใช้ไม่บ่อยนักที่เรียกว่า Optional Client Authentication ด้วยเหตุนี้ ผู้ใช้จึงไม่จำเป็นต้องมีการตรวจสอบสิทธิ์จากผู้ใช้ที่ดูโดเมน - ไม่จำเป็น แต่การปลูกถ่ายเมื่อติดต่อกับเซิร์ฟเวอร์จะต้องผ่านเข้าไปเพื่อให้เซิร์ฟเวอร์ Blot สามารถตรวจจับได้

การรับส่งข้อมูลจากการปลูกถ่ายจะถูกส่งไปยังเกตเวย์ควบคุมของผู้ควบคุมการปลูกถ่ายที่เรียกว่า Honeycomb และการรับส่งข้อมูลอื่นๆ ทั้งหมดจะถูกส่งไปยังเซิร์ฟเวอร์ด้านหน้า ซึ่งนำเสนอเนื้อหาที่ไม่เป็นอันตรายแก่ผู้ใช้ทุกคน ในระหว่างกระบวนการรับรองความถูกต้องของรากเทียม ใบรับรองดิจิทัลจะถูกสร้างขึ้น ซึ่งเลียนแบบว่าซอฟต์แวร์เป็นของผู้ผลิตในชีวิตจริง

การพัฒนาโครงการ AI 137 โครงการ

หน่วยสืบราชการลับกลางไม่สามารถติดตามการประมวลผลได้ จำนวนมากข้อมูลและอาศัยปัญญาประดิษฐ์ (AI) หน่วยข่าวกรองสหรัฐฯ กำลังทำงานอย่างแข็งขันในโครงการ AI 137 โครงการ Dawn Meyerriecks รองผู้อำนวยการ CIA กล่าวเมื่อเดือนกันยายน 2017

AI นำเสนอความสามารถที่หลากหลายแก่หน่วยข่าวกรอง ตั้งแต่อาวุธสำหรับสนามรบไปจนถึงความสามารถในการกู้คืนระบบคอมพิวเตอร์หลังการโจมตีทางไซเบอร์ สิ่งที่มีค่าที่สุดสำหรับหน่วยข่าวกรองคือความสามารถของ AI ในการตรวจจับรูปแบบที่สำคัญในโซเชียลมีเดีย

ก่อนหน้านี้หน่วยสืบราชการลับได้รวบรวมข้อมูลจากโซเชียลมีเดีย โจเซฟ การ์ติน หัวหน้าโรงเรียนเคนท์ของ CIA กล่าว นวัตกรรมนี้ขึ้นอยู่กับปริมาณของข้อมูลที่ประมวลผล เช่นเดียวกับความเร็วของการรวบรวมข้อมูล Gartin เน้นย้ำ

ในอีก 20 ปีข้างหน้า นักวิเคราะห์ 8 ล้านคนจะต้องวิเคราะห์ภาพจากดาวเทียมเชิงพาณิชย์ด้วยตนเอง โรเบิร์ต คาร์ดิลโล ผู้อำนวยการสำนักงานข่าวกรองภูมิสารสนเทศแห่งชาติ กล่าว ตามที่เขาพูด เป้าหมายคือทำให้ 75% ของงานที่ได้รับมอบหมายเป็นไปโดยอัตโนมัติ

เครื่องมือสำหรับส่งออกข้อมูลผ่าน SMS

ในช่วงกลางเดือนกรกฎาคม พ.ศ. 2560 เว็บไซต์ Wikileaks เผยแพร่ข้อมูลเกี่ยวกับเครื่องมือสอดแนมอีกชนิดหนึ่งในโลกไซเบอร์ที่ CIA พัฒนาและใช้งานอย่างแข็งขัน คราวนี้เรากำลังพูดถึงโปรแกรม HighRise ที่ถูกปลอมแปลงเป็นแอปพลิเคชั่น TideCheck

เอกสารที่ได้รับจาก Wikileaks ระบุว่าต้องดาวน์โหลด ติดตั้ง และเปิดใช้งานเครื่องมือด้วยตนเอง กล่าวอีกนัยหนึ่ง เพื่อให้การโจมตีสำเร็จ คุณต้องมีสิทธิ์เข้าถึงอุปกรณ์หรือล่อเหยื่อให้ติดตั้งแอปพลิเคชันด้วยตนเอง

สถานการณ์ที่สองไม่น่าเป็นไปได้อย่างยิ่ง: ผู้ใช้จะต้องเปิดแอปพลิเคชัน TideCheck ป้อนรหัสผ่าน "inshallah" (“หากอัลลอฮ์ทรงประสงค์”) และเลือกตัวเลือกเริ่มต้นจากเมนู หลังจากนี้โปรแกรมจะเปิดและรันโดยอัตโนมัติในเบื้องหลัง

โปรแกรมนี้ไม่ได้ก่อให้เกิดอันตรายใดๆ เป็นไปได้มากว่าเจ้าหน้าที่ CIA เองก็ใช้เป็นช่องทางที่ข้อมูลที่นำมาจากสมาร์ทโฟนที่เป็นเป้าหมายการเฝ้าระวัง (และติดมัลแวร์อื่นอยู่แล้ว) จะถูกเปลี่ยนเส้นทางไปยังเซิร์ฟเวอร์ CIA ในรูปแบบของข้อความ SMS ช่องทาง SMS ถูกใช้ในกรณีที่ไม่สามารถเชื่อมต่ออินเทอร์เน็ตได้

อย่างน้อยก็เป็นส่วนสำคัญของสิ่งเหล่านี้ สปายแวร์สำหรับแพลตฟอร์มที่แตกต่างกันได้ปรากฏในสิ่งพิมพ์ของ Wikileaks ไม่ทางใดก็ทางหนึ่งซึ่งเป็นส่วนหนึ่งของแคมเปญ Vault 7

โปรแกรม HighRise เวอร์ชันล่าสุดที่รู้จักในปัจจุบัน - 2.0 - เปิดตัวในปี 2013 ใช้งานได้กับ Android เวอร์ชัน 4.0-4.3 เท่านั้น ตั้งแต่นั้นมา นักพัฒนาซอฟต์แวร์ของ Google ได้เพิ่มความปลอดภัยให้กับระบบปฏิบัติการของตนอย่างมาก ดังนั้น HighRise จะไม่ทำงานในเวอร์ชันที่ใหม่กว่า

| อาชญากรไซเบอร์ประสบความสำเร็จในการเขียนมัลแวร์สำหรับ Android เวอร์ชันใหม่ ดังนั้นจึงสมเหตุสมผลที่จะถือว่า CIA มีบางอย่างที่คล้ายกับ HighRise อยู่แล้ว แต่ทำงานได้สำเร็จภายใต้ระบบปฏิบัติการมือถือเวอร์ชันใหม่กว่า Ksenia Shilak ผู้อำนวยการฝ่ายขายของ SEC Consult กล่าว - ไม่ว่าในกรณีใด เครื่องมือที่รั่วไหลออกมาสามารถดัดแปลงตามทฤษฎีสำหรับ Android 4.4 และเวอร์ชันที่ใหม่กว่า และใช้เพื่อวัตถุประสงค์ทางอาญา |

ไซแมนเทค: เครื่องมือแฮ็กของ CIA ถูกใช้สำหรับการโจมตีทางไซเบอร์ 40 ครั้งใน 16 ประเทศ

ในเดือนเมษายน พ.ศ. 2560 บริษัทป้องกันไวรัส Symantec ได้ตั้งชื่อจำนวนการโจมตีทางไซเบอร์โดยประมาณที่ดำเนินการโดยใช้เครื่องมือแฮ็กที่พนักงาน CIA ใช้ และเป็นที่รู้จักจากเนื้อหาบนเว็บไซต์ WikiLeaks

จากข้อมูลของไซแมนเทค ในช่วงหลายปีที่ผ่านมา มีการโจมตีทางไซเบอร์อย่างน้อย 40 ครั้งใน 16 ประเทศ (รวมถึงประเทศในตะวันออกกลาง ยุโรป เอเชีย แอฟริกา และสหรัฐอเมริกา) ดำเนินการโดยใช้โปรแกรมที่องค์กร WikiLeaks ไม่เป็นความลับอีกต่อไป

ไซแมนเทคไม่เปิดเผยชื่อของโปรแกรมที่ CIA หรือบุคคลอื่น ๆ สามารถนำมาใช้ในการโจมตีทางไซเบอร์ได้

เคยมีส่วนร่วมในการจารกรรมทางไซเบอร์ที่ CIA กลุ่มพิเศษซึ่งไซแมนเทคขนานนามว่า Longhorn ผู้เข้าร่วมติดเชื้อ เครือข่ายคอมพิวเตอร์หน่วยงานภาครัฐ รัฐที่แตกต่างกันระบบโทรคมนาคมและพลังงาน รวมถึงบริษัทผู้ผลิตเครื่องบินก็ได้รับผลกระทบเช่นกัน ชุดเครื่องมือที่ประกาศโดย WikiLeaks นั้นถูกใช้ตามข้อมูลของ Symantec ตั้งแต่ปี 2550 ถึง 2554

การรั่วไหลของ Vault 7 ถือเป็นการรั่วไหลครั้งใหญ่ที่สุดในประวัติศาสตร์ของแผนก

ตัวอย่างเช่น เอกสารเปิดเผยรายละเอียดที่ CIA เก็บข้อมูลเกี่ยวกับช่องโหว่ 0 วันจำนวนมากในผลิตภัณฑ์จาก Apple, Google, Microsoft และอื่น ๆ บริษัทขนาดใหญ่ทำให้ทั้งอุตสาหกรรมตกอยู่ในความเสี่ยง

เอกสารยังพูดถึงมัลแวร์ Weeping Angel ที่สร้างขึ้นโดย Embedded Devices Branch (EDB) ของ CIA โดยมีผู้เชี่ยวชาญจาก MI5 ของอังกฤษเข้าร่วมด้วย ด้วยความช่วยเหลือนี้ หน่วยข่าวกรองสามารถทำให้สมาร์ททีวีของ Samsung ติดเชื้อได้ และเปลี่ยนให้เป็นอุปกรณ์สอดแนม และถึงแม้ว่าการติดตั้ง Weeping Angel ดูเหมือนจะต้องมีการเข้าถึงอุปกรณ์ แต่มัลแวร์ก็มอบความสามารถที่หลากหลายแก่หน่วยงานข่าวกรอง นี่เป็นเพียงตัวอย่างบางส่วน: Weeping Angel สามารถดึงข้อมูลประจำตัวและประวัติเบราว์เซอร์ และสกัดกั้นข้อมูล WPA และ Wi-Fi ได้ มัลแวร์สามารถแทรกใบรับรองปลอมเพื่ออำนวยความสะดวกในการโจมตีแบบแทรกกลางบนเบราว์เซอร์และรับได้ การเข้าถึงระยะไกล- Weeping Angel ยังให้ความรู้สึกว่าทีวีปิดอยู่ แต่ในความเป็นจริงแล้วทีวียังคงทำงานต่อไป และไมโครโฟนในตัวจะ "ฟัง" ทุกสิ่งที่เกิดขึ้นรอบตัว

เอกสารดังกล่าวกล่าวถึง ทีวีซัมซุง F800 และยังมีข้อบ่งชี้ว่านักพัฒนา CIA ทดสอบเฟิร์มแวร์เวอร์ชัน 1111, 1112 และ 1116 เป็นไปได้มากว่า Weeping Angel อาจเป็นอันตรายต่อซีรีส์ Fxxxx ทุกรุ่น

เอกสารยังระบุด้วยว่าภายใต้การอุปถัมภ์ของ CIA มีการสร้างมัลแวร์บนมือถือที่หลากหลายสำหรับ iPhone และ Android อุปกรณ์ที่ติดไวรัสเกือบทั้งหมดตกอยู่ภายใต้การควบคุมของแฮกเกอร์ของรัฐบาล และส่งข้อมูลเกี่ยวกับตำแหน่งทางภูมิศาสตร์ ข้อความ และเสียงสื่อสาร และยังสามารถเปิดใช้งานกล้องและไมโครโฟนของอุปกรณ์อย่างลับๆ ได้อีกด้วย

ดังนั้นจึงมีรายงานว่าในปี 2559 CIA มีช่องโหว่แบบ Zero-day จำนวน 24 รายการสำหรับ Android รวมถึงการหาช่องโหว่สำหรับพวกเขา นอกจากนี้ CIA ยังค้นหาและ "ดำเนินการ" ช่องโหว่โดยอิสระ และได้รับจากเพื่อนร่วมงาน เช่น FBI, NSA หรือศูนย์สื่อสารของรัฐบาลอังกฤษ เป็นช่องโหว่แบบ Zero-day ที่ช่วยให้หน่วยงานข่าวกรองหลีกเลี่ยงการเข้ารหัสของ WhatsApp, Signal, Telegram, Wiebo, Confide และ Cloackman เนื่องจากการสกัดกั้นข้อมูลเกิดขึ้นก่อนที่การเข้ารหัสจะเริ่มขึ้นด้วยซ้ำ

ผู้ต้องสงสัยนายกรัฐมนตรี

ในกรณีที่ข้อมูลรั่วไหลครั้งใหญ่ที่สุดในประวัติศาสตร์ของ CIA หรือที่รู้จักในชื่อ Vault 7 ผู้ต้องสงสัยคนสำคัญก็ได้ปรากฏตัวขึ้น ดังที่เดอะวอชิงตันโพสต์รายงานเมื่อเดือนพฤษภาคม 2018 โดยอ้างถึงเอกสารของศาล เขาเป็นอดีตเจ้าหน้าที่ CIA โจชัว อดัม ชูลเต

ตามเอกสารดังกล่าว สื่อข่าวกรองลับที่อธิบายถึงคลังแสงของการแฮ็กถูกขโมยไปในขณะที่ผู้ต้องสงสัยยังคงทำงานให้กับ CIA “รัฐบาลได้รับหลักฐานเพียงพอทันทีเพื่อเริ่มการสอบสวนเขา มีการออกหมายค้นหลายฉบับเพื่อตรวจค้นที่อยู่อาศัยของจำเลย ตามเอกสารระบุ

อาจเป็นไปได้ว่าตามเอกสารหลักฐานที่ได้รับไม่เพียงพอที่จะดำเนินคดีอย่างเป็นทางการ ผู้ต้องสงสัยถูกตั้งข้อหาอีกคดีหนึ่งที่ไม่เกี่ยวข้องกับการเผยแพร่สื่อลามกอนาจารเด็ก เนื่องจากขาดหลักฐานที่เกี่ยวข้องกับ CIA ในการรั่วไหลของเอกสารลับ อดีตพนักงานหน่วยข่าวกรองถูกตั้งข้อหาใช้งานเซิร์ฟเวอร์ที่มีภาพอนาจารเด็กขนาด 54 GB)

ตามที่ทนายฝ่ายจำเลยกล่าวว่า Schulte จัดการเซิร์ฟเวอร์สาธารณะ แต่ไม่มีความคิดเกี่ยวกับการมีเนื้อหาที่ผิดกฎหมายอยู่ ส่งผลให้จำเลยไม่มีความผิด

จนถึงปี 2016 Schulte ทำงานในกลุ่มวิศวกรฝ่ายพัฒนาที่ CIA ด้วยตำแหน่งอย่างเป็นทางการของเขา เขาจึงสามารถเข้าถึงเอกสารข่าวกรองหลายพันรายการซึ่งถูกโอนไปยัง WikiLeaks ในปี 2560 ระบบปฏิบัติการ Windows

Grasshopper มีชุดโมดูลที่คุณสามารถประกอบไวรัสฝังที่ปรับแต่งได้ รูปแบบพฤติกรรมของไวรัสจะถูกตั้งค่าขึ้นอยู่กับลักษณะของคอมพิวเตอร์ของเหยื่อ ก่อนที่จะฝังรากฟันเทียม คอมพิวเตอร์เป้าหมายจะได้รับการตรวจสอบเพื่อดูว่ามี Windows เวอร์ชันใดติดตั้งอยู่ และใช้ซอฟต์แวร์รักษาความปลอดภัยใดบ้าง หากพารามิเตอร์เหล่านี้ตรงกับไวรัส ไวรัสจะถูกติดตั้งบนอุปกรณ์ เมื่อติดตั้งแล้ว โปรแกรมป้องกันไวรัสที่เป็นที่รู้จักเช่น MS Security Essentials, Rising, Symantec Endpoint และ Kaspersky Internet Security จะไม่สามารถมองเห็นอุปกรณ์ฝังได้

กลไกความยั่งยืนประการหนึ่งของ Grasshopper เรียกว่าสินค้าที่ถูกขโมย ตามเอกสารประกอบ พื้นฐานของกลไกนี้คือโปรแกรม Carberp ซึ่งเป็นมัลแวร์สำหรับแฮ็กเครือข่ายธนาคาร เอกสารของ CIA ระบุว่า Carberp ถูกพัฒนาโดยแฮกเกอร์ชาวรัสเซีย

การยืมรหัส Carberp เกิดขึ้นได้เนื่องจากมีการโพสต์ไว้ในนั้น เปิดการเข้าถึง- CIA อ้างว่าโค้ด "ส่วนใหญ่" ไม่มีประโยชน์สำหรับพวกเขา แต่กลไกการคงอยู่และส่วนประกอบบางส่วนของโปรแกรมติดตั้งถูกนำไปใช้และแก้ไขตามความต้องการของหน่วยงาน

ปฏิกิริยาของ CIA ผู้ขาย และประเทศต่างๆ

CIA ปฏิเสธที่จะยืนยันความถูกต้องของเอกสารที่ WikiLeaks เผยแพร่ โดยระบุเพียงว่าหน่วยงานรวบรวมข้อมูลในต่างประเทศเพื่อ "ปกป้องอเมริกาจากผู้ก่อการร้าย ประเทศที่ไม่เป็นมิตร และศัตรูอื่นๆ" ในเวลาเดียวกัน แผนกได้ปฏิเสธข้อสงสัยของการสอดแนมพลเมืองอย่างเด็ดขาด

ตัวแทนอย่างเป็นทางการของกระทรวงการต่างประเทศรัสเซีย Maria Zakharova กล่าวว่าการกระทำของ CIA หากข้อมูล WikiLeaks ถูกต้อง จะก่อให้เกิดอันตรายและอาจบ่อนทำลายความไว้วางใจระหว่างประเทศต่างๆ มอสโกเรียกร้องให้หน่วยข่าวกรองสหรัฐฯ ตอบโต้ข้อกล่าวหาของวิกิลีกส์เกี่ยวกับแฮกเกอร์ข่าวกรองชาวอเมริกันอย่างเต็มที่

รัฐบาลจีนยังกังวลเกี่ยวกับเอกสารข่าวกรองไซเบอร์ของ CIA ที่รั่วไหลออกมา และเรียกร้องให้สหรัฐฯ หยุดการสอดแนมประเทศอื่นๆ และการโจมตีทางไซเบอร์ เกิง ส่วง โฆษกกระทรวงการต่างประเทศของจีนกล่าว

ในทางกลับกัน ซิกมาร์ กาเบรียล หัวหน้ากระทรวงการต่างประเทศเยอรมันคนใหม่ ซึ่งตามรายงานของ WikiLeaks ระบุว่ามีศูนย์แฮ็กเกอร์ของ CIA กล่าวว่าทางการเยอรมันชอบที่จะถือว่าข้อมูลนี้เป็นข่าวลือ

บริษัทเทคโนโลยี Apple, Samsung และ Microsoft ตอบสนองต่อการเปิดเผยเอกสารของหน่วยงานข่าวกรองที่เป็นความลับโดยกล่าวว่าช่องโหว่ส่วนใหญ่ที่ระบุในรายงานได้รับการแก้ไขแล้วในระบบปฏิบัติการเวอร์ชันล่าสุด

นักพัฒนาโปรแกรมแก้ไขข้อความ Notepad++ ยังประกาศกำจัดช่องโหว่ด้านความปลอดภัยที่ใช้โดยหน่วยข่าวกรอง นอกเหนือจาก Google Chrome, VLC Media Player, Firefox, Opera, Thunderbird, LibreOffice, Skype และโปรแกรมอื่นๆ แล้ว ซอฟต์แวร์นี้ยังอยู่ในรายชื่อแอปพลิเคชันที่มีช่องโหว่ซึ่งหน่วยข่าวกรองถูกแฮ็กโดยใช้ระบบ Fine Dining สำหรับผู้ใช้ ดูเหมือนว่าตัวแทนกำลังเปิดตัวโปรแกรมวิดีโอ (เช่น VLC) แสดงสไลด์ (Prezi) เล่นเกมคอมพิวเตอร์ (Breakout2, 2048) หรือแม้แต่ใช้งานโปรแกรมป้องกันไวรัส (Kaspersky, McAfee, Sophos) ในขณะที่ในความเป็นจริงมันเป็นแอปพลิเคชั่นที่ “กวนใจ” ที่แสดงบนหน้าจอ แต่ระบบคอมพิวเตอร์ก็ติดไวรัส ดู และดึงข้อมูลโดยอัตโนมัติ

ปฏิกิริยาต่อการรั่วไหลของเอกสารลับของ CIA

ตาม สำนักข่าวสำนักข่าวรอยเตอร์ อ้างจากพนักงาน Cisco ที่ไม่เปิดเผยชื่อ หลังจากเกิดการรั่วไหล ผู้บริหารของบริษัทได้นำผู้เชี่ยวชาญจากโครงการต่างๆ ของพวกเขาเข้ามาทันทีเพื่อดูว่าเทคนิคการแฮ็กของ CIA ทำงานอย่างไร ช่วยให้ลูกค้าของ Cisco แก้ไขระบบของตน และป้องกันอาชญากรจากการใช้เทคนิคทางไซเบอร์แบบเดียวกัน โปรแกรมเมอร์ของ Cisco วิเคราะห์เครื่องมือแฮ็กของ CIA แก้ไขช่องโหว่ และเตรียมการแจ้งเตือนสำหรับลูกค้าของบริษัทตลอดเวลาเป็นเวลาหลายวัน ความเสี่ยงที่เป็นไปได้เมื่อใช้งานอุปกรณ์ มีข้อสังเกตว่าผลิตภัณฑ์ Cisco มากกว่า 300 รุ่นมีความเสี่ยงที่จะถูกแฮ็ก

เฮเทอร์ ฟริทซ์ ฮอร์นิก โฆษกหญิงของ CIA ไม่ได้ให้ความเห็นเกี่ยวกับคดีของซิสโก้เมื่อรอยเตอร์ถาม และตั้งข้อสังเกตเพียงว่าหน่วยงานนี้มี “เป้าหมายที่จะเป็นนวัตกรรม ก้าวหน้า และอยู่ในระดับแนวหน้าในการปกป้องประเทศจากศัตรูต่างชาติ”

- แอพ 47% วิเคราะห์และแชร์ข้อมูลตำแหน่งกับบุคคลที่สาม

- 18% แบ่งปันชื่อผู้ใช้;

- 16% ส่งต่อไปยังที่อยู่อีเมล (

CIA ได้จัดทำเอกสารที่ไม่เป็นความลับอีกต่อไปบนเว็บไซต์ของตน รวมถึงรายงานเกี่ยวกับยูเอฟโอและการวิจัยกระแสจิต ผลลัพธ์ที่ได้รับจากโปรแกรม Stargate ภายใต้กรอบที่ CIA "ทดสอบ" Uri Geller นักพลังจิตชาวอังกฤษผู้มีชื่อเสียงซึ่งมีชื่อเสียงจากการดัดช้อนชาในที่สาธารณะและแม้แต่ช้อนโต๊ะด้วยการจ้องมองและหยุดมือของนาฬิกาบิ๊กเบนก็กลายเป็นที่สาธารณะ ความรู้” ในลอนดอน ทำให้นาฬิกาปลุกหยุดทำงานไปทั่วโลก

จากเอกสารที่ไม่เป็นความลับอีกต่อไป: Uri Geller แสดงความสามารถของเขาต่อนักวิทยาศาสตร์จาก CIA ซึ่งทดลองกับเขาที่ Stanford ในเดือนสิงหาคม พ.ศ. 2516 สถาบันวิจัย(สถาบันวิจัยสแตนฟอร์ด). วัตถุประสงค์ของการทดลองคือเพื่อตรวจสอบว่าตัวอย่างมีความสามารถส่งกระแสจิตจริงหรือไม่ และความสามารถเหล่านี้สามารถใช้เพื่อวัตถุประสงค์ด้านข่าวกรองได้หรือไม่

ในการเริ่มต้น นักวิทยาศาสตร์สุ่มเลือกคำจากพจนานุกรม ทางเลือกตกอยู่ที่คำว่า "ประทัด" ที่พวกเขาวาด เกลเลอร์นั่งอยู่ในอีกห้องหนึ่ง ได้รับข้อมูลนี้ทางกระแสจิต และเขาบอกว่าเขา "เห็น" บางสิ่งทรงกระบอกส่งเสียงดัง แต่ท้ายที่สุด ฉันไม่ได้วาดประทัด แต่เป็นกลอง

ภาพแรกส่งถึงเกลเลอร์จากซีไอเอทางจิตใจ

นี่คือสิ่งที่เกลเลอร์ยอมรับและดึงออกมา

เจ้าหน้าที่ CIA ดึงพวงองุ่นออกมา “โทรจิต” ระบุว่าเขา “มองเห็น” หยดทรงกลมมากมาย และฉันก็วาดพวงที่คล้ายกันมาก - ทั้งที่ตั้งใจไว้และที่ทำซ้ำมีจำนวนผลเบอร์รี่เท่ากัน มี 24 คน

ด้านล่าง - "ถ่ายโอน" จาก CIA ด้านบน - "การรับ" โดย Geller

การทดลองดำเนินต่อไปด้วยจิตวิญญาณเดียวกันเป็นเวลาหนึ่งสัปดาห์ อูริ เกลเลอร์วาดภาพมากมายที่ส่งถึงเขาในใจ และฉันก็ทำซ้ำส่วนใหญ่อย่างถูกต้อง อย่างน้อยก็วางแผนอย่างชาญฉลาด เขาพรรณนาถึงนกพิราบที่คล้ายกันมาก ว่าว- อูฐของเขาดูทรุดโทรมเล็กน้อย - แทนที่จะเป็นสัตว์สองหนอก เกลเลอร์กลับวาดรูปม้า

นักวิทยาศาสตร์ของ CIA แนะนำว่าผู้ถูกทดสอบไม่ได้คัดลอกเส้นของภาพที่ "ส่ง" ไปให้เขาโดยอัตโนมัติ แต่ทำซ้ำหลังจากประมวลผลข้อมูลที่ได้รับในสมองของเขา

ภาพส่งมาจากซีไอเอ

ภาพวาดของเกลเลอร์

CIA สรุป: กระแสจิตเป็นปรากฏการณ์ที่แท้จริง อย่างไรก็ตาม โครงการสตาร์เกทถูกปิดลง การทดลองสิ้นสุดลงในปี 1998 ตามเวอร์ชันอย่างเป็นทางการความสามารถของพลังจิตทำให้เจ้าหน้าที่ข่าวกรองผิดหวัง

ท้ายที่สุด มีการสันนิษฐานว่ากระแสจิตสามารถใช้เพื่อส่งข้อมูลอย่างซ่อนเร้นโดยไม่ต้องใช้วิธีการทางเทคนิคใดๆ - เพียงแค่จากคนหนึ่งไปยังอีกคนหนึ่ง แต่ความถูกต้องแม่นยำของ “การรับ”-โดยเฉพาะด้วย ระยะทางไกล- กลายเป็นว่าต่ำ เกลเลอร์คนเดียวกันไม่สามารถวาดสะพานแขวนได้ซึ่งภาพที่ "โอน" ให้เขาจากเมืองอื่นมาให้เขา แม้ว่าเขาจะสร้างโครงร่างขององค์ประกอบใดองค์ประกอบหนึ่งได้อย่างถูกต้องนั่นคือเชือกโค้ง

สะพาน "โอน" จาก CIA

นี่คือภาพที่สะพานไปถึงเกลเลอร์

ความพยายามอีกครั้ง - เพื่อวาดภาพปีศาจ - เกือบจะล้มเหลว ผลลัพธ์ที่ได้คือชุดของไอเท็มที่แตกต่างกัน แต่ในหมู่พวกเขามีตรีศูลซึ่งอยู่ในภาพต้นฉบับ

ปีศาจ "ส่ง" ไปหาเกลเลอร์ทางจิตใจ

เกลเลอร์เหลือเพียงตรีศูลจากปีศาจ

เราจะไม่เห็นด้วยกับ CIA ได้อย่างไรและไม่เชื่อว่ากระแสจิตยังคงมีอยู่ และยูริ เกลเลอร์ ผู้ซึ่งแสดงให้เห็นผลลัพธ์ที่น่าเชื่อมาก ก็เป็นเจ้าของมันในระดับหนึ่ง

หน้าหนึ่งจากรายงานลับของ CIA ก่อนหน้านี้เกี่ยวกับผลการทดลองกับ Uri Geller

นักข่าวได้ติดต่อกับอูริ เกลเลอร์ ซึ่งปัจจุบันอาศัยอยู่ในอิสราเอล และเขาบอกว่าซีไอเอได้เปิดเผยเอกสารเพียงส่วนเล็กๆ ที่เกี่ยวข้องกับงานของเขาในหน่วยสืบราชการลับเท่านั้น

ฉันทำเพื่อ CIA มากมาย” เกลเลอร์กล่าว - วันหนึ่งพวกเขาขอให้ฉันไปที่สถานทูตรัสเซียในเม็กซิโกซิตี้และลบฟล็อปปี้ดิสก์ที่ได้รับจากตัวแทนรัสเซียจากระยะไกล

“ฉันอยู่ไม่ไกลจากสถานที่ที่นักการเมืองกำลังจัดการเจรจาสำคัญเกี่ยวกับการป้องปรามด้วยนิวเคลียร์” “โทรจิต” สารภาพ - และเขาได้รับแรงบันดาลใจ: ลงชื่อลงชื่อ!

ตามที่เกลเลอร์ระบุ หน่วยข่าวกรองต่างประเทศแห่งหนึ่งขอให้เขาหยุดหัวใจหมู นี่คือสิ่งที่เขาทำ ด้วยเหตุผลบางอย่างโดยสันนิษฐานว่าเป้าหมายที่กว้างขวางของการทดลองนี้คือการฆ่า Andropov จากระยะไกลซึ่งในเวลานั้นเป็นหัวหน้า KGB

และในระหว่างนั้น สงครามเย็นมันถูก "ทดสอบ" ในห้องปฏิบัติการปรมาณูเพื่อดูว่าจะส่งผลต่ออัตราปฏิกิริยานิวเคลียร์หรือไม่

ถูกกล่าวหาว่าชาวอเมริกันมีความคิดที่จะมีอิทธิพลต่อระเบิดปรมาณูของโซเวียตทางกระแสจิตเพื่อที่จะระเบิดพวกมันจากระยะไกล

Young Uri Geller: ภาพนี้ถ่ายตรงกับปีที่เขาเข้าร่วม CIA

เกลเลอร์ไม่ได้บอกว่าการทดลองแปลกๆ ดังกล่าวจบลงอย่างไร

แต่เขาบอกว่าเขาไม่ได้เขินอายเลยถ้าพูดอย่างอ่อนโยนกับทัศนคติที่เยือกเย็นของผู้ขี้ระแวง - โดยเฉพาะเมื่อเขางอช้อน พวกเขากล่าวว่าภาพลักษณ์ของนักมายากลที่แปลกประหลาดทำหน้าที่ปกปิดกิจกรรมหลักของเขา - การจารกรรม: ทั้งสำหรับ CIA และ Mossad

แปลจากภาษาอังกฤษ

ความลับ

ถึงประธานาธิบดีบารัค โอบามา แห่งสหรัฐอเมริกา

ทำเนียบขาว

1600 เพนซิลเวเนียอเวนิว NW

วอชิงตัน ดี.ซี. 20500

สำเนา:

ชัค เฮเกล รัฐมนตรีกลาโหมสหรัฐฯ

1400 กลาโหมเพนตากอน

วอชิงตัน ดี.ซี. 20301-1400

ถึง ผู้อำนวยการ CIA จอห์น เบรนแนน

สำนักข่าวกรองกลาง

วอชิงตัน ดี.ซี. 20505

เรียนท่านประธานาธิบดี ฉันกำลังส่งแผนยุทธศาสตร์การทำสงครามกับรัสเซียที่ฉันพัฒนาขึ้นไปให้คุณ นอกเหนือจากเอกสารที่มอบให้กับ CIA ก่อนหน้านี้ ผมขอเน้นย้ำว่าผมยังคงไม่ได้ตั้งใจที่จะเข้าร่วมปฏิบัติการของ CIA เพื่อสอดแนมวุฒิสมาชิกและสมาชิกสภาคองเกรสของสหรัฐฯ และการลอบสังหารทางการเมือง

ภารกิจเชิงกลยุทธ์ของสหรัฐอเมริกาคือการทำลายรัสเซียในฐานะศัตรูทางภูมิรัฐศาสตร์หลักด้วยการแยกส่วน การยึดเขตทรัพยากรทั้งหมด และการเปลี่ยนผ่านสู่การปกครองประเทศผ่านรัฐบาลหุ่นเชิดเสรีนิยม ไม่มีแนวรบ ไม่มีการปฏิบัติการเชิงกลยุทธ์และการวางระเบิด เครื่องมือหลักของการรุกรานคือการโจมตีด้วยสายฟ้าที่ประสานงานกับรัสเซียโดยกองทหารของ NATO โดยส่วนใหญ่เป็นกองกำลังพิเศษและ "คอลัมน์ที่ห้า" รัสเซียจะต้องค้นหาตัวเองอย่างรวดเร็วในประเทศใหม่ - สหภาพรัฐเอกราชของรัสเซีย คนส่วนใหญ่ที่นิ่งเฉยจะยังคงนิ่งเงียบ เช่นเดียวกับในช่วงการล่มสลายของสหภาพโซเวียตอิรัก ลิเบีย และซีเรียไม่เพียงแต่เป็นการแบ่งแยกโลกและสงครามแย่งชิงน้ำมันเท่านั้น แต่ยังเป็นการทดสอบพื้นที่ในการทำสงครามกับรัสเซียอีกด้วย

ระยะที่ 1 ของสงคราม (ข้อมูล)

1. ทำให้ประธานาธิบดีวี. ปูตินเสื่อมเสียในฐานะเผด็จการฟาสซิสต์

2. ส่งเสริมการทุจริตและการซื้อโดยตรงของชนชั้นสูงทางการเมืองในมอสโกและภูมิภาค

3. การสร้างภาพลักษณ์ของรัสเซียในฐานะรัฐฟาสซิสต์ รัฐฟาสซิสต์ของรัสเซียเป็นภัยคุกคามไม่เพียงแต่ต่อยุโรปเท่านั้น แต่ยังรวมถึงประชาคมโลกด้วย

การสร้างลัทธิฟาสซิสต์ปลอมของรัสเซียในสายตาตะวันตกควรดำเนินการโดยนักการเมืองเสรีนิยม นักเขียน และบุคคลสาธารณะ ผ่านการประนีประนอมบทบาทของกองทัพโซเวียตและประชาชนในเหตุการณ์ประวัติศาสตร์หลักของศตวรรษที่ 20 - ชัยชนะในสงครามโลกครั้งที่ ครั้งที่สอง สงครามครั้งนี้เป็นการปะทะกันระหว่างเผด็จการฟาสซิสต์สองคนคือสตาลินและฮิตเลอร์ และในรัสเซียในปัจจุบัน ประธานาธิบดีปูตินได้รื้อฟื้นการปกครองแบบเผด็จการ รัฐสนับสนุนลัทธินาซีอย่างเต็มที่ ความเหนือกว่าของประเทศรัสเซีย และประกาศบทบาทของตนในการเมืองโลกในฐานะหนึ่งใน ผู้นำพลังนิวเคลียร์ ยุทธศาสตร์ความมั่นคงแห่งชาติของรัสเซียเปิดโอกาสให้มีการโจมตีด้วยนิวเคลียร์เชิงป้องกัน ซึ่งเป็นอันตรายต่ออารยธรรมโลก ประชาชนรัสเซียจำเป็นต้องนำประชาธิปไตย

ที่มา: กระทรวงการต่างประเทศสหรัฐฯ, CIA

สงครามระยะที่ 2 (เศรษฐกิจ)

การปิดล้อมทางเศรษฐกิจและการเมืองโดยสมบูรณ์ของรัสเซีย ส่งผลให้ราคาน้ำมันและก๊าซโลกตกต่ำอย่างรวดเร็ว ส่งผลให้เกิดวิกฤติในรัฐบาลและเศรษฐกิจของสหพันธรัฐรัสเซีย

ที่มา: กระทรวงการต่างประเทศสหรัฐฯ, CIA, รัฐบาลของประเทศสมาชิก NATO, ซาอุดีอาระเบีย และประเทศ “น้ำมัน” และ “ก๊าซ” อื่นๆ

คำตอบ: รัฐมนตรีต่างประเทศ D. Kerry ผู้อำนวยการ CIA D. Brennan

สงครามระยะที่ 3 (ปฏิบัติการพิเศษและการทหาร)

1. การเข้าสู่ NATO ของยูเครน การวางกำลังฐานทัพอเมริกาที่นั่น แม้ว่ายูเครนจะไม่ได้เข้าเป็นสมาชิก NATO แต่ก็ต้องทำให้อาณาเขตและสนามบินของตนพร้อมใช้งานสำหรับ NATO

2. ปรับทิศทางของเวกเตอร์อิสลามหัวรุนแรงที่มีต่อรัสเซียให้สมบูรณ์

3. การปฏิวัติต่อต้านฟาสซิสต์ (ไม่ใช่ "สี") ซึ่งจะได้รับการสนับสนุนจากประชาคมโลก

4. การปฏิวัติบานปลายจนกลายเป็นสงครามกลางเมืองเต็มรูปแบบ การปะทะกันระหว่างชาติพันธุ์ที่พุ่งสูงขึ้นอย่างรวดเร็ว

5. ปฏิบัติการทางทหารที่รวดเร็วปานสายฟ้าของ NATO หลังจากการสื่อสารในกองทัพถูกปิดใช้งาน พร้อมด้วยฟังก์ชันการรักษาสันติภาพ - เพื่อหยุดสงครามกลางเมือง ในความเป็นจริงในมอสโกและเซนต์ปีเตอร์สเบิร์กกองกำลังพิเศษจะถูกปลุกปั่น ความไม่เป็นระเบียบของระบบการบริหารรัฐและการทหาร การโจมตีที่ทรงพลังต่อการสื่อสารทางอิเล็กทรอนิกส์ทุกประเภท

ในวันที่ X กองทัพเป็นอัมพาตโดยนายพลที่ซื้อมาในกระทรวงกลาโหม และนายพลจะต้องประกาศโดยตรงว่าพวกเขาปฏิเสธที่จะปฏิบัติตามคำสั่งของผู้บัญชาการทหารสูงสุดซึ่งกลายเป็นเผด็จการฟาสซิสต์และความตั้งใจของพวกเขา เพื่อรักษาความเป็นกลาง สิ่งนี้ได้รับการทดสอบแล้วในยูเครน - หน่วยบริการพิเศษและกองทัพไม่ได้เข้าไปยุ่งเกี่ยวกับการปฏิวัติ "สีส้ม" ของปี 2547 จะไม่มีการระดมพล คำสั่งของประธานาธิบดีปูตินในการโจมตีด้วยนิวเคลียร์ในสหรัฐฯ จะถูกทำลาย นอกจากนี้ ผ่านทางผู้นำที่ซื้อในกระทรวงกลาโหมและบริการข่าวกรอง "การตอบสนองที่ไม่สมมาตร" ของรัสเซียจะถูกปิดกั้น - การโจมตีของผู้ก่อการร้ายโดยใช้ประจุนิวเคลียร์ขนาดเล็กในดินแดนของสหรัฐฯ และการก่อวินาศกรรมโดยกองกำลังพิเศษ

6. ในวันเดียวกันนั้น สื่อตะวันตกรายใหญ่ทุกแห่งรายงานถึงความเจ็บปวดของระบอบการปกครองอันนองเลือดของผู้นำเผด็จการปูติน ในวันเดียวกันนั้น ในมอสโกและเซนต์ปีเตอร์สเบิร์ก กลุ่มเยาวชนหัวรุนแรงควรบุกโจมตีสถานที่ราชการซึ่งมีผู้เสียชีวิต

คำแนะนำลับของ CIA และ KGB ในการรวบรวมข้อเท็จจริงการสมรู้ร่วมคิดและการบิดเบือนข้อมูล Popenko Viktor Nikolaevich

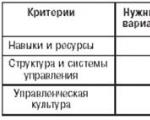

โครงการฝึกอบรมโรงเรียนซีไอเอ

สูงขึ้นใน มุมมองทั่วไปมีการสรุปโปรแกรมการฝึกอบรมสำหรับตัวแทน CIA ในอนาคตที่ Camp Peri มีการอธิบายวิธีการทำงานพื้นฐานของเจ้าหน้าที่ปฏิบัติการ และให้แนวคิดทั่วไปเกี่ยวกับอุปกรณ์ทางเทคนิคและอุปกรณ์บางอย่างที่ใช้ในกิจกรรมข่าวกรอง ตอนนี้เรามาดูแต่ละหัวข้อแยกกัน ยกตัวอย่างเฉพาะของการกระทำของตัวแทนในบางกรณี และนำเสนอตัวอย่างหลักของวิธีการทางเทคนิคและวิธีการทำงานร่วมกับบางส่วน

ดังที่ได้กล่าวไปแล้วหลักสูตรการฝึกอบรมที่ Camp Peri แบ่งออกเป็นสามสาขาวิชาหลัก - หน่วยสืบราชการลับการสมคบคิดและการปฏิบัติการกึ่งทหาร (ควรสังเกตว่าแผนกนี้เป็นไปตามอำเภอใจในระดับหนึ่งและในทางปฏิบัติมักเกี่ยวพันกัน)

1. ปัญญารวมถึงวิธีการต่างๆ ที่ตัวแทนเก็บรวบรวมและส่งข้อมูล รวมถึง:

การทำงานกับอุปกรณ์บันทึกเสียงและตัวรับส่งสัญญาณ (เครื่องบันทึกเทปและสถานีวิทยุ)

การติดตั้งอุปกรณ์ดักฟังต่างๆ (ไมโครโฟน - แมลง)

การถ่ายภาพและวิดีโอ (ภายใต้สภาพแสงที่แตกต่างกัน) การคัดลอกเอกสาร

การสรรหาผู้ให้ข้อมูลใหม่ (ตัวแทน);

การทำกุญแจ;

แทรกซึมเข้าไป สถานที่ปิด(รวมถึงการลักทรัพย์) เพื่อรับข้อมูล

การชันสูตรพลิกศพอย่างเป็นความลับ จดหมายทางไปรษณีย์(จดหมาย พัสดุ ฯลฯ)

2. การสมรู้ร่วมคิดคือชุดมาตรการที่ตัวแทนใช้เพื่อปกปิดกิจกรรมข่าวกรองของเขาเป็นความลับ จัดให้มีการดำเนินการบางอย่างในส่วนของตัวแทนเพื่อความปลอดภัยและพฤติกรรมของเขาในกรณีที่มีการขู่ว่าจะจับกุม (และหลังจากนั้น):

การเข้ารหัสข้อความ

การใช้หนังสือเพื่อเข้ารหัสข้อมูลลับ

การเขียนลับ;

การผลิตไมโครฟิล์มและไมโครดอต (โดยใช้อุปกรณ์ถ่ายภาพพิเศษ)

การใช้โทรศัพท์ลับ (การแตะโทรศัพท์ด้วยหมายเลขปิด ซึ่งตัวแทนสามารถส่งข้อความด้วยวาจาได้ตลอดเวลา)

การจัดเก็บข้อความที่เข้ารหัสและการส่งข้อมูล

วิธีตรวจจับการเฝ้าระวังและหลีกเลี่ยง

การเปลี่ยนแปลงรูปลักษณ์;

อุปกรณ์แคชสำหรับการถ่ายโอนการรับและการจัดเก็บวัสดุข่าวกรอง

การพัฒนาเงื่อนไขในการปรากฏตัว (การประชุมลับกับตัวแทนอื่น)

"ทำความคุ้นเคย" ชีวประวัติของคุณทางจิตใจ - ตำนาน (ซึ่งตัวแทนจะต้องจดจำในรายละเอียดทั้งหมดก่อนนำไปใช้งาน)

การใช้ช่องทางไปรษณีย์และไปรษณีย์ของประเทศเจ้าบ้านเพื่อส่งข้อความไปยังที่อยู่ลับ

การสื่อสารทางวิทยุที่เข้ารหัส - วิธีการระบุตัวแทนซ้ำซ้อน - วิธีการต่อต้านการพยายามจับกุม - วิธีหลบหนีออกจากคุก

3. ปฏิบัติการด้านจิตวิทยาและทหาร(การกระทำที่แข็งขันด้วยการใช้อาวุธ อุปกรณ์ระเบิดและเพลิงไหม้ ยาออกฤทธิ์ต่อจิตประสาท) ซึ่งรวมถึงการจัดจลาจล การนัดหยุดงาน การชุมนุม การสมรู้ร่วมคิด การจลาจล แผนการทางการเมือง การก่อวินาศกรรม การก่อวินาศกรรม การวางตัวเป็นกลางของบุคคลที่ไม่พึงประสงค์ การรัฐประหาร

ข้อความนี้เป็นส่วนเกริ่นนำจากหนังสือคู่มือภาษาญี่ปุ่นสำหรับการฝึกหน่วยรถถัง พ.ศ. 2478 ผู้เขียน กระทรวงกลาโหมของสหภาพโซเวียตบทที่ 1 พื้นฐานของการฝึกอบรม I. รถถัง 1 สถานที่สำหรับผู้บังคับบัญชาและสมาชิกลูกเรือรถถัง 23 ตำแหน่งของผู้บังคับบัญชาและลูกเรือคนอื่นๆ เมื่ออยู่นอกรถถังดังแสดงในรูปที่ 1 1. ผู้บังคับรถถัง ปืนใหญ่ และพลปืนกล ยืนเรียงกันตามแนวขอบด้านหน้าของรถถังในช่วงเวลาดังกล่าว

จากหนังสือ Blitzkrieg: ทำอย่างไร? [ความลับของ "สงครามสายฟ้า"] ผู้เขียน มูคิน ยูริ อิกนาติวิชประสิทธิผลของการฝึกทหาร ต่อไป Martynov ย้ายจากการฝึกอบรมไปสู่ผลลัพธ์ของการฝึกอบรมนี้ซึ่งดำเนินการตามข้อกำหนดของการจัดการระบบราชการอย่างครบถ้วน “ ผู้บัญชาการทหารรายใหญ่แต่ละคนมีสำนักงานใหญ่พิเศษโดยได้รับความช่วยเหลือจากที่เขาควบคุม

จากหนังสือซูเปอร์แมนแห่งสตาลิน ผู้ก่อวินาศกรรมแห่งประเทศโซเวียต ผู้เขียน Degtyarev Klimที่โรงเรียนของผู้ก่อวินาศกรรม ในเดือนตุลาคม พ.ศ. 2473 Nikolai Prokopyuk ถูกย้ายไปที่ Kharkov ไปยังแผนกพิเศษของ GPU ของยูเครนซึ่งเขาได้เลื่อนตำแหน่งให้เป็นผู้ช่วยอย่างรวดเร็วจากนั้นก็เป็นหัวหน้าแผนก ที่นี่เขาได้เรียนรู้ภูมิปัญญาของการลาดตระเวนและการก่อวินาศกรรมในหลักสูตรที่นำโดยผู้มีชื่อเสียง

จากหนังสือ GRU Spetsnaz ในกันดาฮาร์ พงศาวดารทหาร ผู้เขียน ชิปูนอฟ อเล็กซานเดอร์ขั้นตอนการฝึก กิจวัตรประจำวันเป็นเรื่องปกติแต่เข้มงวด เมื่อเวลาหกโมงเช้ามีคำสั่งดังขึ้น: “บริษัท ลุกขึ้น! รวบรวมกิจกรรมออกกำลังกายช่วงเช้าในหนึ่งนาที! เครื่องแบบหมายเลขสาม” ลงน้ำ - ลบสิบห้า ฤดูหนาว. ฉันยังคงหลับอยู่ แต่ร่างกายของฉันทำงานโดยอัตโนมัติ -

จากหนังสือ Fighters - Take Off! ผู้เขียน ซิโรคอฟ มิคาอิล อเล็กซานโดรวิชมาตรฐานการฝึกอบรม ด้วยการเพิ่มขนาดของกองทัพอากาศแดงจึงจำเป็นต้องเปลี่ยนระบบการจัดหาพนักงานโรงเรียนการบินโดยพื้นฐานด้วยองค์ประกอบที่หลากหลายซึ่งพัฒนาขึ้นในเวลานั้น มาตรฐานการบินซาร์ถูกนำมาใช้ในการบินของสหภาพโซเวียต

จากหนังสืออาสาและโฆษณาชวนเชื่อ ชัยชนะที่สูงเกินจริงของกองทัพ ผู้เขียน มูคิน ยูริ อิกนาติวิชวัตถุประสงค์ของการฝึกอบรม ดังที่คุณเห็นจากบทความของ V. Dymich ฮิตเลอร์เชื่อว่า “ศิลปะการต่อสู้ทางอากาศเป็นสิทธิพิเศษของชาวเยอรมันอย่างแท้จริง ชาวสลาฟจะไม่มีทางเชี่ยวชาญมันได้” ที่จริงแล้วฮิตเลอร์ทำผิดพลาดค่อนข้างบ่อย แต่บางทีเขาไม่เคยทำผิดพลาดเหมือนในนั้นเลย

จากหนังสือ The First Snipers "บริการนักแม่นปืนในสงครามโลกครั้งที่" ผู้เขียน เฮสเคธ-พริทชาร์ด เอช.บทที่ 7 การฝึกที่โรงเรียนกองทัพบกที่ 1 การสอนทหารให้ยิงเก่งใน 17 วันไม่ใช่เรื่องง่าย โรงเรียนสอนการซุ่มยิงในกองทัพที่ 1 ก่อตั้งขึ้นเพื่อวัตถุประสงค์ในการฝึกอบรมนายทหารและนายทหารชั้นประทวนซึ่งควรจะทำหน้าที่เป็นผู้สอนในหน่วยของตนและหลักสูตรต่างๆ

จากหนังสือการฝึกการต่อสู้ของกองกำลังพิเศษ ผู้เขียน อาร์ดาเชฟ อเล็กเซย์ นิโคลาวิชภาคผนวกที่ 2 หลักสูตรการศึกษาที่โรงเรียนลาดตระเวน สอดแนม และซุ่มยิงในกองทัพที่ 1 จากโครงการนี้ หัวหน้าหน่วยลาดตระเวนในกองพันสามารถดึงทุกสิ่งที่จำเป็นสำหรับการฝึกในกองพันในขณะที่กำลังสำรองได้ขึ้นอยู่กับระยะเวลา

จากหนังสือ Snipers of the First World War ผู้เขียน เฮสเคธ-พริทชาร์ด เมเจอร์ เอ็กซ์.โปรแกรมตัวอย่างการฝึกซุ่มยิง 1. ส่วนอุปกรณ์ของปืนไรเฟิลซุ่มยิง SVD2. วัตถุประสงค์และคุณสมบัติการต่อสู้ของ SVD ส่วนและกลไกหลัก วัตถุประสงค์และโครงสร้าง การถอดและประกอบกลับไม่สมบูรณ์3. หลักการทำงานของระบบอัตโนมัติ SVD การออกแบบการมองเห็นด้วยแสง

จากหนังสือการฝึกรบกองทัพอากาศ [ทหารสากล] ผู้เขียน อาร์ดาเชฟ อเล็กเซย์ นิโคลาวิชบทที่ 7 การฝึกที่โรงเรียนกองทัพบกที่ 1 การสอนทหารให้ยิงเก่งใน 17 วันไม่ใช่เรื่องง่าย โรงเรียนสอนการซุ่มยิงในกองทัพที่ 1 ก่อตั้งขึ้นเพื่อวัตถุประสงค์ในการฝึกอบรมนายทหารและนายทหารชั้นประทวนซึ่งควรจะทำหน้าที่เป็นผู้สอนในหน่วยของตนและหลักสูตรต่างๆ

จากหนังสือ Afghan อัฟกันอีกแล้ว... ผู้เขียน ดรอซดอฟ ยูริ อิวาโนวิชโปรแกรมการฝึกอบรมโดยประมาณสำหรับนักแม่นปืนในประเทศ 1. ชิ้นส่วนสำคัญของปืนไรเฟิลซุ่มยิง SVD2. วัตถุประสงค์และคุณสมบัติการต่อสู้ของ SVD ส่วนและกลไกหลัก วัตถุประสงค์และโครงสร้าง การถอดและประกอบกลับไม่สมบูรณ์3. หลักการทำงานของระบบอัตโนมัติ SVD อุปกรณ์

จากหนังสือสงครามครอนสตัดท์-ทาลลินน์-เลนินกราดในทะเลบอลติก กรกฎาคม พ.ศ. 2484 - สิงหาคม พ.ศ. 2485 ผู้เขียน Trifonov V.I.บทที่ 41 ที่โรงเรียนสถานทูต... โรงเรียนสถานทูตซึ่งครั้งหนึ่งเราเคยใช้เป็นค่ายทหาร เต็มไปด้วยเจ้าหน้าที่รักษาชายแดน พวกเขาทำงานได้ดีมากในการตกแต่งตัวเอง แม้กระทั่งการจัดห้องอาบน้ำให้ตัวเองด้วย ฉันจำตำรวจหญิงชราขี้โมโหคนนั้นได้ทันที เขาคงกังวลว่ามีคนสกปรกอยู่เต็มไปหมด

จากหนังสือกองกำลังพิเศษ หลักสูตรอบรมการใช้อาวุธปืน ผู้เขียน โคมารอฟ คอนสแตนติน เอดูอาร์โดวิชที่โรงเรียนมัธยมพิเศษกองทัพเรือที่ 1 เมื่อวันที่ 27 กรกฎาคม พ.ศ. 2483 เมื่อฉันกลับถึงบ้านจากการปฏิบัติหน้าที่ในแม่น้ำอูเช พ่อของฉันบอกว่าเขาฟังวิทยุ (เรามีเครื่องรับเครื่องตรวจจับขนาดเล็ก) เพื่อกล่าวสุนทรพจน์ของผู้บังคับการตำรวจ กองทัพเรือ Kuznetsov ผู้พูดเกี่ยวกับการเปิดใน

จากหนังสือของ Zhukov ภาพเหมือนกับภูมิหลังแห่งยุค โดย Otkhmezuri Lashaเกี่ยวกับวิธีการสอน ด้วยเหตุผลทางวิชาชีพ ฉันสนใจในเรื่องของนักแม่นปืนมาโดยตลอด และโดยเฉพาะอย่างยิ่งวิธีการฝึกฝนมัน ฉันรวบรวมข้อมูลโดยใช้ใด ๆ วิธีที่สามารถเข้าถึงได้และประมาณปี 1997 ฉันเริ่มสนใจเหตุการณ์หนึ่ง: บ่อยขึ้นเรื่อยๆ

จากหนังสือของผู้เขียนที่โรงเรียนนายทหารชั้นประทวน ในเดือนมีนาคม พ.ศ. 2459 การฝึกฝูงบินที่ Zhukov ลงทะเบียนสิ้นสุดลง ใช้เวลาแปดเดือน นานกว่าการฝึกทหารราบสามเดือน นี่เป็นความฟุ่มเฟือยที่กองทัพซาร์ไม่ควรปล่อยให้ตัวเองอยู่ในสถานการณ์นั้น

จากหนังสือของผู้เขียนที่โรงเรียนทหารม้าระดับสูง ในฤดูใบไม้ร่วงปี พ.ศ. 2467 Zhukov มาที่เมืองหลวงเก่าเป็นครั้งแรก ในรูปถ่าย เราเห็นเขาในชุดฤดูหนาว สวม Budenovka ที่มีดาวสีแดงบนหัว เขาอายุ 28 ปี เขาสวมหนวดเล็กๆ ขลิบด้วยแปรง ไหล่ของเขากว้างและใบหน้าของเขาหยาบ