Llojet e prezantimit të softuerit të sigurisë së informacionit. Siguria e informacionit Metodat e mbrojtjes së informacionit. Mbrojtje kundër aksesit të paautorizuar

Rrëshqitja 1

Plotësuar nga: grupi i studentëve 23 Gubanova E. Ya Kontrolluar nga: Turusinova I. P. Yoshkar-Ola, 2015Rrëshqitja 2

Përmbajtja Qasje e paautorizuar Mjetet e sigurisë së informacionit Sistemet biometrike të sigurisë Metodat e mbrojtjes kundër malware Rezervimi dhe rikuperimi i të dhënave Shërbimet e Hakerit dhe mbrojtja kundër tyre Përfundim

Përmbajtja Qasje e paautorizuar Mjetet e sigurisë së informacionit Sistemet biometrike të sigurisë Metodat e mbrojtjes kundër malware Rezervimi dhe rikuperimi i të dhënave Shërbimet e Hakerit dhe mbrojtja kundër tyre Përfundim

Rrëshqitja 3

Qasje e paautorizuar Qasja e paautorizuar janë veprime që shkelin procedurën e vendosur të aksesit ose rregullat e demarkacionit, aksesi në programe dhe të dhëna sigurohet nga abonentët që nuk janë regjistruar dhe nuk kanë të drejtë të familjarizohen ose të punojnë me këto burime. Kontrolli i aksesit zbatohet për të parandaluar aksesin e paautorizuar.

Qasje e paautorizuar Qasja e paautorizuar janë veprime që shkelin procedurën e vendosur të aksesit ose rregullat e demarkacionit, aksesi në programe dhe të dhëna sigurohet nga abonentët që nuk janë regjistruar dhe nuk kanë të drejtë të familjarizohen ose të punojnë me këto burime. Kontrolli i aksesit zbatohet për të parandaluar aksesin e paautorizuar.

Rrëshqitja 4

Mbrojtja duke përdorur fjalëkalime Fjalëkalimet përdoren për të mbrojtur kundër aksesit të paautorizuar në programet dhe të dhënat e ruajtura në kompjuter. Kompjuteri lejon qasje në burimet e tij vetëm për ata përdorues që janë të regjistruar dhe kanë futur fjalëkalimin e saktë. Çdo përdorues specifik mund t'i lejohet qasja vetëm në burime të caktuara informacioni. Në këtë rast, të gjitha përpjekjet për akses të paautorizuar mund të regjistrohen.

Mbrojtja duke përdorur fjalëkalime Fjalëkalimet përdoren për të mbrojtur kundër aksesit të paautorizuar në programet dhe të dhënat e ruajtura në kompjuter. Kompjuteri lejon qasje në burimet e tij vetëm për ata përdorues që janë të regjistruar dhe kanë futur fjalëkalimin e saktë. Çdo përdorues specifik mund t'i lejohet qasja vetëm në burime të caktuara informacioni. Në këtë rast, të gjitha përpjekjet për akses të paautorizuar mund të regjistrohen.

Rrëshqitja 5

Mbrojtja me fjalëkalimin Mbrojtja me fjalëkalim përdoret kur filloni sistemin operativ. Hyrja me fjalëkalim mund të vendoset në programin BIOS Setup, kompjuteri nuk do të niset në sistemin operativ nëse nuk futet fjalëkalimi i saktë. Nuk është e lehtë të kapërcesh mbrojtje të tilla. Mund të mbrohen nga aksesi i paautorizuar: disqet, dosjet, skedarët e kompjuterit lokal të drejta të caktuara akses: akses i plotë, aftësi për të bërë ndryshime, vetëm lexim, shkrim, etj.

Mbrojtja me fjalëkalimin Mbrojtja me fjalëkalim përdoret kur filloni sistemin operativ. Hyrja me fjalëkalim mund të vendoset në programin BIOS Setup, kompjuteri nuk do të niset në sistemin operativ nëse nuk futet fjalëkalimi i saktë. Nuk është e lehtë të kapërcesh mbrojtje të tilla. Mund të mbrohen nga aksesi i paautorizuar: disqet, dosjet, skedarët e kompjuterit lokal të drejta të caktuara akses: akses i plotë, aftësi për të bërë ndryshime, vetëm lexim, shkrim, etj.

Rrëshqitja 6

Mbrojtja e informacionit është një aktivitet që synon të parandalojë rrjedhjen e informacionit, ndikimet e paautorizuara dhe të paqëllimshme në informacion.

Mbrojtja e informacionit është një aktivitet që synon të parandalojë rrjedhjen e informacionit, ndikimet e paautorizuara dhe të paqëllimshme në informacion.

Rrëshqitja 7

Rrëshqitja 8

Mjetet e sigurisë së informacionit Mjetet e sigurisë së informacionit janë një grup pajisjesh dhe pajisjeve inxhinierike, teknike, elektronike dhe të tjera që përdoren për të zgjidhur detyra të ndryshme mbi mbrojtjen e informacionit, duke përfshirë parandalimin e rrjedhjeve dhe sigurimin e sigurisë së informacionit të mbrojtur. Mjetet e sigurisë së informacionit ndahen në: Mjete teknike (hardware) Mjete softuerike Mjete organizative

Mjetet e sigurisë së informacionit Mjetet e sigurisë së informacionit janë një grup pajisjesh dhe pajisjeve inxhinierike, teknike, elektronike dhe të tjera që përdoren për të zgjidhur detyra të ndryshme mbi mbrojtjen e informacionit, duke përfshirë parandalimin e rrjedhjeve dhe sigurimin e sigurisë së informacionit të mbrojtur. Mjetet e sigurisë së informacionit ndahen në: Mjete teknike (hardware) Mjete softuerike Mjete organizative

Rrëshqitja 9

Pajisjet teknike (hardware) Janë pajisje të llojeve të ndryshme që zgjidhin problemet e sigurisë së informacionit me harduer. Ato parandalojnë depërtimin fizik dhe aksesin në informacion, duke përfshirë edhe maskimin e tij. Pjesa e parë e problemit zgjidhet nga bravat, hekurat në dritare, alarmet e sigurisë, etj. Pjesa e dytë zgjidhet nga gjeneratorët e zhurmës, mbrojtëset e mbitensionit, radiot skanuese dhe shumë pajisje të tjera që "bllokojnë" kanalet e mundshme të rrjedhjes së informacionit ose i lejojnë ato. për t'u zbuluar.

Pajisjet teknike (hardware) Janë pajisje të llojeve të ndryshme që zgjidhin problemet e sigurisë së informacionit me harduer. Ato parandalojnë depërtimin fizik dhe aksesin në informacion, duke përfshirë edhe maskimin e tij. Pjesa e parë e problemit zgjidhet nga bravat, hekurat në dritare, alarmet e sigurisë, etj. Pjesa e dytë zgjidhet nga gjeneratorët e zhurmës, mbrojtëset e mbitensionit, radiot skanuese dhe shumë pajisje të tjera që "bllokojnë" kanalet e mundshme të rrjedhjes së informacionit ose i lejojnë ato. për t'u zbuluar.

Rrëshqitja 10

Mjetet softuerike Mjetet softuerike përfshijnë programe për identifikimin e përdoruesit, kontrollin e aksesit, enkriptimin e informacionit, heqjen e informacionit të mbetur si skedarët e përkohshëm, kontrollin e testimit të sistemit të sigurisë, etj.

Mjetet softuerike Mjetet softuerike përfshijnë programe për identifikimin e përdoruesit, kontrollin e aksesit, enkriptimin e informacionit, heqjen e informacionit të mbetur si skedarët e përkohshëm, kontrollin e testimit të sistemit të sigurisë, etj.

Rrëshqitja 11

Mjetet organizative Mjetet organizative përbëhen nga organizative dhe teknike (përgatitja e ambienteve me kompjuterë, vendosja e një sistemi kabllor, duke marrë parasysh kërkesat për kufizimin e aksesit në të, etj.) dhe organizative dhe ligjore.

Mjetet organizative Mjetet organizative përbëhen nga organizative dhe teknike (përgatitja e ambienteve me kompjuterë, vendosja e një sistemi kabllor, duke marrë parasysh kërkesat për kufizimin e aksesit në të, etj.) dhe organizative dhe ligjore.

Rrëshqitja 12

Sistemet e mbrojtjes biometrike Sistemet e identifikimit biometrik përdoren për të mbrojtur kundër aksesit të paautorizuar në informacion. Karakteristikat e përdorura në këto sisteme janë cilësi integrale të personalitetit të një personi dhe për këtë arsye nuk mund të humbasin apo falsifikohen. Sistemet e sigurisë biometrike të informacionit përfshijnë sistemet e identifikimit: me anë të gjurmëve të gishtërinjve; sipas karakteristikave të të folurit; përgjatë irisit të syrit; sipas imazhit të fytyrës; sipas gjeometrisë së pëllëmbës së dorës.

Sistemet e mbrojtjes biometrike Sistemet e identifikimit biometrik përdoren për të mbrojtur kundër aksesit të paautorizuar në informacion. Karakteristikat e përdorura në këto sisteme janë cilësi integrale të personalitetit të një personi dhe për këtë arsye nuk mund të humbasin apo falsifikohen. Sistemet e sigurisë biometrike të informacionit përfshijnë sistemet e identifikimit: me anë të gjurmëve të gishtërinjve; sipas karakteristikave të të folurit; përgjatë irisit të syrit; sipas imazhit të fytyrës; sipas gjeometrisë së pëllëmbës së dorës.

Rrëshqitja 13

Identifikimi i gjurmëve të gishtërinjve Skanerët optikë të gjurmëve të gishtërinjve instalohen në laptopë, minj, tastierë, disqe flash dhe përdoren gjithashtu si pajisje dhe terminale të veçanta të jashtme (për shembull, në aeroporte dhe banka). Nëse modeli i gjurmës së gishtit nuk përputhet me modelin e përdoruesit të pranuar në informacion, atëherë qasja në informacion është e pamundur.

Identifikimi i gjurmëve të gishtërinjve Skanerët optikë të gjurmëve të gishtërinjve instalohen në laptopë, minj, tastierë, disqe flash dhe përdoren gjithashtu si pajisje dhe terminale të veçanta të jashtme (për shembull, në aeroporte dhe banka). Nëse modeli i gjurmës së gishtit nuk përputhet me modelin e përdoruesit të pranuar në informacion, atëherë qasja në informacion është e pamundur.

Rrëshqitja 14

Identifikimi sipas karakteristikave të të folurit Identifikimi i një personi me zë është një nga metodat tradicionale të njohjes, interesi për këtë metodë shoqërohet gjithashtu me parashikime për futjen e ndërfaqeve zanore në sistemet operative. Identifikimi zanor është pa kontakt dhe ka sisteme për kufizimin e aksesit në informacion bazuar në analizën e frekuencës së të folurit.

Identifikimi sipas karakteristikave të të folurit Identifikimi i një personi me zë është një nga metodat tradicionale të njohjes, interesi për këtë metodë shoqërohet gjithashtu me parashikime për futjen e ndërfaqeve zanore në sistemet operative. Identifikimi zanor është pa kontakt dhe ka sisteme për kufizimin e aksesit në informacion bazuar në analizën e frekuencës së të folurit.

Rrëshqitja 15

Identifikimi nga irisi i syrit Për identifikimin nga irisi i syrit, përdoren skanerë të veçantë të lidhur me një kompjuter. Irisi i syrit është një karakteristikë unike biometrike për çdo person. Imazhi i syve nxirret nga imazhi i fytyrës dhe në të aplikohet një maskë e veçantë barkodi. Rezultati është një matricë që është individuale për çdo person.

Identifikimi nga irisi i syrit Për identifikimin nga irisi i syrit, përdoren skanerë të veçantë të lidhur me një kompjuter. Irisi i syrit është një karakteristikë unike biometrike për çdo person. Imazhi i syve nxirret nga imazhi i fytyrës dhe në të aplikohet një maskë e veçantë barkodi. Rezultati është një matricë që është individuale për çdo person.

Rrëshqitja 16

Identifikimi sipas imazhit të fytyrës Teknologjitë e njohjes së fytyrës përdoren shpesh për të identifikuar individët. Njohja e personit ndodh në distancë. Karakteristikat e identifikimit marrin parasysh formën e fytyrës, ngjyrën e saj dhe ngjyrën e flokëve. Karakteristikat e rëndësishme përfshijnë gjithashtu koordinatat e pikave të fytyrës në vendet që korrespondojnë me ndryshimet në kontrast (vetullat, sytë, hundën, veshët, gojën dhe ovale). Aktualisht po fillon lëshimi i pasaportave të reja ndërkombëtare, mikroçipi i të cilave ruan një fotografi dixhitale të pronarit.

Identifikimi sipas imazhit të fytyrës Teknologjitë e njohjes së fytyrës përdoren shpesh për të identifikuar individët. Njohja e personit ndodh në distancë. Karakteristikat e identifikimit marrin parasysh formën e fytyrës, ngjyrën e saj dhe ngjyrën e flokëve. Karakteristikat e rëndësishme përfshijnë gjithashtu koordinatat e pikave të fytyrës në vendet që korrespondojnë me ndryshimet në kontrast (vetullat, sytë, hundën, veshët, gojën dhe ovale). Aktualisht po fillon lëshimi i pasaportave të reja ndërkombëtare, mikroçipi i të cilave ruan një fotografi dixhitale të pronarit.

Rrëshqitja 17

Identifikimi me pëllëmbën e dorës Në biometrikë, për qëllime identifikimi, përdoret gjeometria e thjeshtë e dorës - madhësia dhe forma, si dhe disa shenja informacioni në anën e pasme të dorës (imazhe në palosjet midis falangave të gishtave , modelet e vendndodhjes së enëve të gjakut). Në disa aeroporte, banka dhe termocentrale bërthamore janë instaluar skanera për identifikimin e pëllëmbës.

Identifikimi me pëllëmbën e dorës Në biometrikë, për qëllime identifikimi, përdoret gjeometria e thjeshtë e dorës - madhësia dhe forma, si dhe disa shenja informacioni në anën e pasme të dorës (imazhe në palosjet midis falangave të gishtave , modelet e vendndodhjes së enëve të gjakut). Në disa aeroporte, banka dhe termocentrale bërthamore janë instaluar skanera për identifikimin e pëllëmbës.

Rrëshqitja 18

Metodat e tjera të identifikimit përdorin habitoskopinë (imazhin tredimensional të fytyrës) - Nvisage - zhvilluar nga pajisja ICAM 2001 e Cambridge Neurodynamics EyeDentify - mat vetitë e retinës së syrit - eSign - një program për identifikimin e një identifikimi dixhital të nënshkrimit nga struktura dhe pozicioni relativ i enëve të gjakut të dorës sistem kompleks"Njohja një-në-një e fytyrës"

Metodat e tjera të identifikimit përdorin habitoskopinë (imazhin tredimensional të fytyrës) - Nvisage - zhvilluar nga pajisja ICAM 2001 e Cambridge Neurodynamics EyeDentify - mat vetitë e retinës së syrit - eSign - një program për identifikimin e një identifikimi dixhital të nënshkrimit nga struktura dhe pozicioni relativ i enëve të gjakut të dorës sistem kompleks"Njohja një-në-një e fytyrës"

Rrëshqitja 19

Nënshkrimi dixhital (elektronik) eSign është një program identifikimi i nënshkrimit që përdor një stilolaps të veçantë dixhital dhe një bllok elektronik për të regjistruar një nënshkrim. Gjatë procesit të regjistrimit, eSign kujton jo vetëm imazhin e nënshkrimit, por edhe dinamikën e lëvizjes së stilolapsit. eSign analizon një sërë parametrash, duke përfshirë karakteristikat e përgjithshme të dorëshkrimit të një personi të caktuar.

Nënshkrimi dixhital (elektronik) eSign është një program identifikimi i nënshkrimit që përdor një stilolaps të veçantë dixhital dhe një bllok elektronik për të regjistruar një nënshkrim. Gjatë procesit të regjistrimit, eSign kujton jo vetëm imazhin e nënshkrimit, por edhe dinamikën e lëvizjes së stilolapsit. eSign analizon një sërë parametrash, duke përfshirë karakteristikat e përgjithshme të dorëshkrimit të një personi të caktuar.

Rrëshqitja 20

Malware është një program me qëllim të keq, domethënë një program i krijuar me qëllime keqdashëse ose qëllime të liga. Antiviruset përdoren për të mbrojtur kundër malware. Arsyeja e depërtimit të viruseve në kompjuterë të mbrojtur nga antivirus mund të jetë: antivirusi u çaktivizua nga përdoruesi; bazat e të dhënave antivirus ishin shumë të vjetra; u vendosën cilësime të dobëta të sigurisë; virusi përdorte një teknologji infeksioni kundër së cilës antivirusi nuk kishte asnjë mjet mbrojtjeje; virusi hyri në kompjuter përpara se të instalohej antivirusi dhe ishte në gjendje të neutralizonte antivirusin; ishte një virus i ri për të cilin bazat e të dhënave antivirus nuk ishin lëshuar ende

Malware është një program me qëllim të keq, domethënë një program i krijuar me qëllime keqdashëse ose qëllime të liga. Antiviruset përdoren për të mbrojtur kundër malware. Arsyeja e depërtimit të viruseve në kompjuterë të mbrojtur nga antivirus mund të jetë: antivirusi u çaktivizua nga përdoruesi; bazat e të dhënave antivirus ishin shumë të vjetra; u vendosën cilësime të dobëta të sigurisë; virusi përdorte një teknologji infeksioni kundër së cilës antivirusi nuk kishte asnjë mjet mbrojtjeje; virusi hyri në kompjuter përpara se të instalohej antivirusi dhe ishte në gjendje të neutralizonte antivirusin; ishte një virus i ri për të cilin bazat e të dhënave antivirus nuk ishin lëshuar ende

Rrëshqitja 21

Programet antivirus Programet moderne antivirus ofrojnë mbrojtje gjithëpërfshirëse programet dhe të dhënat në kompjuter nga të gjitha llojet e programeve me qëllim të keq dhe metodat e depërtimit të tyre në kompjuter: Internet, rrjet lokal, email, media të lëvizshme të ruajtjes. Parimi i funksionimit të programeve antivirus bazohet në skanimin e skedarëve, sektorët e nisjes së disqeve dhe RAM dhe kërkimi për malware të njohur dhe të ri në to.

Programet antivirus Programet moderne antivirus ofrojnë mbrojtje gjithëpërfshirëse programet dhe të dhënat në kompjuter nga të gjitha llojet e programeve me qëllim të keq dhe metodat e depërtimit të tyre në kompjuter: Internet, rrjet lokal, email, media të lëvizshme të ruajtjes. Parimi i funksionimit të programeve antivirus bazohet në skanimin e skedarëve, sektorët e nisjes së disqeve dhe RAM dhe kërkimi për malware të njohur dhe të ri në to.

Rrëshqitja 22

Programet antivirus Monitori antivirus fillon automatikisht kur fillon sistemi operativ. Detyra e tij kryesore është të sigurojë mbrojtje maksimale kundër malware me ngadalësim minimal të kompjuterit. Skaneri antivirus niset sipas një plani të parazgjedhur ose në çdo kohë nga përdoruesi. Skaneri antivirus kërkon malware në RAM, si dhe në disqet e kompjuterit dhe disqet e rrjetit.

Programet antivirus Monitori antivirus fillon automatikisht kur fillon sistemi operativ. Detyra e tij kryesore është të sigurojë mbrojtje maksimale kundër malware me ngadalësim minimal të kompjuterit. Skaneri antivirus niset sipas një plani të parazgjedhur ose në çdo kohë nga përdoruesi. Skaneri antivirus kërkon malware në RAM, si dhe në disqet e kompjuterit dhe disqet e rrjetit.

Rrëshqitja 23

Rezervimi dhe rikuperimi i të dhënave Rezervimi është procesi i krijimit të një kopjeje të të dhënave në një medium të krijuar për të rivendosur të dhënat në vendndodhjen e tyre origjinale ose të re në rast dëmtimi ose shkatërrimi. Rikuperimi i të dhënave është një procedurë për marrjen e informacionit nga një pajisje ruajtëse kur nuk mund të lexohet në mënyrën e zakonshme.

Rezervimi dhe rikuperimi i të dhënave Rezervimi është procesi i krijimit të një kopjeje të të dhënave në një medium të krijuar për të rivendosur të dhënat në vendndodhjen e tyre origjinale ose të re në rast dëmtimi ose shkatërrimi. Rikuperimi i të dhënave është një procedurë për marrjen e informacionit nga një pajisje ruajtëse kur nuk mund të lexohet në mënyrën e zakonshme.

Rrëshqitja 24

Shërbimet e hakerëve dhe mbrojtja kundër tyre Sulmet e rrjetit në serverët e largët kryhen duke përdorur programe speciale që u dërgojnë kërkesa të shumta atyre. Kjo bën që serveri të ngecë nëse burimet e serverit të sulmuar janë të pamjaftueshme për të përpunuar të gjitha kërkesat hyrëse. Disa mjete hakerimi zbatojnë sulme fatale të rrjetit. Shërbime të tilla shfrytëzojnë dobësitë në sistemet operative dhe aplikacionet dhe dërgojnë kërkesa të krijuara posaçërisht për kompjuterët e sulmuar në rrjet. Si rezultat, një lloj i veçantë i kërkesës për rrjet shkakton një gabim kritik në aplikacionin e sulmuar dhe sistemi ndalon së punuari. Mbrojtja nga sulmet e hakerëve të krimbave të rrjetit dhe trojanëve Mbrojtja e rrjeteve kompjuterike ose kompjuterëve individualë nga aksesi i paautorizuar mund të kryhet duke përdorur një mur zjarri. Një mur zjarri ju lejon të: bllokoni sulmet DoS të hakerëve duke parandaluar hyrjen e paketave të rrjetit nga serverë të caktuar në kompjuterin e mbrojtur;

Shërbimet e hakerëve dhe mbrojtja kundër tyre Sulmet e rrjetit në serverët e largët kryhen duke përdorur programe speciale që u dërgojnë kërkesa të shumta atyre. Kjo bën që serveri të ngecë nëse burimet e serverit të sulmuar janë të pamjaftueshme për të përpunuar të gjitha kërkesat hyrëse. Disa mjete hakerimi zbatojnë sulme fatale të rrjetit. Shërbime të tilla shfrytëzojnë dobësitë në sistemet operative dhe aplikacionet dhe dërgojnë kërkesa të krijuara posaçërisht për kompjuterët e sulmuar në rrjet. Si rezultat, një lloj i veçantë i kërkesës për rrjet shkakton një gabim kritik në aplikacionin e sulmuar dhe sistemi ndalon së punuari. Mbrojtja nga sulmet e hakerëve të krimbave të rrjetit dhe trojanëve Mbrojtja e rrjeteve kompjuterike ose kompjuterëve individualë nga aksesi i paautorizuar mund të kryhet duke përdorur një mur zjarri. Një mur zjarri ju lejon të: bllokoni sulmet DoS të hakerëve duke parandaluar hyrjen e paketave të rrjetit nga serverë të caktuar në kompjuterin e mbrojtur; Rrëshqitja 28

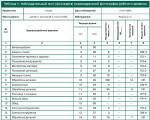

Llojet dhe metodat e mbrojtjes së informacionit nga shtrembërimi i qëllimshëm, vandalizmi (viruset kompjuterike) Metodat e përgjithshme mbrojtja e informacionit; masat parandaluese; përdorimi i programeve antivirus Nga qasja e paautorizuar (ilegale) në informacion (përdorimi, modifikimi, shpërndarja e tij) Kriptimi; mbrojtje me fjalëkalim; "brava elektronike"; një grup masash administrative dhe ligjzbatuese Lloji i mbrojtjes Metoda e mbrojtjes

Llojet dhe metodat e mbrojtjes së informacionit nga shtrembërimi i qëllimshëm, vandalizmi (viruset kompjuterike) Metodat e përgjithshme mbrojtja e informacionit; masat parandaluese; përdorimi i programeve antivirus Nga qasja e paautorizuar (ilegale) në informacion (përdorimi, modifikimi, shpërndarja e tij) Kriptimi; mbrojtje me fjalëkalim; "brava elektronike"; një grup masash administrative dhe ligjzbatuese Lloji i mbrojtjes Metoda e mbrojtjes

Rrëshqitja 29

Unë dëshiroj të shpresoj që sistemi i sigurisë së informacionit që po krijohet në vend dhe formimi i një sërë masash për zbatimin e tij nuk do të çojë në pasoja të pakthyeshme në rrugën e bashkimit të informacionit dhe intelektual që po shfaqet në Rusi me të gjithë botën. . Përfundim Informacioni sot është i shtrenjtë dhe duhet mbrojtur. Përdorimi i gjerë i kompjuterëve personalë, për fat të keq, doli të shoqërohet me shfaqjen e programeve të virusit vetë-përsëritës që ndërhyjnë në funksionimin normal të kompjuterit, shkatërrojnë strukturën e skedarëve të disqeve dhe dëmtojnë informacionin e ruajtur në kompjuter.

Unë dëshiroj të shpresoj që sistemi i sigurisë së informacionit që po krijohet në vend dhe formimi i një sërë masash për zbatimin e tij nuk do të çojë në pasoja të pakthyeshme në rrugën e bashkimit të informacionit dhe intelektual që po shfaqet në Rusi me të gjithë botën. . Përfundim Informacioni sot është i shtrenjtë dhe duhet mbrojtur. Përdorimi i gjerë i kompjuterëve personalë, për fat të keq, doli të shoqërohet me shfaqjen e programeve të virusit vetë-përsëritës që ndërhyjnë në funksionimin normal të kompjuterit, shkatërrojnë strukturën e skedarëve të disqeve dhe dëmtojnë informacionin e ruajtur në kompjuter.

1 rrëshqitje

Metodat moderne dhe mjetet e sigurisë së informacionit Plotësuar nga: student i grupit T3-09 Apetov Alexander 2012

2 rrëshqitje

Siguria e informacionit është një grup masash organizative, teknike dhe teknologjike për të mbrojtur informacionin nga aksesi i paautorizuar, shkatërrimi, modifikimi, zbulimi dhe vonesat në akses.

3 rrëshqitje

Siguria e informacionit siguron një garanci se janë arritur qëllimet e mëposhtme: konfidencialiteti i informacionit (pasuria burimet e informacionit, duke përfshirë informacionin që lidhet me faktin se ato nuk do të bëhen të aksesueshme dhe nuk do t'u zbulohen personave të paautorizuar); integriteti i informacionit dhe proceseve të lidhura me to (qëndrueshmëria e informacionit gjatë transmetimit ose ruajtjes së tij); disponueshmëria e informacionit kur është e nevojshme (një pronë e burimeve të informacionit, duke përfshirë informacionin, që përcakton mundësinë e marrjes dhe përdorimit të tyre me kërkesë të personave të autorizuar); kontabiliteti i të gjitha proceseve që lidhen me informacionin.

4 rrëshqitje

Sigurimi i sigurisë së informacionit përbëhet nga tre komponentë: Konfidencialiteti, Integriteti, Disponueshmëria. Pikat e aplikimit të procesit të sigurisë së informacionit në sistemin e informacionit janë: hardueri, softueri, komunikimet. Vetë procedurat (mekanizmat) e mbrojtjes ndahen në nivel mbrojtjeje fizike, mbrojtje të personelit dhe nivel organizativ. Softueri i harduerit të komunikimit

5 rrëshqitje

Një kërcënim i sigurisë për një sistem kompjuterik është një incident i mundshëm (qoftë i qëllimshëm apo jo) që mund të ketë një ndikim të padëshirueshëm në vetë sistemin, si dhe në informacionin e ruajtur në të. Një analizë kërcënimi e kryer nga Shoqata Kombëtare e Sigurisë Kompjuterike në Shtetet e Bashkuara zbuloi statistikat e mëposhtme:

6 rrëshqitje

7 rrëshqitje

Politika e sigurisë është një grup masash dhe veprimesh aktive për të menaxhuar dhe përmirësuar sistemet dhe teknologjitë e sigurisë.

8 rrëshqitje

Mbrojtja organizative e regjimit dhe sigurisë. organizimi i punës me punonjësit (përzgjedhja dhe vendosja e personelit, duke përfshirë njohjen me punonjësit, studimin e tyre, trajnimin në rregullat e punës me informacionin konfidencial, njohjen me gjobat për shkeljen e rregullave të sigurisë së informacionit, etj.) Organizimi i punës me dokumente dhe informacione të dokumentuara (zhvillimi, përdorimi, kontabiliteti, ekzekutimi, kthimi, ruajtja dhe shkatërrimi i dokumenteve dhe mediave të informacionit konfidencial) organizimi i përdorimit të mjeteve teknike të mbledhjes, përpunimit, grumbullimit dhe ruajtjes së informacionit konfidencial; organizimin e punës për të analizuar kërcënimet e brendshme dhe të jashtme ndaj informacionit konfidencial dhe zhvillimin e masave për të siguruar mbrojtjen e tij; organizimi i punës për të kryer monitorim sistematik të punës së personelit me informacione konfidenciale, procedurën e regjistrimit, ruajtjes dhe shkatërrimit të dokumenteve dhe mediave teknike.

Rrëshqitja 9

Mjetet teknike mbrojtja e informacionit Për të mbrojtur perimetrin e sistemit të informacionit krijohen: sistemet e sigurisë dhe alarmit nga zjarri; sistemet dixhitale të video survejimit; sistemet e kontrollit dhe menaxhimit të aksesit (ACS). Mbrojtja e informacionit nga rrjedhjet nga kanalet teknike të komunikimit sigurohet me mjetet dhe masat e mëposhtme: përdorimin e kabllove të mbrojtura dhe vendosjen e telave dhe kabllove në strukturat e mbrojtura; instalimi i filtrave me frekuencë të lartë në linjat e komunikimit; ndërtimi i dhomave të mbrojtura ("kapsula"); përdorimi i pajisjeve të mbrojtura; instalimi i sistemeve të zhurmës aktive; krijimi i zonave të kontrolluara.

10 rrëshqitje

Siguria e informacionit të harduerit Regjistra specialë për ruajtjen e detajeve të sigurisë: fjalëkalimet, kodet e identifikimit, klasifikimet ose nivelet e privatësisë; Aparatet për matjen e karakteristikave individuale të një personi (zëri, gjurmët e gishtërinjve) për qëllime identifikimi; Qarqet për ndërprerjen e transmetimit të informacionit në një linjë komunikimi me qëllim të kontrollit periodik të adresës së daljes së të dhënave. Pajisjet për enkriptimin e informacionit (metodat kriptografike). Sistemet e energjisë së pandërprerë: Furnizimet me energji të pandërprerë; Ngarko kopje rezervë; Gjeneratorët e tensionit.

11 rrëshqitje

Mjete softuerike për sigurinë e informacionit Mjete për mbrojtjen nga aksesi i paautorizuar (NSD): Mjetet e autorizimit; Kontrolli i detyrueshëm i aksesit; Kontroll selektiv i aksesit; Kontrolli i aksesit i bazuar në role; Regjistrimi (i quajtur edhe Auditimi). Sistemet e analizës dhe modelimit rrjedhat e informacionit(Sistemet CASE). Sistemet e monitorimit të rrjetit: Sistemet e zbulimit dhe parandalimit të ndërhyrjeve (IDS/IPS). Sistemet e parandalimit të rrjedhjes së informacionit konfidencial (sistemet DLP). Analizuesit e protokollit. Produkte antivirus.

12 rrëshqitje

Softueri i sigurisë së informacionit Firewalls. Mjetet kriptografike: Enkriptimi; Nënshkrimi dixhital. Sistemet rezervë. Sistemet e vërtetimit: Fjalëkalimi; Çelësi i aksesit (fizik ose elektronik); Certifikata; Biometrike. Mjetet e analizës së sistemeve të sigurisë: Monitorimi i produktit të softuerit.

Rrëshqitja 13

LLOJET E PROGRAMEVE ANTI-VIRUS Detektorët ju lejojnë të zbuloni skedarë të infektuar me një nga disa viruse të njohur. Disa programe detektori kryejnë gjithashtu analiza heuristike të skedarëve dhe zonave të sistemit të disqeve, gjë që shpesh (por jo gjithmonë) u lejon atyre të zbulojnë viruse të rinj të panjohur për programin e detektorit. Filtrat janë programe rezidente që njoftojnë përdoruesin për të gjitha përpjekjet e çdo programi për të shkruar në një disk, aq më pak për ta formatuar atë, si dhe për veprime të tjera të dyshimta. Programet e doktorit ose fagët jo vetëm që gjejnë skedarë të infektuar me viruse, por edhe i "trajtojnë" ato, d.m.th. hiqni trupin e programit të virusit nga skedari, duke i kthyer skedarët në gjendjen e tyre origjinale. Auditorët mbajnë mend informacionin për gjendjen e skedarëve dhe zonave të sistemit të disqeve, dhe gjatë fillimeve të mëvonshme, ata e krahasojnë gjendjen e tyre me atë origjinale. Nëse zbulohet ndonjë mospërputhje, përdoruesi njoftohet. Mbrojtësit ose filtrat janë të vendosur në RAM-in e kompjuterit dhe kontrollojnë skedarët e lëshuar dhe disqet USB të futur për viruse. Programet e vaksinave ose imunizuesit modifikojnë programet dhe disqet në mënyrë të tillë që kjo të mos ndikojë në funksionimin e programeve, por virusi kundër të cilit kryhet vaksinimi i konsideron këto programe ose disqe tashmë të infektuara.

Rrëshqitja 14

Disavantazhet e programeve antivirus Asnjë nga teknologjitë ekzistuese antivirus nuk mund të sigurojë mbrojtje të plotë kundër viruseve. Programi antivirus merr një pjesë të burimeve kompjuterike të sistemit, duke ngarkuar procesorin qendror dhe hard diskun. Kjo mund të jetë veçanërisht e dukshme në kompjuterët e dobët. Programet antivirus mund të shohin një kërcënim aty ku nuk ka (pozitive false). Programet antivirus shkarkojnë përditësime nga Interneti, duke humbur kështu gjerësinë e brezit. Metoda të ndryshme të enkriptimit dhe paketimit të malware i bëjnë edhe viruset e njohura të pazbulueshëm nga softueri antivirus software. Zbulimi i këtyre viruseve "të maskuar" kërkon një motor të fuqishëm dekompresimi që mund të deshifrojë skedarët përpara se t'i skanojë. Megjithatë, shumë programe antivirus nuk e kanë këtë veçori dhe, si rezultat, shpesh është e pamundur të zbulohen viruset e koduar.

15 rrëshqitje

Koncepti i një virusi kompjuterik Një virus kompjuterik është program të veçantë, duke shkaktuar dëme të qëllimshme në kompjuterin në të cilin është ekzekutuar, ose në kompjuterë të tjerë në rrjet. Funksioni kryesor i virusit është riprodhimi i tij.

16 rrëshqitje

Klasifikimi i viruseve kompjuterike sipas habitatit; nga sistemet operative; sipas algoritmit të punës; sipas mundësive shkatërruese.

MBROJTJE INFORMACION

Mbrojtja e informacionit

është një grup masash që synojnë të garantojnë sigurinë e informacionit.

Pse kishte nevojë për të mbrojtur informacionin?

Problemi i mbrojtjes së informacionit nga aksesi i paautorizuar është bërë veçanërisht i mprehtë me përdorimin e gjerë të rrjeteve kompjuterike lokale dhe, veçanërisht, globale.

Shpesh dëmi shkaktohet nga gabime të thjeshta të përdoruesit, të cilët aksidentalisht korruptojnë ose fshijnë të dhënat jetike.

Pse të mbroni informacionin?

Informacioni që qarkullon në sistemet e kontrollit dhe komunikimit mund të shkaktojë aksidente në shkallë të gjerë, konflikte ushtarake, ndërprerje të aktiviteteve të qendrave shkencore dhe laboratorëve, falimentime dhe organizatat tregtare. Prandaj, informacioni duhet të jetë në gjendje të mbrohet nga shtrembërimi, humbja, rrjedhja dhe përdorimi i paligjshëm.

Lloji i mbrojtjes

Metodat e mbrojtjes

Nga dështimet e pajisjeve

Nga humbja aksidentale ose prishja e informacionit të ruajtur në një kompjuter

- Kërkoni konfirmim për ekzekutimin e komandave që modifikojnë skedarët (për shembull, kur zëvendësoni një skedar);

Nga viruset kompjuterike

Vendosja e atributeve të veçanta të dokumenteve dhe programeve (vetëm për lexim, të fshehura);

- Arkivimi dhe kopjimi i skedarëve

- Masat parandaluese për të zvogëluar gjasat e infektimit;

Nga aksesi i paautorizuar në informacion (përdorimi, modifikimi, shpërndarja e tij)

Mundësia për të anuluar një veprim të pasaktë ose për të rivendosur një skedar të fshirë gabimisht;

Përdorimi i programeve antivirus.

Enkriptimi;

Kufizimi i aksesit të përdoruesit në burimet e PC.

Fjalëkalimi;

"brava elektronike";

Masat administrative dhe ligjzbatuese.

Rezervimi automatik i skedarit

Kur përdorni programe automatike të rezervimit, komanda për të ruajtur skedarin dyfishohet automatikisht dhe skedari ruhet në dy media autonome, për shembull, në dy disqe. Dështimi i njërit prej tyre nuk çon në humbje informacioni.

Rezervimi i skedarëve përdoret gjerësisht, veçanërisht në sektorin bankar.

Llojet e krimeve kompjuterike

- Qasje e paautorizuar në informacion,

- Hyrja në bomba logjike,

- Zhvillimi dhe shpërndarja e viruseve,

- Neglizhenca kriminale në zhvillim,

- Falsifikimi i informacionit kompjuterik,

- Vjedhja e informacionit kompjuterik.

Masat për parandalimin e krimeve kompjuterike

- teknike

- Organizative

- Ligjore

Mbrojtja e informacionit në kompjuter duhet të konsiderohet si një grup masash, duke përfshirë masa organizative, teknike, ligjore, softuerike, operacionale, sigurimesh dhe madje edhe masa morale dhe etike.

Masat teknike

Mbrojtje kundër aksesit të paautorizuar në sistem

Teprica e nënsistemeve kompjuterike kritike

Organizimi i rrjeteve kompjuterike

Instalimi i pajisjeve të zjarrfikësve

I pajisur me brava dhe alarme.

Masat organizative

- siguria e qendrës kompjuterike,

- përzgjedhje e kujdesshme e personelit,

- disponueshmëria e një plani rikuperimi (pas dështimit),

- universaliteti i mbrojtjes kundër të gjithë përdoruesve.

Masat ligjore

- Zhvillimi i standardeve për vendosjen e përgjegjësisë për krimet kompjuterike;

- Mbrojtja e autorit të programuesve;

- Përmirësimi i legjislacionit penal dhe civil.

"Legjislacioni në fushën e informacionit"

10 ligjet bazë, në të cilën:

- janë përcaktuar termat dhe konceptet bazë,

- rregullohen çështjet e shpërndarjes së informacionit,

- mbrojtjen e të drejtës së autorit,

- marrëdhëniet pasurore dhe jopasurore.

Neni 273 i Kodit Penal të Federatës Ruse

- Parashikon përgjegjësi penale për krijimin e programeve kompjuterike ose modifikimin e tyre, duke çuar në shkatërrim të paautorizuar.

- Mbron të drejtat e pronarit.

- Përgjegjësia penale që rezulton nga krijimi i programit.

- Për të tërhequr njerëzit, mjafton vetë fakti i krijimit të programeve.

Mbrojtja ligjore e informacionit rregullohet me ligjet e Federatës Ruse

Mbrojtja ligjore e parashikuar nga ky ligj zbatohet për të gjitha llojet e programeve kompjuterike që mund të shprehen në çdo gjuhë dhe në çdo formë, duke përfshirë tekstin burimor në një gjuhë programimi dhe kodin e makinës. Por mbrojtja ligjore nuk shtrihet në idetë dhe parimet që qëndrojnë në themel të programit kompjuterik, duke përfshirë idetë dhe parimet e organizimit të ndërfaqes dhe algoritmit.

Për të njoftuar për të drejtat e tij, zhvilluesi i programit, duke filluar nga lëshimi i parë i programit, mund të përdorë një simbol të së drejtës së autorit të përbërë nga 3 elementë:

- shkronjat C në rreth ose kllapa ©; emri (emri) i mbajtësit të së drejtës së autorit; vitin kur programi u publikua për herë të parë.

- shkronjat C në rreth ose kllapa ©;

- emri (emri) i mbajtësit të së drejtës së autorit;

- vitin kur programi u publikua për herë të parë.

© Microsoft Corporation, 1993-1997.

Një organizatë ose përdorues që zotëron ligjërisht një kopje të programit (i cili ka blerë një licencë për ta përdorur atë) ka të drejtë, pa marrë leje shtesë nga zhvilluesi, të kryejë çdo veprim në lidhje me funksionimin e programit, përfshirë regjistrimin e tij dhe ruajtja e tij në memorien e kompjuterit. Regjistrimi dhe ruajtja në kujtesën e kompjuterit lejohet në lidhje me një kompjuter ose një përdorues në rrjet, përveç nëse parashikohet ndryshe nga marrëveshja me zhvilluesin.

Ju duhet të jeni të vetëdijshëm dhe të respektoni ligjet ekzistuese që ndalojnë kopjimin dhe përdorimin e paligjshëm të softuerit të licencuar. Në lidhje me organizatat ose përdoruesit që shkelin të drejtat e autorit, zhvilluesi mund të kërkojë kompensim për dëmet e shkaktuara dhe pagesën e dëmshpërblimit nga shkelësi në masën e përcaktuar sipas gjykimit të gjykatës nga 5000-fishi i pagës minimale mujore.

Nënshkrimi elektronik dixhital

Në 2002, Ligji i Federatës Ruse "Për nënshkrim dixhital", e cila u bë baza legjislative menaxhimi elektronik i dokumenteve në Rusi. Sipas këtij ligji, një nënshkrim elektronik dixhital në dokument elektronik njihet si ligjërisht ekuivalente me një nënshkrim në një dokument në letër.

Kur regjistroni një nënshkrim elektronik dixhital në qendrat e specializuara korrespondenti merr dy çelësa: privat dhe publik. Çelësi sekret ruhet në një disketë ose kartë inteligjente dhe duhet të njihet vetëm nga vetë korrespondenti. Çelësi publik duhet të jetë në posedim të të gjithë marrësve të mundshëm të dokumenteve dhe zakonisht shpërndahet nëpërmjet email.

Procesi i nënshkrimit elektronik të një dokumenti konsiston në përpunimin e tekstit të mesazhit duke përdorur një çelës sekret. Më pas, mesazhi i koduar dërgohet me email tek pajtimtari. Për të verifikuar vërtetësinë e mesazhit dhe nënshkrimit elektronik, pajtimtari përdor një çelës publik.

Sistemi kompjuterik i mbrojtjes ajrore të kontinentit të Amerikës së Veriut deklaroi dikur një alarm të rremë bërthamor, duke vënë në forcat e armatosura. Dhe arsyeja ishte një çip i gabuar me vlerë 46 cent - një element i vogël silikoni me madhësi monedhe.

Shembuj të gabimeve gjatë punës me informacion

Në vitin 1983, pati një përmbytje në jugperëndim të Shteteve të Bashkuara. Shkaku ishte një kompjuter që ishte ushqyer me të dhëna të pasakta të motit, duke bërë që ai të dërgonte një sinjal të gabuar në portat që bllokonin lumin Kolorado.

Shembuj të gabimeve gjatë punës me informacion

Në vitin 1971, 352 makina u zhdukën nga Hekurudha e Nju Jorkut. Krimineli ka përdorur informacione nga qendra kompjuterike që menaxhon punën hekurudhor, dhe ndryshoi adresat e destinacionit të makinave. Dëmi i shkaktuar arriti në më shumë se një milion dollarë.

Funksionimi i gabuar i përdoruesve dhe personelit të mirëmbajtjes

80-90% e kërcënimeve të sigurisë së informacionit kompanitë e mëdha vjen nga "armiku i brendshëm" - përdorues të pakujdesshëm që, për shembull, mund të shkarkojnë një skedar me një virus nga rrjeti.

Dështimet e pajisjeve teknike

Parandalimi i ndërprerjeve të sistemit kabllor

Mbrojtje nga ndërprerja e energjisë

Parandalimi i dështimit të sistemit të diskut

Qasje e paautorizuar nga jashtë

« Haker" - Kjo fjalë angleze, që tregon një individ që kënaqet të mësojë detajet se si funksionojnë sistemet kompjuterike dhe të zgjerojë aftësitë e atyre sistemeve (ndryshe nga shumica e përdoruesve, të cilët preferojnë të dinë vetëm minimumin e thjeshtë).

profesionistë të sigurisë së informacionit

hakerat (

krisur

Detyra kryesore e një hakeriështë që, duke ekzaminuar mbrojtjen, të zbulojë dobësitë në sistemin e sigurisë dhe të informojë përdoruesit dhe zhvilluesit rreth tyre në mënyrë që të eliminohen dobësitë e gjetura dhe të rritet niveli i mbrojtjes.

Krekera kryejnë “hakimin” e sistemit për të fituar akses të paautorizuar në burimet e informacionit dhe sistemet që janë të mbyllura për ta.

Krekera

vandalët

depërtimi në sistem me qëllim shkatërrimin e plotë të tij

shakaxhinj

fama e arritur duke depërtuar në një sistem

hajdutët

hakimi i një sistemi me qëllim të fitimit të parave duke vjedhur ose zëvendësuar informacionin

Mbrojtja e informacionit në internet

Nëse një kompjuter është i lidhur me internetin, atëherë, në parim, çdo përdorues i lidhur gjithashtu në internet mund të hyjë në burimet e informacionit të këtij kompjuteri. Nëse serveri ka një lidhje me internetin dhe njëkohësisht shërben si server i rrjetit lokal (server intranet), atëherë është i mundur depërtimi i paautorizuar nga Interneti në rrjetin lokal.

Mekanizmat e depërtimit nga interneti në kompjuterin lokal dhe në rrjetin lokal mund të jenë të ndryshëm:

- Faqet e internetit të ngarkuara në shfletues mund të përmbajnë kontrolle aktive ActiveX ose aplikacione Java që mund të kryejnë veprime shkatërruese në kompjuterin lokal;

- Disa serverë ueb vendosin skedarë teksti në kompjuterin lokal, duke përdorur të cilët mund të merrni informacion konfidencial për përdoruesit e kompjuterit lokal;

- Duke përdorur shërbime speciale, mund të përdorni disqet dhe skedarët e kompjuterit lokal, etj.

Për të parandaluar që kjo të ndodhë, një barrierë softuerike ose harduerike instalohet midis Internetit dhe Intranetit duke përdorur muri i zjarrit(firewall - firewall). Muri i zjarrit monitoron transferimin e të dhënave ndërmjet rrjeteve, monitoron lidhjet aktuale, zbulon aktivitete të dyshimta dhe në këtë mënyrë parandalon hyrjen e paautorizuar nga Interneti në rrjetin lokal.

Firewall

Firewall) është një pengesë softuerike dhe/ose harduerike midis dy rrjeteve, që lejon të krijohen vetëm lidhje të autorizuara.

Një mur zjarri mbron një rrjet lokal ose një kompjuter personal të veçantë të lidhur me internetin nga depërtimi i jashtëm dhe parandalon aksesin në informacione konfidenciale.

Mbrojtja e programeve nga kopjimi dhe përdorimi i paligjshëm

Piratët e kompjuterave, duke riprodhuar në mënyrë të paligjshme softuer, zhvlerësojnë punën e programuesve dhe e bëjnë zhvillimin e softuerit një biznes ekonomikisht jofitimprurës. Përveç kësaj, piratët kompjuterikë shpesh u ofrojnë përdoruesve programe të papërfunduara, programe me gabime ose versione demo të tyre.

Në mënyrë që softueri kompjuterik të funksionojë, ai duhet të jetë i instaluar (instaluar). Softueri shpërndahet nga kompanitë prodhuese në formën e kompleteve të shpërndarjes në CD-ROM. Çdo shpërndarje ka numrin e vet serial, i cili parandalon kopjimin dhe instalimin e paligjshëm të programeve.

Për të parandaluar kopjimin e paligjshëm të programeve dhe të dhënave të ruajtura në një CD-ROM, ai mund të përdoret mbrojtje të veçantë. CD-ROM mund të përmbajë një çelës programi të koduar, i cili humbet kur kopjohet dhe pa të cilin programi nuk mund të instalohet.

Mbrojtja kundër përdorimit të paligjshëm të programeve mund të zbatohet duke përdorur një çelës hardware, i cili zakonisht lidhet me portën paralele të kompjuterit. Programi i mbrojtur hyn në portin paralel dhe kërkon një kod sekret; Nëse çelësi i harduerit nuk është i lidhur me kompjuterin, programi i mbrojtur zbulon një shkelje sigurie dhe ndalon ekzekutimin.

- Konventa e Bernës për Mbrojtjen e Letrare dhe Letrare vepra arti 1886

- Konventa Universale e të Drejtave të Autorit 1952

- Kushtetuta Federata Ruse Art. 44.

- Kodi Civil i Federatës Ruse.

- Ligji për të Drejtat e Autorit dhe të Drejtat e Përafërta 1993

- Ligji i Federatës Ruse "Për mbrojtje ligjore programet kompjuterike dhe bazat e të dhënave" 1992.

- Shkronja latine C brenda një rrethi ©,

- Emri i pronarit të së drejtës ekskluzive të autorit,

- Data e publikimit të parë.

© Microsoft Corporation, 1993-1997

- E drejta e autorit,

- E drejta për një emër

- E drejta e publikimit

- E drejta për mbrojtjen e reputacionit.

Nëse programet krijohen sipas radhës së ekzekutimit detyrat zyrtare ose me udhëzimin e punëdhënësit, atëherë ato i përkasin punëdhënësit, përveç nëse parashikohet ndryshe në marrëveshjen ndërmjet tij dhe autorit.

Ekstrakt nga Kodi Penal i Federatës Ruse

Kapitulli 28. Krimet në fushën e informacionit kompjuterik

Neni 272. Qasja e paligjshme në informacione kompjuterike.

1. Qasja e paligjshme në informacionin kompjuterik të mbrojtur ligjërisht, domethënë informacionin në media kompjuterike, në një kompjuter (kompjuter) elektronik, nëse ky akt ka sjellë shkatërrimin, bllokimin, modifikimin ose kopjimin e informacionit, prishjen e funksionimit të kompjuterit. e dënueshme

- me gjobë nga dyqind deri në pesëqind paga minimale

- ose në madhësi pagat ose të ardhura të tjera të personit të dënuar për një periudhë prej dy deri në pesë muaj,

- ose punë korrektuese për një periudhë prej gjashtë muajsh deri në një vit,

- ose me burgim deri në dy vjet.

2. E njëjta vepër, e kryer nga një grup personash me komplot paraprak ose nga një grup i organizuar ose nga një person që përdor pozicionin e tij zyrtar, si dhe aksesi në një kompjuter, një sistem kompjuterik ose rrjetin e tyre, dënohet me gjobë. në shumën prej njëqind mijë deri në treqind mijë rubla ose shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë prej një deri në dy vjet, ose punë të detyrueshme për një periudhë prej njëqind e tetëdhjetë deri në dyqind e dyzet orë; ose punë korrektuese për një periudhë deri në dy vjet, ose arrestim për një periudhë prej tre deri në gjashtë muaj, ose heqje lirie deri në pesë vjet.

Neni 273. Krijimi, përdorimi dhe shpërndarja e programeve kompjuterike keqdashëse

Krijimi i programeve kompjuterike ose bërja e ndryshimeve në programet ekzistuese, që me vetëdije çon në shkatërrim, bllokim, modifikim ose kopjim të paautorizuar të informacionit, ndërprerje të funksionimit të kompjuterit, si dhe përdorimi ose shpërndarja e programeve ose mediave kompjuterike të tilla me programe të tilla, dënohet.

- me burgim gjer në tre vjet me gjobë nga dyqind deri në pesëqindfishi i pagës minimale

- ose në shumën e pagave ose të ardhurave të tjera të personit të dënuar për një periudhë prej dy deri në pesë muaj. Të njëjtat vepra që sjellin pasoja të rënda dënohen me burgim nga tre deri në shtatë vjet.

Neni 274. Shkelja e rregullave për funksionimin e kompjuterëve, sistemeve kompjuterike ose rrjeteve të tyre

1. Shkelja e rregullave të funksionimit të kompjuterit nga një person që ka akses në kompjuter, me pasojë shkatërrimin, bllokimin ose modifikimin e informacionit kompjuterik të mbrojtur me ligj, nëse kjo vepër ka shkaktuar dëm të konsiderueshëm, dënohet.

- heqja e së drejtës për të mbajtur poste të caktuara ose për t'u angazhuar në aktivitete të caktuara për një periudhë deri në pesë vjet,

- ose punë e detyrueshme për një periudhë prej njëqind e tetëdhjetë deri në dyqind e dyzet orë,

- ose kufizimi i lirisë deri në dy vjet.

2. Po kjo vepër, e cila nga pakujdesia ka shkaktuar pasoja të rënda, dënohet me burgim gjer në katër vjet.

- Nga shenjat e gishtave,

- Sipas karakteristikave të të folurit,

- Sipas gjeometrisë së pëllëmbëve të duarve,

- Sipas imazhit të fytyrës,

- Përgjatë irisit të syrit.

MBROJTJA E INFORMACIONIT

Është shpallur në vitin 1988 nga Shoqata pajisje kompjuterike në mënyrë që t'u kujtojë edhe një herë të gjithë përdoruesve nevojën për të ruajtur mbrojtjen e kompjuterëve të tyre dhe informacionit të ruajtur në to.

Atë vit, për herë të parë, kompjuterët u sulmuan nga krimbi Morris, si rezultat i të cilit u infektuan 6 mijë nyje të paraardhësit të internetit, rrjetit ARPANET. Ky sulm shkaktoi dëme prej 96 milionë dollarësh. Autori i këtij virusi mund të mos ishte gjetur, por Robert Morris, një student i diplomuar në Universitetin Cornell, u detyrua të rrëfehej nga babai i tij. Morris mori një dënim me kusht prej 3 vjet e 400 orë shërbim në komunitet. Ai gjithashtu pagoi një gjobë prej 10,500 dollarë. Meqenëse ishte epidemia e parë masive që preku kompjuterët në vitin 1988, ekspertët filluan të mendojnë seriozisht për qasje e integruar për të garantuar sigurinë e burimeve të informacionit.

Cila është mënyra më e mirë për të zgjedhur komponentët për një fjalëkalim?

- Mos përdorni një fjalëkalim që është fjalë fjalori.

- Nëse është e mundur, mund të përdorni shenja pikësimi.

- Ju mund të përdorni karaktere të vogla dhe të mëdha, si dhe numra nga 0 në 9.

- Numri optimal i numrave (shkronjave) për të shkruar një fjalëkalim është nga 8 në 10.

- Përdorni karakteret e fundit nga një listë numrash, simbolesh ose alfabeti.

- Kujdes nga programet përgjuese.

“Nëse nuk jepni informacion brenda një jave, do të bllokoheni”

"Nëse doni të mbroheni nga phishing, ndiqni këtë lidhje dhe shkruani emrin e përdoruesit dhe fjalëkalimin"

Phishing është një lloj mashtrimi në internet, qëllimi i të cilit është të marrë të dhëna të identifikuara të përdoruesit.

- Si mund ta regjistroni të drejtën e autorit për një produkt softuerësh?

- Pse pirateria e softuerit është e dëmshme për shoqërinë?

- Cilat metoda softuerike dhe harduerike për mbrojtjen e informacionit ekzistojnë?

SIGURIA Siguria e një sistemi informacioni është një veti që konsiston në aftësinë e sistemit për ta ofruar atë funksionimin normal, pra për të siguruar integritetin dhe fshehtësinë e informacionit. Për të siguruar integritetin dhe konfidencialitetin e informacionit, është e nevojshme të mbroni informacionin nga shkatërrimi aksidental ose qasja e paautorizuar në të.

KËRCËNIMET Ka shumë drejtime të mundshme për rrjedhjen e informacionit dhe mënyrat e aksesit të paautorizuar në të në sisteme dhe rrjete: përgjimi i informacionit; modifikimi i informacionit (mesazhi ose dokumenti origjinal është ndryshuar ose zëvendësuar nga një tjetër dhe i dërgohet adresuesit); zëvendësimi i autorësisë së informacionit (dikush mund të dërgojë një letër ose dokument në emrin tuaj); shfrytëzimi i mangësive në sistemet operative dhe softuerët aplikativë; kopjimi i mediave të ruajtjes dhe skedarëve duke anashkaluar masat e sigurisë; lidhje ilegale me pajisjet dhe linjat e komunikimit; maskimi si përdorues i regjistruar dhe përvetësimi i kompetencave të tij; prezantimi i përdoruesve të rinj; futja e viruseve kompjuterike dhe kështu me radhë.

MBROJTJA Mjetet e mbrojtjes së informacionit IP nga veprimet e subjekteve përfshijnë: mjetet e mbrojtjes së informacionit nga aksesi i paautorizuar; mbrojtja e informacionit në rrjetet kompjuterike; mbrojtja e informacionit kriptografik; nënshkrim elektronik dixhital; mbrojtja e informacionit nga viruset kompjuterike.

AKSES I PAAUTORIZUAR Fitimi i aksesit në burimet e sistemit të informacionit përfshin kryerjen e tre procedurave: identifikimin, vërtetimin dhe autorizimin. Identifikimi - caktimi i emrave dhe kodeve unike (identifikuesit) për përdoruesit (objekt ose subjekt i burimeve). Autentifikimi - vendosja e identitetit të përdoruesit që ka dhënë identifikuesin ose verifikimi që personi ose pajisja që ofron identifikuesin është në të vërtetë ai që pretendon të jetë. Metoda më e zakonshme e vërtetimit është t'i caktoni përdoruesit një fjalëkalim dhe ta ruani atë në kompjuter. Autorizimi është një kontroll i autoritetit ose verifikim i të drejtës së një përdoruesi për të hyrë në burime specifike dhe për të kryer operacione të caktuara mbi to. Autorizimi kryhet për të diferencuar të drejtat e aksesit në burimet e rrjetit dhe kompjuterit.

RRJETET KOMPJUTERIKE Rrjetet lokale të ndërmarrjeve janë shumë shpesh të lidhura me internetin. Për të mbrojtur rrjetet lokale të kompanive, si rregull, përdoren muret e zjarrit. Një mur zjarri është një mjet i kontrollit të aksesit që ju lejon të ndani rrjetin në dy pjesë (kufiri kalon midis rrjet lokal dhe interneti) dhe krijojnë një sërë rregullash që përcaktojnë kushtet për kalimin e paketave nga një pjesë në tjetrën. Ekranet mund të implementohen ose në harduer ose në softuer.

KRIPTOGRAFIA Për të siguruar fshehtësinë e informacionit, përdoret enkriptimi ose kriptografia. Kriptimi përdor një algoritëm ose pajisje që zbaton një algoritëm specifik. Kriptimi kontrollohet duke përdorur një kod kyç që ndryshon. Informacioni i koduar mund të merret vetëm duke përdorur një çelës. Kriptografia është shumë metodë efektive, e cila rrit sigurinë e transmetimit të të dhënave në rrjetet kompjuterike dhe gjatë shkëmbimit të informacionit ndërmjet kompjuterëve të largët.

NENSHKRIMI DIGJITAL ELEKTRONIK Për të përjashtuar mundësinë e modifikimit të mesazhit origjinal ose zëvendësimit të këtij mesazhi me të tjerë, është e nevojshme të transmetohet mesazhi së bashku me nënshkrim elektronik. Një nënshkrim elektronik dixhital është një sekuencë e karaktereve të marra si rezultat i transformimit kriptografik të mesazhit origjinal duke përdorur një çelës privat dhe lejon që dikush të përcaktojë integritetin e mesazhit dhe autorësinë e tij duke përdorur çelës publik. Me fjalë të tjera, një mesazh i koduar duke përdorur një çelës privat quhet nënshkrim dixhital elektronik. Dërguesi transmeton mesazhin e pakriptuar në formën e tij origjinale së bashku me një nënshkrim dixhital. Marrësi përdor çelësin publik për të deshifruar grupin e karaktereve të mesazhit nga nënshkrimi dixhital dhe e krahason atë me grupin e karaktereve të mesazhit të pakriptuar. Nëse personazhet përputhen plotësisht, mund të themi se mesazhi i marrë nuk është modifikuar dhe i përket autorit të tij.

ANTI-VIRUSET Një virus kompjuterik është një program i vogël keqdashës që mund të krijojë në mënyrë të pavarur kopje të tij dhe t'i injektojë ato në programe (skedarë të ekzekutueshëm), dokumente, sektorë të nisjes së mediave të ruajtjes dhe të përhapet në kanalet e komunikimit. Varësisht nga mjedisi, llojet kryesore të viruseve kompjuterike janë: viruset softuerike (sulmojnë skedarët me ekstensionin .COM dhe .EXE) Boot viruset. Makroviruset. Viruset e rrjetit. Mediat e lëvizshme dhe sistemet e telekomunikacionit mund të jenë burime të infektimit me virus. Programet më efektive dhe më të njohura antivirus përfshijnë: Kaspersky Anti-Virus 7.0, AVAST, Norton AntiVirus dhe shumë të tjerë.

SITET E PËRDORUR informacii-v-komp-yuternyh-setyah.html informacii-v-komp-yuternyh-setyah.html html ht ml ht ml

Prezantim me temën: Metodat dhe mjetet moderne të mbrojtjes së informacionit

1 nga 22

Prezantimi me temë: Metodat dhe mjetet moderne të mbrojtjes së informacionit

Sllajdi nr

Përshkrimi i rrëshqitjes:

Sllajdi nr

Përshkrimi i rrëshqitjes:

Sllajdi nr

Përshkrimi i rrëshqitjes:

Siguria e informacionit siguron një garanci që qëllimet e mëposhtme janë arritur: konfidencialiteti i informacionit (pasuria e burimeve të informacionit, përfshirë informacionin, lidhur me faktin se ato nuk do të bëhen të aksesueshme dhe nuk do t'u zbulohen personave të paautorizuar); integriteti i informacionit dhe proceseve të lidhura me to (qëndrueshmëria e informacionit gjatë transmetimit ose ruajtjes së tij); disponueshmëria e informacionit kur është e nevojshme (një pronë e burimeve të informacionit, duke përfshirë informacionin, që përcakton mundësinë e marrjes dhe përdorimit të tyre me kërkesë të personave të autorizuar); kontabiliteti i të gjitha proceseve që lidhen me informacionin.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Sigurimi i sigurisë së informacionit përbëhet nga tre komponentë: Konfidencialiteti, Integriteti, Disponueshmëria. Pikat e aplikimit të procesit të sigurisë së informacionit në sistemin e informacionit janë: hardueri, softueri, komunikimet. Vetë procedurat (mekanizmat) e mbrojtjes ndahen në nivel mbrojtjeje fizike, mbrojtje të personelit dhe nivel organizativ.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Një kërcënim i sigurisë për një sistem kompjuterik është një incident i mundshëm (qoftë i qëllimshëm apo jo) që mund të ketë një ndikim të padëshirueshëm në vetë sistemin, si dhe në informacionin e ruajtur në të. Një analizë kërcënimi e kryer nga Shoqata Kombëtare e Sigurisë Kompjuterike në Shtetet e Bashkuara zbuloi statistikat e mëposhtme:

Sllajdi nr

Përshkrimi i rrëshqitjes:

Rrëshqitja nr

Përshkrimi i rrëshqitjes:

Sllajdi nr

Përshkrimi i rrëshqitjes:

organizimi i regjimit dhe sigurisë. organizimi i punës me punonjësit (përzgjedhja dhe vendosja e personelit, duke përfshirë njohjen me punonjësit, studimin e tyre, trajnimin në rregullat e punës me informacionin konfidencial, njohjen me gjobat për shkeljen e rregullave të sigurisë së informacionit, etj.) Organizimi i punës me dokumente dhe informacione të dokumentuara (zhvillimi, përdorimi, kontabiliteti, ekzekutimi, kthimi, ruajtja dhe shkatërrimi i dokumenteve dhe mediave të informacionit konfidencial) organizimi i përdorimit të mjeteve teknike të mbledhjes, përpunimit, grumbullimit dhe ruajtjes së informacionit konfidencial; organizimin e punës për të analizuar kërcënimet e brendshme dhe të jashtme ndaj informacionit konfidencial dhe zhvillimin e masave për të siguruar mbrojtjen e tij; organizimi i punës për të kryer monitorim sistematik të punës së personelit me informacion konfidencial, procedurën e regjistrimit, ruajtjes dhe shkatërrimit të dokumenteve dhe mediave teknike.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Mjetet teknike të sigurisë së informacionit Për të mbrojtur perimetrin e sistemit të informacionit krijohen: sistemet e sigurisë dhe të alarmit nga zjarri; sistemet dixhitale të video survejimit; sistemet e kontrollit dhe menaxhimit të aksesit (ACS). Mbrojtja e informacionit nga rrjedhja nga kanalet teknike të komunikimit sigurohet me mjetet dhe masat e mëposhtme: përdorimin e kabllove të mbrojtura dhe vendosjen e telave dhe kabllove në strukturat e mbrojtura; instalimi i filtrave me frekuencë të lartë në linjat e komunikimit; ndërtimi i dhomave të mbrojtura (“kapsula”); përdorimi i pajisjeve të mbrojtura; instalimi i sistemeve të zhurmës aktive; krijimi i zonave të kontrolluara.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Siguria e informacionit të harduerit Regjistra specialë për ruajtjen e detajeve të sigurisë: fjalëkalimet, kodet e identifikimit, klasifikimet ose nivelet e privatësisë; Aparatet për matjen e karakteristikave individuale të një personi (zëri, gjurmët e gishtërinjve) për qëllime identifikimi; Qarqet për ndërprerjen e transmetimit të informacionit në një linjë komunikimi me qëllim të kontrollit periodik të adresës së daljes së të dhënave. Pajisjet për enkriptimin e informacionit (metodat kriptografike). Sistemet e energjisë së pandërprerë: Furnizimet me energji të pandërprerë; Ngarko kopje rezervë; Gjeneratorët e tensionit.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Mjete softuerike për sigurinë e informacionit Mjete për mbrojtjen nga aksesi i paautorizuar (NSD): Mjetet e autorizimit; Kontrolli i detyrueshëm i aksesit; Kontroll selektiv i aksesit; Kontrolli i aksesit i bazuar në role; Logging (i quajtur edhe Auditim). Sistemet për analizën dhe modelimin e flukseve të informacionit (sistemet CASE). Sistemet e monitorimit të rrjetit: Sistemet e zbulimit dhe parandalimit të ndërhyrjeve (IDS/IPS). Sistemet e parandalimit të rrjedhjes së informacionit konfidencial (sistemet DLP). Analizuesit e protokollit. Produkte antivirus.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Softueri i sigurisë së informacionit Firewalls. Mjetet kriptografike: Enkriptimi; Nënshkrimi dixhital. Sistemet rezervë. Sistemet e vërtetimit: Fjalëkalimi; Çelësi i aksesit (fizik ose elektronik); Certifikata; Biometrike. Mjetet e analizës së sistemeve të sigurisë: Monitorimi i produktit të softuerit.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Detektorët ju lejojnë të zbuloni skedarë të infektuar me një nga disa viruse të njohur. Disa programe detektori kryejnë gjithashtu analiza heuristike të skedarëve dhe zonave të sistemit të disqeve, gjë që shpesh (por jo gjithmonë) u lejon atyre të zbulojnë viruse të rinj të panjohur për programin e detektorit. Filtrat janë programe rezidente që njoftojnë përdoruesin për të gjitha përpjekjet e çdo programi për të shkruar në një disk, aq më pak për ta formatuar atë, si dhe për veprime të tjera të dyshimta. Programet e doktorit ose fagët jo vetëm që gjejnë skedarë të infektuar me viruse, por edhe i "trajtojnë" ato, d.m.th. hiqni trupin e programit të virusit nga skedari, duke i kthyer skedarët në gjendjen e tyre origjinale. Auditorët mbajnë mend informacionin për gjendjen e skedarëve dhe zonave të sistemit të disqeve, dhe gjatë fillimeve të mëvonshme, ata e krahasojnë gjendjen e tyre me atë origjinale. Nëse zbulohet ndonjë mospërputhje, përdoruesi njoftohet. Mbrojtësit ose filtrat janë të vendosur në RAM-in e kompjuterit dhe kontrollojnë skedarët e lëshuar dhe disqet USB të futur për viruse. Programet e vaksinave ose imunizuesit modifikojnë programet dhe disqet në mënyrë të tillë që kjo të mos ndikojë në funksionimin e programeve, por virusi kundër të cilit kryhet vaksinimi i konsideron këto programe ose disqe tashmë të infektuara.

Sllajdi nr

Përshkrimi i rrëshqitjes:

Disavantazhet e programeve antivirus Asnjë nga teknologjitë ekzistuese antivirus nuk mund të sigurojë mbrojtje të plotë kundër viruseve. Programi antivirus merr një pjesë të burimeve kompjuterike të sistemit, duke ngarkuar procesorin qendror dhe hard diskun. Kjo mund të jetë veçanërisht e dukshme në kompjuterët e dobët. Programet antivirus mund të shohin një kërcënim aty ku nuk ka (pozitive false). Programet antivirus shkarkojnë përditësime nga Interneti, duke humbur kështu gjerësinë e brezit. Teknika të ndryshme të enkriptimit dhe paketimit të malware bëjnë që edhe viruset e njohura të mos zbulohen nga softueri antivirus. Zbulimi i këtyre viruseve "të maskuar" kërkon një motor të fuqishëm dekompresimi që mund të deshifrojë skedarët përpara se t'i skanojë. Megjithatë, shumë programe antivirus nuk e kanë këtë veçori dhe, si rezultat, shpesh është e pamundur të zbulohen viruset e koduar.

Përshkrimi i rrëshqitjes:

Sllajdi nr

Përshkrimi i rrëshqitjes:

3) Sipas algoritmit të funksionimit, Residence Viruset me këtë veti funksionojnë vazhdimisht ndërsa kompjuteri është i ndezur. Vetë-enkriptimi dhe polimorfizmi Viruset polimorfikë ndryshojnë kodin e tyre ose trupin e programit, duke e bërë të vështirë zbulimin e tyre. Algoritmi Stealth Viruset Stealth "fshihen" në RAM dhe një program antivirus nuk mund t'i zbulojë ato. Teknika jo standarde Metodat thelbësisht të reja për të ndikuar një virus në një kompjuter.

Përshkrimi i rrëshqitjes:

Një kalë trojan është një program që përmban një funksion shkatërrues që aktivizohet kur ndodh një kusht i caktuar shkaktues. Zakonisht programe të tilla maskohen si disa shërbime të dobishme. Llojet e veprimeve shkatërruese: Shkatërrimi i informacionit. (Zgjedhja specifike e objekteve dhe metodave të shkatërrimit varet vetëm nga imagjinata e autorit të një programi të tillë dhe nga aftësitë e sistemit operativ. Ky funksion është i zakonshëm për kuajt e Trojës dhe faqeshënuesit). Përgjimi dhe transmetimi i informacionit. (fjalëkalimet e shtypura në tastierë). Ndryshimi i synuar i programit. Krimbat janë viruse që përhapen nëpër rrjetet globale, duke prekur sisteme të tëra dhe jo programe individuale. Ky është lloji më i rrezikshëm i virusit, pasi në këtë rast objektet e sulmit janë sistemet e informacionit në shkallë kombëtare. Me ardhjen e globale Rrjetet e internetit Ky lloj i shkeljes së sigurisë përbën kërcënimin më të madh sepse... çdo kompjuter i lidhur me këtë rrjet mund të ndikohet në çdo kohë. Funksioni kryesor i viruseve të këtij lloji është të hakojnë sistemin e sulmuar, d.m.th. tejkalimi i mbrojtjes për të kompromentuar sigurinë dhe integritetin.

Sllajdi nr. 22

Përshkrimi i rrëshqitjes:

identifikimi është ta quash veten një person në sistem; vërtetimi është vendosja e korrespondencës së një personi me identifikuesin që ai emëroi; autorizim - sigurimi i këtij personi me mundësi në përputhje me të drejtat që i janë caktuar ose kontrollimi i disponueshmërisë së të drejtave kur përpiqet të kryejë ndonjë veprim