CIA školski program obuke. Alat za ispis podataka putem SMS-a

© REUTERS, Toru Hanai/File Photo

Vault 7: Objavljena zbirka CIA-inih alata za hakiranje

Priopćenje za javnost

Wikileaks je 7. ožujka 2017. počeo objavljivati novu seriju tajnih dokumenata američke Centralne obavještajne agencije. Ova zbirka dokumenata, koju je Wikileaks nazvao "Vault 7", najveća je serija povjerljivih dokumenata o CIA-i.

Prvi dio zbirke, "Year Zero", sadrži 8.761 datoteku iz izolirane, visoko sigurne mreže koja se nalazi u CIA-inom Cyber obavještajnom centru u Langleyu, Virginia. Ovo je nastavak onih curenja koja su objavljena u veljači i koja se tiču operacija CIA-e usmjerenih protiv francuskih političkih stranaka i kandidata uoči francuskih predsjedničkih izbora 2012. godine.

CIA je nedavno izgubila kontrolu nad većinom svog hakerskog arsenala, uključujući zlonamjerni softver, viruse, trojanske konje, 0day eksploatacije s oružjem, sustave za daljinsko praćenje zlonamjernog softvera i povezanu dokumentaciju. Ovo nevjerojatno curenje podataka, koje sadrži nekoliko stotina milijuna redaka koda, daje svom vlasniku cijeli hakerski arsenal CIA-e. Čini se da je arhiva neovlašteno distribuirana bivšim hakerima i izvođačima američke vlade, od kojih je jedan dao WikiLeaksu dio arhive.

Year Zero otkriva pravi opseg i smjer CIA-inog globalnog tajnog programa hakiranja, njezin arsenal zlonamjernog softvera i desetke 0-dnevnih napada koji su korišteni protiv širokog spektra američkih i europskih uređaja i proizvoda, uključujući iPhone Jabuka, Googleov Android, Microsoftov Windows pa čak i televizori Samsung, koji su se pretvorili u mikrofone za snimanje razgovora.

Od 2001. CIA uživa političku i proračunsku prednost nad američkom Agencijom za nacionalnu sigurnost. Postalo je poznato da CIA gradi ne samo svoju zloglasnu flotu bespilotnih letjelica, već i tajnu silu s globalnim dosegom potpuno drugačije vrste: vlastitu veliku vojsku hakera. CIA-in odjel za hakiranje oslobodio je agenciju potrebe da o svojim često kontroverznim operacijama izvještava NSA (njegov glavni birokratski rival) kako bi iskoristila hakerske mogućnosti NSA-e.

Do kraja 2016., hakerski odjel CIA-e, formalno dio Cyber Intelligence Centera agencije, imao je više od 5000 registriranih korisnika i uspio je stvoriti više od tisuću hakerskih sustava, trojanskih konja, virusa i drugog zlonamjernog softvera s oružjem. Opseg operacija ovog odjela CIA-e bio je toliko velik da je do 2016. ukupna veličina njegovog zlonamjernog softvera premašila veličinu koda koji pokreće Facebook. Tako je CIA stvorila vlastitu “NSA” koja nije odgovarala praktički nikome, a agencija nije bila dužna javno odgovoriti na pitanje kako može opravdati enormne troškove održavanja takve konkurentske strukture.

U priopćenju poslanom WikiLeaksu, izvor piše o temama koje hitno treba iznijeti u javnu raspravu, uključujući pitanje prelaze li hakerske sposobnosti CIA-e ovlasti koje su joj dodijeljene, kao i problem javne kontrole nad agencija. Izvor želi pokrenuti javnu raspravu o sigurnosti, stvaranju, korištenju, proliferaciji i demokratskoj kontroli cyber oružja.

Ako agencija izgubi kontrolu nad određenim cyber oružjem, ono će se proširiti svijetom u roku od nekoliko sekundi i mogu ga koristiti protivničke države, cyber mafija, pa čak i hakeri tinejdžeri.

Urednik WikiLeaksa Julian Assange rekao je: “Postoji veliki rizik širenja u razvoju cyber oružja. Nekontrolirana proliferacija takvog "oružja", koja je rezultat nemogućnosti obuzdavanja i njihove visoke Tržišna vrijednost, može se usporediti s međunarodnom trgovinom oružjem. Međutim, značaj Nulte godine daleko nadilazi izbor između kibernetičkog rata i kibernetičkog mira. Ova curenja su od iznimne važnosti s političkog, pravnog i stručnog gledišta.”

Wikileaks je pomno analizirao Year Zero i objavio značajan dio CIA-ine dokumentacije, istovremeno sprječavajući širenje "vojnog" kibernetičkog oružja sve dok se nije postigao konsenzus o tehničkoj i političkoj prirodi CIA-inog programa i metodologiji kako bi takvo "oružje" trebalo biti analizirati, zbrinuti i objaviti.

Kontekst

Ruski hakeri pomažu Trumpu

Haaretz 25.07.2016Wikileaks je također odlučio redigirati i anonimizirati identifikacijske podatke u Nultoj godini za detaljna analiza. Među podacima koji su zacrnjeni bili su podaci o desecima tisuća napadača i napadnutih sustava u Latinskoj Americi, Europi i Sjedinjenim Državama. Iako smo svjesni da rezultati bilo kojeg pristupa nisu savršeni, ostajemo predani našem modelu objavljivanja i napominjemo da broj stranica objavljenih u prvom dijelu Vault 7 (Year Zero) već premašuje ukupan broj stranica NSA dokumenata procurio u Wikileaks Edward Snowden i objavio u prve tri godine .

Analiza

CIA malware napada iPhone, Android i SmartTV

CIA-ine hakerske programe i alate kreirala je takozvana Engineering Development Group (EDG), koja djeluje u sklopu Cyber Intelligence Centera, podređenog Upravi za digitalne inovacije (DDI). DDI je jedna od pet glavnih uprava moderne CIA-e.

EDG je odgovoran za razvoj, testiranje i operativnu podršku svih backdoor-a, exploita, trojanskih konja, virusa i drugih oblika zlonamjernog softvera koje koristi CIA u svojim tajnim operacijama diljem svijeta.

Sve veća sofisticiranost tehnologija nadzora priziva slike 1984. Georgea Orwella, ali "uplakani anđeo" koji je razvio Embedded Devices Branch (EDB) inficira SmartTV-e, pretvarajući ih u skrivene mikrofone, njihova je najupečatljivija implementacija.

Napad na Samsung pametne televizore izveden je u suradnji s britanskom MI5/BTSS. Nakon što zarazi televizor, "Weeping Angel" ga stavlja u stanje prividnog isključenja tako da njegov vlasnik misli da je isključen, a televizor je zapravo uključen. U ovom načinu rada televizor djeluje kao prislušni uređaj, snimajući razgovore u sobi i šaljući ih putem interneta na tajni CIA-in server.

U listopadu 2014. CIA je pokušavala pronaći načine za zarazu malware sustavi upravljanja za moderne automobile i kamione. Svrha uspostave takve kontrole još nije jasna, no to bi moglo omogućiti CIA-i da počini ubojstva koja se ne mogu riješiti.

Odjel Mobilni uredaji(Mobile Devices Branch, MDB) razvio je brojne programe za hakiranje i kontrolu popularnih pametnih telefona, omogućavajući pristup geolokacijskim podacima, audio i SMS porukama korisnika, kao i tajno aktiviranje njihove kamere i mikrofona.

Iako udio iPhonea na globalnom tržištu pametnih telefona nije tako velik (14,5%), specijalizirana jedinica u MDB-u stvara zlonamjerni softver koji može zaraziti, nadzirati i ukrasti podatke s iPhonea i drugih Appleovih proizvoda koji koriste iOS, poput iPada.

CIA-in arsenal uključuje mnoge "ranjivosti nultog dana" koje je razvila CIA, posuđena od Vladinog komunikacijskog centra, NSA-e i FBI-a ili nabavljena od razvijača cyber oružja kao što je Baitshop. Tolika pažnja prema iOS sustavu može se objasniti popularnošću iPhonea među pripadnicima društvene, političke, diplomatske i poslovne elite.

Postoji još jedan odjel specijaliziran za Googleov Android OS, koji je instaliran u većini pametnih telefona svjetskih proizvođača, uključujući Samsung, HTC i Sony. Prošle godine u svijetu je prodano 1,15 milijardi Android pametnih telefona. Dokumenti Nulte godine pokazuju da je 2016. CIA već imala 24 "militarizirana" 0day exploita, koja je razvila samostalno ili nabavila od Vladinog komunikacijskog centra, NSA-e ili od izvođača.

Ove tehnologije omogućuju zaobilaženje zaštite popularnih "sigurnih" instant messengera kao što su Telegram, WhatsApp, Signal, Wiebo, Confide i Cloackman na razini sustava, hakiranje pametnih telefona i krađu audio i tekstualnih poruka čak i prije nego što su šifrirane.

CIA malware napada Windows, OSx, Linux, routere

CIA također ulaže velike napore da zarazi i kontrolira sustave korisnika Microsoft Windowsa svojim zlonamjernim softverom. Među alatima potrebnim za to su brojni lokalni i udaljeni “militarizirani” 0day exploiti, virusi poput Hammer Drill koji inficiraju podatke pohranjene na CD/DVD-ima, virusi za USB pogone, programi za maskiranje podataka u slikovnim datotekama i skrivenim područjima tvrdih diskova ( Brutal Kenguru) i osigurati daljnju infekciju.

Velik dio ovog posla obavlja Automated Implant Branch (AIB), koji je razvio nekoliko automatiziranih sustava za zarazu i kontrolu napada, kao što su Assassin i Medusa.

Napade na internetsku infrastrukturu i web poslužitelje provodi Network Devices Branch (NDB).

CIA je razvila automatizirane sustave s više platformi za zarazu i preuzimanje kontrole nad Windowsima, Mac OS X-om, Solarisom, Linuxom i tako dalje, kao što su HIVE i s njim povezani Cutthroat i Swindle, koji su opisani u nastavku.

"Akumulirane" CIA-ine ranjivosti ("zero-day vulnerabilities")

Nakon otkrića Edwarda Snowdena o NSA-i, američka tehnološka industrija natjerala je Obaminu administraciju da obeća da će promptno prijaviti sve značajne ranjivosti, exploite, bugove i zero-day ranjivosti otkrivene dobavljačima kao što su Apple, Google i Microsoft.

Ozbiljne ranjivosti koje nisu prijavljene proizvođačima izlažu golemom broju građana i objekata ključna infrastruktura rizik da postanu žrtve stranih obavještajnih službi ili kibernetičkih kriminalaca koji sami otkriju te ranjivosti ili za njih čuju od drugih. Ako CIA može pronaći te ranjivosti, mogu i drugi.

Vulnerabilities Equities Process, koji je uvela administracija američkog predsjednika Baracka Obame, rezultat je snažne kampanje lobiranja američkih tehnoloških tvrtki, koje riskiraju gubitak svog udjela na globalnom tržištu zbog stvarnih i percipiranih ranjivosti. Vlada je obećala da će odmah prijaviti sve ranjivosti koje otkrije nakon 2010.

Dokumenti Nulte godine pokazuju da je CIA prekršila obećanje Obamine administracije. Mnoge ranjivosti u arsenalu CIA-e su raširene i mogle su ih otkriti obavještajne agencije drugih zemalja ili kibernetički kriminalci.

Na primjer, jedan od zlonamjernih programa CIA-e o kojima se raspravljalo u Year Zero sposoban je infiltrirati se, zaraziti i kontrolirati Android telefone i iPhone softver koji pokreće ili je vodio predsjedničke Twitter račune. CIA napada te sustave zbog (zero-day) ranjivosti koje CIA nije otkrila proizvođačima. Ali ako CIA može hakirati ove telefone, može i onaj tko nekako otkrije ovu ranjivost. Sve dok CIA skriva te ranjivosti od Applea i Googlea, koji proizvode pametne telefone, one se ne mogu popraviti, a ti se pametni telefoni mogu i dalje hakirati.

Ovi rizici utječu na širu javnost, uključujući članove američke administracije, Kongresa, čelnike vodećih korporacija, administratore sustava, sigurnosne stručnjake i inženjere. Skrivajući ranjivosti od dobavljača kao što su Apple i Google, CIA osigurava da može hakirati bilo koga, a pritom sve izlaže riziku od hakiranja.

Programi kibernetičkog ratovanja predstavljaju ozbiljan rizik od širenja kibernetičkog oružja

Cyber oružje ne može se učinkovito kontrolirati.

Dok se širenje nuklearnog oružja može obuzdati ogromnim troškovima i opsežnom infrastrukturom, kibernetičko oružje, nakon što se stvori, izuzetno je teško kontrolirati.

Cyber oružje je samo računalni programi koji se može ukrasti. Budući da se u potpunosti sastoje od podataka, mogu se kopirati bez ikakvog napora.

Očuvanje takvog "oružja" posebno je teško jer ljudi koji ga razvijaju i koriste imaju sve potrebne vještine da ga kopiraju bez ostavljanja traga - ponekad koristeći isto "cyber oružje" protiv organizacija koje ga isporučuju. Visoka cijena takvih programa snažan je poticaj za vladine hakere i konzultante, budući da postoji čitavo globalno "tržište ranjivosti" na kojem se kopije takvog cyber oružja mogu platiti od nekoliko stotina dolara do nekoliko milijuna. Izvođači i tvrtke koje dobiju takvo oružje ponekad ga koriste za vlastite potrebe, stječući prednost nad konkurencijom u prodaji usluga “hakiranja”.

Tijekom protekle tri godine američki obavještajni sektor, sastavljen od vladinih agencija poput CIA-e i NSA-e i njihovih suradnika poput Booza Allana Hamiltona, bio je žrtva neviđenog broja curenja informacija u koje su uključeni njihovi zaposlenici.

Nekoliko članova obavještajne zajednice, čija imena još nisu otkrivena, već je uhićeno ili suočeni s kaznenim progonom.

Najznačajniji slučaj bila je osuda Harolda T. Martina, koji je proglašen krivim po 20 točaka optužnice u vezi s otkrivanjem ograničenih informacija. Ministarstvo pravosuđa priopćilo je da je uspjelo presresti 50 gigabajta informacija od Harolda Martina kojima je imao pristup dok je radio na povjerljivim programima NSA-e i CIA-e, uključujući izvorni kod za razne alate za hakiranje.

Jednom kada jedno “cyber oružje” izmakne kontroli, može se proširiti svijetom u roku od nekoliko sekundi, a mogu ga koristiti druge države, cyber mafija, pa čak i tinejdžerski hakeri.

Američki konzulat u Frankfurtu je tajna hakerska baza CIA-e

Osim svojih aktivnosti u Langleyu u Virginiji, CIA također koristi američki konzulat u Frankfurtu na Majni kao tajnu bazu za hakere koji ciljaju Europu, Bliski istok i Afriku.

Hakeri CIA-e koji djeluju iz frankfurtskog konzulata (Cyber Intelligence Center of Europe ili CCIE) dobivaju diplomatske ("crne") putovnice i imaju pokriće američkog State Departmenta. Sudeći prema tekstu uputa za nove hakere, postupci njemačkih protuobavještajaca mogu se činiti beznačajnima: “Znajući svoje pokriće napamet, brzo prolazite njemačku carinu, a jedino što oni rade je da vam udare pečat u putovnicu.”

Vaša legenda (za vrijeme trajanja ovog putovanja)

Pitanje: Koja je vaša svrha ovdje?

Odgovor: Sudjelujem u tehničkim konzultacijama za konzulat.

U dvije prethodne objave WikiLeaks nudi više Detaljan opis metode koje koristi CIA tijekom carinske kontrole i preispitivanja.

Jednom kada stignu u Frankfurt, hakeri CIA-e mogu putovati bez dodatnih graničnih provjera u 25 europskih zemalja koje čine schengensku zonu, koja je ukinula kontrole putovnica i imigracije na zajedničkim granicama - uključujući Francusku, Italiju i Švicarsku.

Neke tehnike elektroničkog napada koje koristi CIA dizajnirane su za rad u bliskim okruženjima. Ove metode napada mogu prodrijeti u mreže otporne na neovlašteno korištenje koje nisu povezane s internetom, poput policijskih baza podataka kaznenih dosjea i dosjea o uhićenjima. U tim slučajevima, časnik ili agent CIA-e, ili časnik savezničke obavještajne službe NATO-a koji djeluje u skladu s uputama, fizički ulazi u računalni sustav od interesa na radnom mjestu. Napadač nosi USB disk koji sadrži maliciozni program razvijen za tu svrhu na zahtjev CIA-e, koji se ubacuje u računalo koje ga zanima. Napadač zatim zarazi i odmah preuzme podatke na prijenosni medij. Na primjer, sustav Fine Dining koji koristi Središnja obavještajna agencija omogućuje CIA-inim agentima korištenje 24 aplikacije koje služe kao maska za ometanje prisutnih svjedoka. Ovim se svjedocima čini da agent pokreće videoprogram (npr. VLC), prikazuje slajdove (Prezi), igra računalnu igru (Breakout2, 2048) ili čak pokreće antivirusni program (Kaspersky, McAfee, Sophos). Ali dok je aplikacija koja "ometa" prikazana na ekranu, računalni sustav se automatski inficira, pregledava i izvlači informacije.

Kako je CIA dramatično povećala opasnost od širenja cyber oružja

Kako bi postigla svoje ciljeve, koji su zasigurno među najnevjerojatnijima u sjećanju, CIA je organizirala svoj tajni režim na takav način da je, ukupno gledano, u smislu tržišne vrijednosti projekta Vault 7, zlonamjeran softver, koje Agencija koristi kao alat za postizanje ovih ciljeva (ugniježđeni programi + zero-day ranjivosti), prislušne postaje (LP), kao i sustave zapovijedanja i kontrole (C2) - CIA nema nikakve posebne pravne mehanizme (pravne osnove).

Odluka CIA-e da ne klasificira svoj cyber arsenal sugerira da je koncepte razvijene za vojnu upotrebu teško implementirati na bojnim poljima cyber ratovanja.

Kako bi napala svoje mete, CIA-i obično trebaju ugrađeni kodovi za komunikaciju sa svojim kontrolnim programima preko Interneta. Kad bi svi programi koje koristi CIA - ugrađeni kodovi, C2 i poruke za presretanje - bili klasificirani, tada bi zaposlenici CIA-e mogli biti kazneno gonjeni ili otpušteni zbog kršenja pravila koja zabranjuju objavljivanje povjerljivih informacija na internetu. Stoga je CIA tajno odlučila ne klasificirati većinu svojih programa koji se koriste za kibernetičku špijunažu/kibernetičko ratovanje. Vlada SAD-a ne može ih zaštititi autorskim pravima zbog ograničenja prema Ustavu SAD-a. To znači da će kreatori kibernetičkog oružja i računalni hakeri, dobivši pristup tom “oružju”, moći slobodno “piratirati”, ilegalno ih kopirati. Kako bi zaštitila svoj tajni zlonamjerni softver, CIA je prethodno morala pribjeći prikrivanju podataka.

Konvencionalno oružje kao što su projektili mogu se lansirati da bi se pogodilo neprijatelja (to jest, lansirati na nebranjeni teritorij). Blizina cilja ili kontakt s njim stvara uvjete za detonaciju i eksploziju streljiva, uključujući i tajni dio. Shodno tome, vojska ne krši zahtjeve tajnosti ispaljivanjem streljiva koje sadrži povjerljive dijelove. Streljivo će najvjerojatnije eksplodirati. Ako nije, onda će se to dogoditi bez krivnje strijelca i protiv njegove volje.

Tijekom prošlog desetljeća, kibernetički napadi koje su provodile Sjedinjene Države prikrivani su vojnim žargonom kako bi se dobio pristup financijskim tokovima Ministarstva obrane. Na primjer, "ubrizgavanje zlonamjernog softvera" (komercijalni žargon) ili "podmetanje softvera" (NSA žargon) nazivaju se "udarima" - kao da pucate iz pištolja ili lansirate projektil. Međutim, takva je analogija vrlo dvojbena.

Za razliku od metaka, bombi ili projektila, većina CIA-inog zlonamjernog softvera dizajnirana je da "živi" danima ili čak godinama nakon što postigne svoj "cilj". Zlonamjerni softver CIA-e ne "eksplodira" nakon što pogodi svoju metu, već je neprestano inficira. Da bi se uređaj zarazio, potrebno je u uređaj ubaciti nekoliko kopija malwarea kako bi u potpunosti fizički ovisio o malwareu. Kako bi zlonamjerni softver izvukao podatke i proslijedio ih CIA-i ili ostao čekati daljnje upute, mora komunicirati sa sustavima za naredbu i kontrolu koji se nalaze na CIA-inim poslužiteljima povezanim s internetom. Ali tajne informacije obično se ne smiju pohranjivati na takvim poslužiteljima, tako da CIA ne klasificira sustave zapovijedanja i kontrole.

Uspješan "napad" na računalni sustav od interesa manje je poput gađanja oružanim sustavima, a više poput niza složenih manevara sredstvima u pokušaju raider takeover ili diskretno širenje glasina kako bi se stekla kontrola nad upravom organizacije. Ako ima ikakvih usporedbi s vojnom akcijom, pogađanje mete možda je slično izvođenju niza vojnih manevara u blizini te mete—uključujući nadzor, infiltraciju, okupaciju i iskorištavanje.

Izbjegavanje pregleda i zaobilaženje antivirusnih programa

Brojni propisi koje je razvila CIA ocrtavaju obrasce zaraze zlonamjernim softverom koji mogu pomoći forenzičkim stručnjacima, kao i stručnjacima iz Applea, Microsofta, Googlea, Samsunga, Nokie, Blackberryja, Siemensa i antivirusnih softverskih tvrtki, u opisivanju i zaštiti od hakerskih napada.

U uputama o metodama provođenja posebnih događaja (Tradecraft DO"s i DON"Ts), CIA daje pravila za pisanje zlonamjernih programa koji omogućuju da se ne ostavljaju identifikacijski znakovi koji daju razloga govoriti o umiješanosti „CIA-e, vlada SAD-a ili njezini svjesno djelujući partneri" u provođenju "forenzičkog forenzičkog ispitivanja". Slični klasificirani propisi propisani su za aktivnosti kao što su korištenje enkripcije za skrivanje tragova CIA-inog hakera i distribucija zlonamjernog softvera, opis ciljeva napada i izvučenih podataka, kao i rad s korisnim opterećenjem i prisutnost na sustavima meta na dulje razdoblje.

Hakeri CIA-e razvili su i izveli uspješne napade koji zaobilaze većinu najpoznatijih antivirusnih programa. Oni su dokumentirani u datotekama AV porazi, Proizvodi za osobnu sigurnost, Otkrivanje i uništavanje PSP-ova i PSP/Debugger/RE Avoidance. Na primjer, antivirusni program Comodo nadvladan je uvođenjem CIA-inog zlonamjernog softvera u koš za smeće u sustavu Windows - jer Comodo 6.x ima ranjivost (Gaping Hole of DOOM).

Hakeri CIA-e raspravljali su o tome koju su pogrešku napravili hakeri NSA Equation Group te kako su tvorci CIA-inog malwarea mogli izbjeći slične pogreške.

Primjeri

Sustav upravljanja CIA-inog Odjela za inženjerski razvoj (EDG) sadrži otprilike 500 različitih projekata (od kojih je samo nekoliko označeno kao "Nulta godina"), svaki sa svojim podprojektima, hakerskim programima i alatima.

Većina tih projekata odnosi se na alate koji se koriste za hakiranje, infekciju ("injekciju"), kontrolu i ekstrakciju.

Druga linija razvoja usmjerena je na razvoj i rad sustava za prisluškivanje (LP) i sustava zapovijedanja i kontrole (C2) koji se koriste za uspostavljanje komunikacija i nadzornih implantata; posebni projekti koriste se za napad na određenu opremu od usmjerivača do pametnih televizora.

Neki primjeri takvih projekata navedeni su u nastavku. S puni popis Projekte koje WikiLeaks opisuje u “Year Zero” možete pronaći u sadržaju.

UMBRAGE

CIA-ine pokvarene tehnike hakiranja predstavljaju problem za agenciju. Svaka tehnika koju stvara stvara svojevrsni otisak prsta koji forenzički istražitelji mogu koristiti za identifikaciju jednog izvora za razne napade.

To je analogno pronalaženju tragova istog posebnog noža na tijelu različitih nepovezanih žrtava. Jedinstvena metoda ranjavanja stvara sumnju da je isti ubojica umiješan u ubojstva. Nakon što se riješi jedno od ubojstava u nizu, vjerojatno će se riješiti i ostala ubojstva.

CIA-in odjel za udaljene uređaje, UMBRAGE, prikuplja i pohranjuje impresivnu biblioteku tehnika napada "ukradenih" iz hakerske opreme proizvedene u drugim zemljama, uključujući Rusku Federaciju.

Uz pomoć UMBRAGE i srodnih projekata, CIA može ne samo povećati ukupan broj tipova napada, već i ukloniti trag, ostavljajući “otiske” onih skupina čija je oprema ukradena.

Komponente UMBRAGE uključuju keyloggere, prikupljanje lozinki, informacije web kamere, raščlanjene podatke, dugotrajnu pohranu, davanje privilegija, osiguravanje skrivenosti, izbjegavanje antivirusnih programa (PSP) i tehnike nadzora.

Otmjena večera

Fine Dining ima standardni upitnik, odnosno jelovnik koji popunjavaju operativci CIA-e. Upitnik koristi Zavod tehnička podrška agencija (OSB) kako bi se zahtjevi operativaca pretočili u tehnički zahtjevi za hakerske napade (obično "uklanjanjem" informacija iz računalnih sustava) potrebne za određene operacije. Upitnik omogućuje OSB-u da odredi kako konfigurirati postojeće alate za operaciju i prenijeti te informacije osoblju odgovornom za konfiguriranje CIA-inog softvera za hakiranje. OSB funkcionira kao poveznica između operativaca CIA-e i odgovarajućeg tehničkog osoblja za podršku.

Popis mogućih meta u zbirci uključuje "Zaposlenik" ("Asset"), "Svyaznoy" ("Liason Asset"), "Administrator sustava", "Operacije na stranim informacijama" ("Foreign Information Operations"), "Strane obavještajne službe Agencije” i “Strani državni subjekti”. Vrijedno je istaknuti nedostatak bilo kakvih informacija o ekstremistima ili međunarodnim kriminalcima. “Operativni časnik” bi također trebao razjasniti karakteristike mete, na primjer, vrstu korištenog računala informacijski sistem, internetska veza, instalirani antivirusni uslužni programi (PSP), kao i popis vrsta datoteka koje treba zaplijeniti, npr. Uredski dokumenti, audio, video, slikovne ili prilagođene vrste datoteka. "Izbornik" također zahtijeva informacije o tome je li moguć ponovni pristup meti i koliko dugo se može održavati pristup računalu prije nego što se otkrije. Ove informacije koristi softver JQJIMPROVISE (vidi dolje) za konfiguriranje niza CIA-inih hakerskih programa koji odgovaraju specifičnim potrebama operacije.

Improviziraj (JQJIMPROVISE)

Improvise je skup alata za konfiguraciju, naknadnu obradu, podešavanje korisnog opterećenja i odabir vektora izvršenja za alate za istraživanje/vađenje koji podržavaju sve glavne operativne sustave kao što su Windows (Bartender), MacOS (JukeBox) ") i Linux (DanceFloor, "plesni podij "). Njegovi uslužni programi za konfiguraciju, poput Margarite, omogućuju NOC-u (Centru za mrežne operacije) da personalizira alate na temelju zahtjeva Fine Dining upitnika.

HIVE je višeplatformski paket CIA-inog softvera za hakiranje i povezanog softvera za kontrolu. Projekt osigurava prilagodljive implantate za Windows, Solaris, MikroTik (koji se koriste u internetskim usmjerivačima), kao i tehničku osnovu za Linux platforme i Listening Post (LP) / Command and Control (C2) sustave za komunikaciju s tim implantatima.

Implantati su konfigurirani za komunikaciju pomoću HTTPS-a s poslužiteljem sigurnosne domene; Svaka operacija s ovim implantatima ima zasebnu zaštitnu domenu, a tehnička baza može izdržati bilo koji broj zaštitnih domena.

Svaka domena vodi do IP adrese komercijalnog VPS (Virtual Private Server) pružatelja usluga. Javni poslužitelj šalje sav dolazni promet preko VPN-a na poslužitelj "Blot", koji kontrolira stvarne zahtjeve klijenata za povezivanjem. Ovo je postupak za dodatnu SSL autentifikaciju klijenta: ako pošalje važeći certifikat klijenta (a to mogu samo implantati), komunikacija se prosljeđuje poslužitelju alata Honeycomb, koji komunicira s implantatom; Ako valjani certifikat nije dostavljen (to se događa ako netko slučajno pokuša otvoriti stranicu sa sigurnosnom domenom), tada se promet usmjerava na sigurnosni poslužitelj koji šalje na nesumnjivu stranicu.

Honeycomb toolserver prima zaplijenjene informacije od implantata; operater također može naložiti implantatu da izvrši rad na ciljnom računalu, stoga alatni poslužitelj funkcionira kao C2 (Command and Control System) poslužitelj za implantat.

Sličnu funkcionalnost (iako ograničenu na Windows) nudi projekt RickBobby. Pogledajte tajne upute za korisnike i programere za HIVE.

Pitanja

Zašto sada?

U veljači je Trumpova administracija izdala izvršnu naredbu kojom se traži da se izvješće o "Cyber ratovanju" dovrši u roku od 30 dana.

Iako je izvješće kasnilo i povećalo važnost objave, nije utjecalo na određivanje datuma objave materijala.

Liječenje

Imena, adrese E-mail a vanjske IP adrese su promijenjene na objavljenim stranicama (ukupno 70.875 promjena) prije završetka analize.

1. Ostale izmjene i dopune: uređeni su neki podaci koji nisu vezani uz zaposlenike, izvođače, ciljeve i druge veze s agencijom; primjerice, radilo se o autorima dokumentacije za druge javne projekte uključene u agenciju.

2. Osobnost vs. Ljudsko: Ispravljena imena zamijenjena su korisničkim ID-ovima (brojevima) kako bi se čitateljima omogućilo povezivanje velikih količina stranica s jednim autorom. S obzirom na primijenjeni postupak ispravljanja, jedna osoba može biti predstavljena s više od jednog identifikatora, ali identifikator ne može odgovarati više od jedne osobe.

3. Arhivirane prijave (zip, tar.gz,…) zamijenjen PDF-om, koji navodi sve nazive datoteka u arhivi. Nakon što se sadržaj arhive provjeri, može biti dostupan; Do tog vremena arhiva će se uređivati.

4. Prijave s drugim dvorazinskim sadržajem zamijenjen heksadecimalnim ispisom sadržaja kako bi se spriječilo slučajno aktiviranje ruta koje bi mogle biti zaražene CIA-inim hakerskim programima. Nakon što se sadržaj provjeri, može postati dostupan; Do tada će se sadržaj uređivati.

5. Deseci tisuća poveznica na adrese koje se mogu usmjeravati(uključujući više od 22 tisuće u Sjedinjenim Državama), odgovarajući moguće ciljeve, skriveni CIA-ini poslužitelji za prisluškivanje, posrednički i testni sustavi uređeni su za daljnju ekskluzivnu istragu.

6. Dvorazinske datoteke nejavnog podrijetla dostupni su samo kao dumpovi kako bi se spriječilo slučajno aktiviranje datoteka zaraženih CIA-inim hakerskim programima.

Organizacijska struktura

Organizacijska struktura odgovara materijalu koji je WikiLeaks dosad objavio.

Budući da organizacijska struktura CIA-e ispod razine uprave nije javno dostupna, položaj EDG-a i njegovih odjela unutar strukture agencije rekonstruira se na temelju informacija sadržanih u dokumentima koji su do danas objavljeni. Ovo može poslužiti kao grubi pregled unutarnja organizacija; Imajte na umu da rekonstruirana organizacijska struktura nije dovršena i da se često događaju interne reorganizacije.

Wiki stranice

"Year Zero" sadrži 7.818 web stranica iz internog grupnog razvoja. Softver koji se koristi u tu svrhu zove se Confluence i vlasništvo je Atlassiana. Web stranice u ovom sustavu (poput Wikipedije) imaju povijest verzija, koja pruža zanimljiv pogled na evoluciju dokumenta tijekom vremena; 7818 dokumenata uključuje povijest ovih stranica s 1136 najnovijih verzija.

Redoslijed imenovanih stranica na svakoj razini određen je datumom (prva prva). Sadržaj stranice nedostaje ako ga je izvorno dinamički generirao softver Confluence (kao što je naznačeno na rekonstruiranoj stranici).

Koje je vremensko razdoblje pokriveno?

Od 2013. do 2016. godine. Redoslijed sortiranja stranica unutar svake razine određuje se pomoću datuma (prva je najudaljenija).

WikiLeaks je dobio CIA-in datum kreiranja/zadnjeg ažuriranja svake stranice, ali tehnički razlozi ove informacije još nisu prikazane. Obično se datum može zaključiti ili približno odrediti iz sadržaja i redoslijeda stranica. Ako vam je iznimno važno znati točno vrijeme/datum, obratite se WikiLeaksu.

Što je Vault 7?

Vault 7 velika je zbirka CIA-inog materijala do kojeg je došao WikiLeaks.

Kada su primljeni pojedinačni dijelovi Trezora 7?

Prvi dio je zaprimljen nedavno i pokriva cijelu 2016. godinu. Pojedinosti o ostalim dijelovima bit će dostupne do objave.

Je li svaki dio Trezora 7 dobiven iz zasebnog izvora?

Pojedinosti o ostalim dijelovima bit će dostupne do objave.

Koliki je ukupni volumen Trezora 7?

Ova je serija najopsežnija publikacija o obavještajnoj agenciji ikada.

Kako je WikiLeaks došao do svakog dijela Vaulta 7?

Izvori preferiraju da WikiLeaks ne otkriva informacije koje bi mogle pomoći u njihovu identificiranju.

Je li WikiLeaks zabrinut da će CIA poduzeti mjere protiv svojih zaposlenika kako bi zaustavila objavljivanje ove serije?

Ne. To će biti krajnje kontraproduktivno.

Je li WikiLeaks već prikupio sve najbolje priče?

Ne. WikiLeaks je namjerno podcijenio značaj stotina priča visokog profila, potaknuvši druge ljude da ih pronađu i tako postavio ljestvicu stručnjaka za sljedeće objave u seriji. Evo ih. Pogledaj. Čitatelji koji pokažu vrhunsko novinarstvo mogu dobiti rani pristup budućim dijelovima.

Hoće li me drugi novinari pobijediti u pronalaženju najboljih priča?

Malo vjerojatno. Ima mnogo više priča nego što ima novinara i akademika da o njima napišu.

Materijali InoSMI sadrže ocjene isključivo stranih medija i ne odražavaju stajalište redakcije InoSMI.

Središnji obavještajna agencija , CIA(Engleski) Središnja obavještajna agencija, CIA) - agencija Savezne vlade SAD-a čija je primarna funkcija prikupljanje i analiza informacija o aktivnostima strane organizacije i građani. Glavni organ američke vanjske obavještajne i protuobavještajne službe. Djelovanje CIA-e povezano je s mogućnošću njezina službenog nepriznavanja.

Sjedište CIA-e, pod nazivom Langley, nalazi se u blizini McLeana, okrug Fairfax, Virginia, koji se nalazi u blizini Washingtona.

CIA je dio Obavještajne zajednice Sjedinjenih Država, koju vodi direktor Nacionalne obavještajne službe.

Funkcije

Odgovornosti ravnatelja CIA-e uključuju:

- Prikupljanje obavještajnih informacija putem ljudskih mreža i drugih prikladnih sredstava. Međutim, ravnatelj CIA-e nema policijske ovlasti, ovlasti za provedbu zakona ili sudske pozive, i ne obavlja unutarnje sigurnosne funkcije;

- Usporediti i ocijeniti primljene obavještajne podatke vezane uz nacionalnu sigurnost i dostaviti obavještajne podatke odgovarajućim tijelima;

- Opće usmjeravanje i koordinacija prikupljanja nacionalnih obavještajnih podataka izvan Sjedinjenih Država putem obavještajnih izvora obavještajne zajednice ovlaštenih za prikupljanje informacija, u koordinaciji s drugim odjelima, agencijama i instrumentima Vlade Sjedinjenih Država. Pritom je potrebno osigurati najviše učinkovitu upotrebu resurse, kao i uzimanje u obzir potencijalnih prijetnji svim osobama uključenim u prikupljanje obavještajnih podataka;

- Obavlja druge slične funkcije i odgovornosti u vezi s obavještajnim aktivnostima nacionalne sigurnosti prema uputama predsjednika ili ravnatelja Nacionalne obavještajne službe.

Za razliku od sličnih struktura u mnogim drugim zemljama, CIA je službeno civilna organizacija. S tim u vezi, agenti ove organizacije nemaju vojne činove, a prikupljanje obavještajnih podataka provode zaposlenici koji su prošli taktičku obuku.

Operativno-taktički najspremnija je postrojba – Odjel Posebni događaji(orig. - Sektor za posebne djelatnosti). Sastoji se uglavnom od iskusnih veterana specijalnih snaga američkih oružanih snaga kao što su Delta Force, Navy SEAL itd.

Struktura

Uprava i direkcije

Struktura CIA-e od svibnja 2009. izgledala je ovako:

- Uprava za obavještajne poslove obrađuje i analizira primljene obavještajne podatke. Na čelu je direktor Obavještajne službe.

- Nacionalna tajna služba (bivša Direkcija za operacije) rješava probleme vezane uz prikupljanje podataka od strane ljudskih obavještajnih službi, organizira i provodi tajne operacije. Šef je ravnatelj nacionalne tajne službe.

- Uprava za znanost i tehniku provodi istraživanje i razvoj tehnička sredstva prikupljanje informacija.

- Ravnateljstvo za opskrbu. voditelj – direktor nabave.

- Centar za obavještajne studije održava i proučava povijesne materijale CIA-e. Voditelj – ravnatelj Centra za obavještajne studije.

- Ured glavnog savjetnika. Voditelj je glavni pravni savjetnik. Zaposlenici ovaj odjel nadzire poštivanje Ustava i zakona, postojećih pravila i uputa od strane djelatnika Odjela.

- Ured glavnog inspektora. Na čelu je glavni inspektor. Imenuje ga predsjednik uz potvrdu Senata. Neovisan o drugim odjelima i uredima, izravno odgovoran ravnatelju CIA-e. Provodi inspekcije, istrage i revizije u sjedištu CIA-e, na terenu i u prekomorskim uredima agencije. Svakih šest mjeseci priprema izvješće za ravnatelja CIA-e koje podnosi Odboru za obavještajne poslove američkog Kongresa.

- Ured za odnose s javnošću. Voditelj – direktor Odnosa s javnošću.

- Ured za vojne poslove pruža obavještajnu podršku američkoj vojsci.

Struktura Cyber obavještajnog centra CIA-e

U ožujku 2017. Vijeće za vanjsku i obrambenu politiku objavilo je izvješće koje je pripremio konzultant PIR Centra Oleg Demidov i posvećeno najvećem curenju podataka CIA-e. Informatički stručnjak proučio je niz podataka objavljenih na web stranici WikiLeaksa i otkrio kako je ustrojena cyber jedinica obavještajne službe i čime se bavi.

Prema podacima do kojih je došao WikiLeaks, CIA-in rad na razvoju vlastitih kibernetičkih sposobnosti koncentriran je unutar jednog od pet uprava – Uprave za digitalne inovacije. Njegova ključna struktura je Centar za kibernetičku inteligenciju, čija je nadležnost uključivala razvoj objavljene "baze znanja" odjela o kibernetičkom oružju i izravan razvoj potonjeg.

Aktivnosti Cyber Intelligence Centera podijeljene su u tri glavna područja: Grupa za računalne operacije, Grupa za fizički pristup i Grupa za inženjerski razvoj. Upravo je potonji bio uključen u razvoj, testiranje i održavanje softvera sadržanog u curenju.

Specifična područja razvoja softvera raspoređena su između dvije podgrupe i njihovih devet odjela unutar Grupe za inženjerski razvoj. Među njima su Mobile Devices Branch (korištene ranjivosti za pametne telefone), Automated Implant Branch (iskorištene ranjivosti u računalima), Network Devices Branch (odgovoran za stvaranje mrežnih napada na web poslužitelje) . Projekti ogranka Embedded Devices uključivali su razvoj sredstava za iskorištavanje ranjivosti u softveru različitih pametnih uređaja, uključujući televizore.

U 2013. iznos financiranja Cyber Intelligence Centera iznosio je 4,8 milijardi dolara, a broj njegovih zaposlenika bio je 21 tisuća ljudi. Dakle, CIA se može smatrati operaterom najvećeg svjetskog programa razvoja državnog cyber arsenala, napominje Demidov.

Izvješće WikiLeaksa također navodi da američka obavještajna struktura ima jedinicu posvećenu razvoju zlonamjernog softvera isključivo za Appleove proizvode. WikiLeaks objašnjava kako udio telefona s iOS-om na globalnom tržištu nije tako velik – samo 14,5% naspram 85% telefona s Androidom. Međutim, iPhone uređaji vrlo su popularni među političarima, diplomatima i poslovnim predstavnicima.

Iz objavljenih dokumenata također proizlazi da je američki konzulat u Frankfurtu na Majni "hakerski centar" CIA-e koji nadzire regije Europe, Bliskog istoka i Afrike.

Priča

2018

Mike Pompeo imenovan državnim tajnikom, Gina Haspel na čelu CIA-e

2017

Trezor 8 curi

Čak i ako je vlasnik računala treće strane otkrio da njegov uređaj pokreće implantat – malware koji izvlači informacije – zahvaljujući Hiveu, korisnik ne bi mogao povezati svoj rad s CIA-om. Kad je vlasnik računala provjerio na koje poslužitelje na internetu implantat šalje informacije, Hive je maskirao vezu softvera s poslužiteljima odjela. Alat je u biti skrivena komunikacijska platforma za malware CIA-e, preko koje izvađene podatke šalje agenciji i prima nove upute, piše WikiLeaks.

U isto vrijeme, kada se zlonamjerni softver provjeri u poslužiteljskom sustavu CIA-e, generiraju se digitalni certifikati koji simuliraju vlasništvo nad softverom od strane stvarnih proizvođača. Tri uzorka prisutna u izvornom kodu koji je objavio WikiLeaks krivotvore certifikate Kaspersky Laba u Moskvi, navodno da su potpisani pouzdanim certifikatom Thawte Premium Servera u Cape Townu. Ako korisnik koji otkrije implantat pokušava dokučiti kamo ide promet s njegove mreže, neće pomisliti na CIA-u, već na navedenog proizvođača softvera.

Laboratorij je odgovorio na objavu WikiLeaksa sljedećim komentarom: “Pregledali smo tvrdnje koje su objavljene 9. studenog u izvješću Vault 8 i možemo potvrditi da certifikati koji imitiraju naše nisu originalni. Kaspersky Lab ključevi, usluge i klijenti sigurni su i nisu pogođeni.”

Poslužiteljski sustav

Hive izvodi niz operacija pomoću implantata koji se pokreću na računalu, pri čemu se svaka operacija bilježi u prednjoj domeni bezazlenog izgleda. Poslužitelj na kojem se nalazi domena iznajmljuje se od komercijalnih pružatelja usluga hostinga kao virtualni privatni poslužitelj (VPS). Njegov softver prilagođen je specifikacijama CIA-e. Ovi poslužitelji predstavljaju javnu fasadu poslužiteljskog sustava CIA-e, a zatim prenose HTTP(S) promet kroz virtualni privatne mreže(VPN) na skriveni poslužitelj pod nazivom Blot.

Ako netko posjeti naslovnu domenu, to posjetitelju prikazuje potpuno nedužne informacije. Jedina zabrinjavajuća razlika je opcija HTTPS poslužitelja koja se rijetko koristi pod nazivom Optional Client Authentication. Zahvaljujući njoj, od korisnika koji pregledava domenu nije potrebna provjera autentičnosti – nije obavezna. Ali implantat, nakon što je kontaktirao poslužitelj, mora proći kroz njega kako bi ga Blot poslužitelj mogao otkriti.

Promet s implantata šalje se na upravljački pristupnik operatera implantata koji se zove Honeycomb, a sav ostali promet ide na prednji poslužitelj koji isporučuje bezopasni sadržaj dostupan svim korisnicima. Tijekom procesa autentifikacije implantata generira se digitalni certifikat koji oponaša da softver pripada stvarnim proizvođačima.

Razvoj 137 AI projekata

Centralna obavještajna agencija ne može pratiti obradu veliki broj podatke i oslanja se na umjetnu inteligenciju (AI). Američka obavještajna služba aktivno radi na 137 AI projekata, istaknula je zamjenica direktora CIA-e Dawn Meyerriecks u rujnu 2017.

AI nudi obavještajnim agencijama širok raspon mogućnosti, od oružja za bojno polje do mogućnosti oporavka računalnog sustava nakon cyber napada. Obavještajnim agencijama najvrjednija je sposobnost umjetne inteligencije da otkrije značajne obrasce na društvenim mrežama.

Obavještajna služba je prethodno prikupljala podatke s društvenih mreža, istaknuo je šef CIA-ine škole Kent, Joseph Gartin. Inovacija je u količini podataka koji se obrađuju, kao i brzini prikupljanja informacija, istaknuo je Gartin.

Za 20 godina bit će potrebno 8 milijuna analitičara da ručno analiziraju slike s komercijalnih satelita, rekao je Robert Cardillo, direktor Nacionalne geoprostorne obavještajne agencije. Prema njegovim riječima, cilj je automatizirati 75% dodijeljenih zadataka.

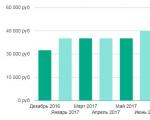

Alat za ispis podataka putem SMS-a

Sredinom srpnja 2017. web stranica Wikileaks objavila je informacije o još jednom alatu za nadzor u kibernetičkom prostoru, koji je razvila i aktivno koristi CIA. Ovoga puta riječ je o programu HighRise koji je maskiran u aplikaciju TideCheck.

Dokumentacija koju je pribavio Wikileaks navodi da se alat mora preuzeti, instalirati i aktivirati ručno; drugim riječima, da biste izveli uspješan napad, morate ili imati fizički pristup uređaju ili na neki način natjerati potencijalne žrtve da same instaliraju aplikaciju.

Drugi scenarij je vrlo malo vjerojatan: od korisnika se traži da otvori aplikaciju TideCheck, unese lozinku “inshallah” (“ako Allah da”) i u izborniku odabere opciju Initialize. Nakon toga, program će se automatski pokrenuti i raditi u pozadini.

Ovaj program sam po sebi ne uzrokuje nikakvu štetu. Najvjerojatnije su ga sami agenti CIA-e koristili kao pristupnik preko kojeg su podaci preuzeti sa pametnih telefona koji pripadaju metama nadzora (i koji su već zaraženi drugim zlonamjernim softverom) bili preusmjereni na CIA-ine servere u obliku SMS poruke. SMS kanal je korišten u slučajevima kada internetske veze nisu bile dostupne.

U najmanju ruku, značajan dio njih špijunski softver za različite platforme već se na ovaj ili onaj način pojavio u publikacijama Wikileaksa u sklopu kampanje Vault 7.

Posljednja trenutno poznata verzija programa HighRise - 2.0 - objavljena je 2013. godine. Radi samo pod Android verzijama 4.0-4.3. Od tada su Google programeri značajno pojačali sigurnost svog operativnog sustava, tako da HighRise neće raditi na kasnijim verzijama.

| Cyberkriminalci uspješno pišu malware za nove verzije Androida, pa bi bilo logično pretpostaviti da CIA već ima nešto slično HighRiseu, ali uspješno funkcionira pod kasnijim verzijama mobilnog OS-a, kaže Ksenia Shilak, direktorica prodaje u SEC Consultu. - U svakom slučaju, alat koji je procurio teoretski bi se mogao prilagoditi za Android 4.4 i novije verzije te koristiti u kriminalne svrhe. |

Symantec: CIA-ini hakerski alati korišteni su za 40 kibernetičkih napada u 16 zemalja

U travnju 2017. antivirusna tvrtka Symantec nazvala je približan broj kibernetičkih napada izvedenih pomoću alata za hakiranje koje koriste zaposlenici CIA-e i koji su postali poznati iz materijala na web stranici WikiLeaks.

Prema Symantecu, tijekom nekoliko godina najmanje 40 kibernetičkih napada u 16 zemalja (uključujući zemlje Bliskog istoka, Europe, Azije, Afrike i Sjedinjenih Država) izvedeno je korištenjem programa s kojih je organizacija WikiLeaks prethodno deklasificirala.

Symantec nije otkrio nazive programa koje bi CIA ili drugi mogli koristiti za kibernetičke napade.

Bio je angažiran u cyber špijunaži u CIA-i posebna skupina, koji je Symantec nazvao Longhorn. Njegovi su sudionici zaraženi računalne mreže vladine agencije različite države, zaraženi su i sustavi telekomunikacijskih i energetskih poduzeća, kao i kompanija za proizvodnju zrakoplova. Alati koje je najavio WikiLeaks korišteni su, prema Symantecu, od 2007. do 2011. godine.

Curenje iz trezora 7 najveće je u povijesti odjela

Na primjer, dokumenti otkrivaju pojedinosti da CIA pohranjuje informacije o mnogim 0-dnevnim ranjivostima u proizvodima Applea, Googlea, Microsofta i drugih. velike tvrtke, dovodeći cijelu industriju u opasnost.

Novine također govore o zlonamjernom softveru Weeping Angel, koji je stvorio Ogranak za ugrađene uređaje (EDB) CIA-e, uz sudjelovanje stručnjaka iz njihove britanske MI5. Uz njegovu pomoć, obavještajne agencije mogu zaraziti Samsung pametne televizore, pretvarajući ih u špijunske uređaje. Iako se čini da instalacija Weeping Angel zahtijeva fizički pristup uređaju, zlonamjerni softver obavještajnim agencijama pruža niz mogućnosti. Evo samo nekoliko: Weeping Angel može izdvojiti vjerodajnice i povijest preglednika te presresti WPA i Wi-Fi informacije. Zlonamjerni softver može ubaciti lažne certifikate kako bi omogućio napade čovjeka u sredini na preglednik i dobio daljinski pristup. Weeping Angel također može dati dojam da je TV isključen, dok zapravo nastavlja raditi, a ugrađeni mikrofon "sluša" sve što se događa okolo.

Dokumenti spominju Samsung televizori F800, a postoje i indikacije da su programeri CIA-e testirali verzije firmvera 1111, 1112 i 1116. Najvjerojatnije Weeping Angel predstavlja opasnost za sve modele serije Fxxxx.

Radovi također pokazuju da je pod pokroviteljstvom CIA-e stvorena široka lepeza mobilnog zlonamjernog softvera za iPhone i Android. Zaraženi uređaji gotovo potpuno dolaze pod kontrolu vladinih hakera i šalju podatke o geolokaciji, tekstualnu i audio komunikaciju, a također mogu tajno aktivirati kameru i mikrofon uređaja.

Tako je objavljeno da je CIA 2016. godine imala na raspolaganju 24 zero-day ranjivosti za Android, kao i exploite za njih. Štoviše, CIA pronalazi i “radi” na ranjivostima kako samostalno, tako i od svojih kolega, primjerice FBI-a, NSA-e ili britanskog Vladinog komunikacijskog centra. Ranjivosti nultog dana pomažu obavještajnim agencijama da zaobiđu enkripciju WhatsAppa, Signala, Telegrama, Wieba, Confidea i Cloackmana, budući da se presretanje podataka događa čak i prije nego što je enkripcija započela.

Glavni osumnjičeni

U slučaju najvećeg curenja podataka u povijesti CIA-e, poznatog kao Trezor 7, pojavio se glavni osumnjičenik. Kako je Washington Post izvijestio u svibnju 2018., pozivajući se na sudske dokumente, on je bivši službenik CIA-e Joshua Adam Schulte.

Prema dokumentima, povjerljivi obavještajni materijali koji opisuju hakerski arsenal ukradeni su dok je osumnjičenik još radio za CIA-u. “Vlada je odmah prikupila dovoljno dokaza za pokretanje istrage protiv njega. Izdano je više naloga za pretres stana okrivljenika, stoji u dokumentima.

Bilo kako bilo, prema dokumentima, dobiveni dokazi nisu bili dovoljni za podizanje službene optužnice. Osumnjičenik je optužen za još jedan, nepovezan slučaj distribucije dječje pornografije. Zbog nedostatka dokaza koji upućuju na umiješanost CIA-e u curenje tajnih dokumenata bivši zaposlenik obavještajne agencije optužene su za upravljanje poslužiteljem koji je sadržavao 54 GB dječje pornografije).

Prema odvjetnicima obrane, Schulte je upravljao javnim serverom, ali nije imao pojma da se na njemu nalaze ilegalni materijali. Slijedom toga, optuženik je oslobođen krivice.

Do 2016. Schulte je radio u skupini razvojnih inženjera u CIA-i. Zahvaljujući svom službenom položaju imao je pristup tisućama obavještajnih dokumenata, koji su 2017. prebačeni na WikiLeaks. OS Windows.

Grasshopper sadrži skup modula od kojih možete sastaviti prilagodljiv virus implantata. Model ponašanja virusa postavlja se ovisno o karakteristikama žrtvinog računala. Prije ugradnje implantata, ciljano računalo se ispituje kako bi se utvrdilo koja je verzija sustava Windows instalirana na njemu i koji se sigurnosni softver koristi. Ako ti parametri odgovaraju virusu, on je instaliran na uređaju. Kada se instalira, implantat ostaje nevidljiv tako dobro poznatim antivirusnim programima kao što su MS Security Essentials, Rising, Symantec Endpoint i Kaspersky Internet Security.

Jedan od Grasshopperovih mehanizama održivosti zove se Stolen Goods. Prema dokumentaciji, temelj za ovaj mehanizam bio je program Carberp, malware za hakiranje bankarskih mreža. Carberp su navodno razvili ruski hakeri, stoji u dokumentima CIA-e.

Posuđivanje Carberp koda omogućeno je zahvaljujući činjenici da je objavljen u otvoreni pristup. CIA tvrdi da im "većina" koda nije bila od koristi, ali su mehanizam postojanosti i neke komponente instalatera stavljene u službu i modificirane za potrebe agencije.

Reakcija CIA-e, dobavljača i država

CIA je odbila potvrditi autentičnost dokumenata koje je objavio WikiLeaks, rekavši samo da agencija prikuplja informacije u inozemstvu kako bi “zaštitila Ameriku od terorista, neprijateljskih zemalja i drugih protivnika”. Istodobno, Odjel je kategorički odbacio sumnje u špijuniranje građana.

Službena predstavnica ruskog ministarstva vanjskih poslova Maria Zakharova rekla je da postupci CIA-e, ako su informacije WikiLeaksa točne, predstavljaju opasnost i mogu narušiti povjerenje među zemljama. Moskva poziva američke obavještajne agencije da daju puni odgovor na optužbe WikiLeaksa o američkim obavještajnim hakerima.

Kineska vlada također je zabrinuta zbog procurjelih CIA-inih kibernetičkih obavještajnih materijala i poziva Sjedinjene Države da prestanu špijunirati druge zemlje i kibernetičke napade, rekao je glasnogovornik kineskog ministarstva vanjskih poslova Geng Shuang.

S druge strane, novi šef njemačkog ministarstva vanjskih poslova Sigmar Gabriel, gdje se, prema izvješću WikiLeaksa, nalazi hakerski centar CIA-e, rekao je da njemačke vlasti te informacije radije smatraju glasinama.

Tehnološke tvrtke Apple, Samsung i Microsoft odgovorile su na objavu povjerljivih dokumenata obavještajnih agencija rekavši da je većina ranjivosti identificiranih u izvješću otklonjena u najnovijim verzijama njihovih operativnih sustava.

Programeri uređivača teksta Notepad++ također su najavili uklanjanje sigurnosnih rupa koje koristi obavještajna služba. Uz Google Chrome, VLC Media Player, Firefox, Operu, Thunderbird, LibreOffice, Skype i druge programe, ovaj se softver našao na popisu ranjivih aplikacija koje je obavještajna služba hakirala pomoću sustava Fine Dining. Korisniku se činilo da agent pokreće videoprogram (na primjer, VLC), prikazuje slajdove (Prezi), igra računalnu igricu (Breakout2, 2048) ili čak pokreće antivirusni program (Kaspersky, McAfee, Sophos), dok u stvarnosti je to bila "ometajuća" aplikacija prikazana na ekranu, računalni sustav se automatski zarazi, pregledava i izvlači informacije

Reakcija na curenje tajnih dokumenata CIA-e

Prema informativne agencije Reuters, pozivajući se na neimenovane zaposlenike Cisca, nakon što se pojavilo curenje podataka, čelnici tvrtke odmah su doveli stručnjake iz svojih različitih projekata kako bi shvatili kako funkcioniraju tehnike hakiranja CIA-e, pomogli klijentima Cisca da poprave svoje sustave i spriječili kriminalce da koriste iste cyber tehnike. Ciscovi programeri su nekoliko dana danonoćno analizirali CIA-ine alate za hakiranje, ispravljali ranjivosti i pripremali obavijesti za klijente tvrtke. moguće rizike prilikom rada s opremom. Napominje se da je više od 300 modela Cisco proizvoda bilo u opasnosti od hakiranja.

Glasnogovornica CIA-e Heather Fritz Horniak nije komentirala slučaj Cisco na pitanje Reutersa i samo je napomenula da je agencija imala “cilj biti inovativna, napredna i na čelu zaštite zemlje od stranih neprijatelja”.

- 47% aplikacija analizira i prenosi podatke o lokaciji trećim stranama;

- 18% dijeli korisnička imena;

- 16% proslijediti na e-mail adresu (

CIA je deklasificirane dokumente učinila besplatno dostupnima na svojoj web stranici, uključujući izvješća o istraživanju NLO-a i telepatije. Objavljeni su rezultati dobiveni u okviru programa Zvjezdana vrata, u okviru kojeg je CIA "testirala" Urija Gellera, slavnog britanskog vidovnjaka koji se proslavio javnim pogledom savijajući žličice, pa čak i žlice, te zaustavljajući kazaljke na satu Big Bena. znanje " u Londonu, upalio je zaustavljene budilice u cijelom svijetu.

Iz deklasificiranih dokumenata slijedi: Uri Geller demonstrirao je svoje sposobnosti znanstvenicima iz CIA-e, koji su s njim eksperimentirali na Stanfordu u kolovozu 1973. Institut za istraživanja(Istraživački institut Stanford). Svrha pokusa bila je utvrditi ima li ispitanik doista telepatske sposobnosti i mogu li se te sposobnosti koristiti u obavještajne svrhe.

Za početak, znanstvenici su nasumično odabrali riječ iz rječnika. Izbor je pao na riječ “petarda” koju su izvukli. Geller je, sjedeći u drugoj sobi, primio ovu informaciju telepatski. I rekao je da "vidi" nešto cilindrično kako stvara buku. Ali na kraju nisam nacrtao petardu, nego bubanj.

Prva slika mentalno poslana Gelleru iz CIA-e

To je Geller prihvatio i nacrtao

Tip iz CIA-e nacrtao je grozd. "Telepata" je izjavio da "vidi" mnogo, mnogo okruglih kapi. I nacrtao sam vrlo sličnu grozd - i planirana i reproducirana imala su isti broj bobica. Bilo ih je 24.

Dolje - "transfer" iz CIA-e, gore - "prijem" kod Gellera

Eksperimenti su nastavljeni u istom duhu tjedan dana. Uri Geller je u mislima nacrtao mnoge slike koje su mu poslane. I većinu sam ih ispravno reproducirao. Barem što se tiče zapleta. Prikazao je golubicu vrlo sličnu, zmaj. Njegova deva bila je malo razočarana - umjesto dvogrbe Geller je nacrtao konja.

Znanstvenici CIA-e predložili su da subjekt ne kopira mehanički linije slike koja mu je "poslana", već je reproducira nakon obrade informacija primljenih u njegovom mozgu.

Slika poslana iz CIA-e

Gellerov crtež

CIA je zaključila: telepatija je pravi fenomen. Ipak, program Stargate je zatvoren. Eksperimenti su završili 1998. Prema službenoj verziji, sposobnosti vidovnjaka razočarale su obavještajce.

Uostalom, pretpostavljalo se da se telepatija može koristiti za tajni prijenos informacija bez ikakvih tehničkih sredstava - jednostavno s jedne osobe na drugu. Ali točnost "prijema" - posebno sa velike udaljenosti- pokazalo se niskim. Isti Geller nije uspio nacrtati viseći most, čija mu je slika "prenesena" iz drugog grada. Iako je ispravno reproducirao obrise jednog od elemenata - zakrivljenog užeta.

Most "prebačen" iz CIA-e

Tako je slika mosta stigla do Gellera.

Još jedan pokušaj – prikazivanja đavla – zamalo nije uspio. Rezultat je bio skup različitih predmeta. Ali među njima je bio trozubac, koji je bio na originalnoj slici.

Vrag je mentalno "poslao" Gellera

Gelleru je od vraga ostao samo trozubac

Kako se ne složiti s CIA-om i ne vjerovati da telepatija još postoji. I Uri Geller, koji je pokazao vrlo uvjerljive rezultate, to donekle posjeduje.

Stranica iz prethodno tajnog CIA-inog izvješća o rezultatima eksperimenata s Urijem Gellerom

Novinari su kontaktirali Urija Gellera koji sada živi u Izraelu. I rekao je da je CIA skinula oznaku tajnosti samo s malog dijela dokumenata koji se odnose na njegov rad za tajne službe.

Napravio sam puno stvari za CIA-u”, rekao je Geller. - Jednog su me dana zamolili da odem u rusko veleposlanstvo u Mexico Cityju i izbrišem - na daljinu - diskete do kojih su došli ruski agenti.

“Bio sam prisutan nedaleko od mjesta gdje su političari vodili važne pregovore o nuklearnom odvraćanju”, priznaje “telepata”. - I nadahnuo je: znak, znak!

Prema Gelleru, jedna od stranih obavještajnih agencija tražila je od njega da mentalno zaustavi srce svinje. Što je i učinio, iz nekog razloga pretpostavivši da je dalekosežni cilj ovog eksperimenta daljinski ubiti Andropova, koji je u to vrijeme bio na čelu KGB-a.

I tijekom hladni rat"testiran" je u atomskom laboratoriju da se vidi može li utjecati na brzinu nuklearnih reakcija.

Navodno su Amerikanci imali ideju telepatski utjecati na sovjetske atomske bombe kako bi ih eksplodirali na daljinu.

Mladi Uri Geller: fotografija je snimljena točno one godine kada se pridružio CIA-i

Geller nije rekao kako su tako čudni eksperimenti završili.

No, rekao je da mu nije nimalo neugodno, najblaže rečeno, hladnokrvnost skeptika - pogotovo kad je savijao žlice. Kažu da je slika ekscentričnog mađioničara poslužila kao izvrstan paravan za njegovu glavnu djelatnost - špijunažu: kako za CIA-u, tako i za Mossad.

Prijevod s engleskog.

Tajna

Američkom predsjedniku Baracku Obami

Bijela kuća

1600 Pennsylvania Avenue NW

Washington, DC 20500

Kopije:

američki ministar obrane Chuck Hagel,

1400 obrambeni Pentagon

Washington, DC 20301-1400

Direktoru CIA-e Johnu Brennanu

Središnja obavještajna agencija

Washington DC. 20505

Poštovani gospodine predsjedniče, šaljem vam strateški plan za rat s Rusijom koji sam izradio uz materijale koje sam prethodno dostavio CIA-i. Želim naglasiti da još uvijek ne namjeravam sudjelovati u CIA-inim operacijama špijuniranja američkih senatora i kongresmena te političkih ubojstava.

Strateška zadaća SAD-a je uništiti Rusiju kao glavnog geopolitičkog neprijatelja njezinim komadanjem, oduzimanjem svih resursnih zona i prelaskom na upravljanje državom putem vlade liberalnih marioneta. Bez frontova, bez strateških operacija i bombardiranja. Glavni instrument agresije je koordinirani munjeviti napad na Rusiju NATO trupa, prvenstveno specijalnih snaga i “pete kolone”. Rusi se brzo moraju naći u novoj zemlji - Savezu Nezavisnih Država Rusije. Pasivna većina će šutjeti, kao i za vrijeme raspada SSSR-a. Irak, Libija i Sirija nisu samo prepodjela svijeta i rat za naftu, već i poligoni za rat s Rusijom.

I. faza rata (podaci)

1. Diskreditacija predsjednika V. Putina kao fašističkog diktatora.

2. Poticanje korupcije i izravne kupnje političke elite u Moskvi i regijama.

3. Stvaranje imidža Rusije kao fašističke države. Fašistička država Rusija prijetnja je ne samo Europi, nego i cijeloj svjetskoj zajednici.

Umjetnu fašizaciju imidža Rusije u očima Zapada trebaju provoditi liberalni političari, pisci i javne osobe kroz kompromitaciju uloge sovjetske vojske i naroda u glavnom povijesnom događaju 20. stoljeća – pobjedi u svjetskom ratu. II. Rat je bio sukob dvaju fašističkih diktatora - Staljina i Hitlera, au današnjoj Rusiji predsjednik Putin je oživio diktaturu, država u potpunosti podržava nacizam, superiornost ruskog naroda, a svoju ulogu u svjetskoj politici deklarira kao jednu od vodeće nuklearne sile. Strategija nacionalne sigurnosti Rusije dopušta mogućnost izvođenja preventivnog nuklearnog udara, što predstavlja smrtnu opasnost za svjetsku civilizaciju. Narod Rusije mora donijeti demokraciju.

Izvor: US State Department, CIA

II faza rata (ekonomska)

Potpuna ekonomska i politička blokada Rusije, izazivanje naglog pada svjetskih cijena nafte i plina kako bi se izazvala kriza u vladi i gospodarstvu Ruske Federacije.

Izvor: američki State Department, CIA, vlade zemalja članica NATO-a, Saudijska Arabija i druge “naftne” i “plinske” zemlje.

Odgovor: Državni tajnik D. Kerry, direktor CIA-e D. Brennan

III faza rata (specijalne i vojne operacije)

1. Ulazak Ukrajine u NATO, raspoređivanje američkih baza tamo. Čak i ako Ukrajina ne postane članica NATO-a, mora svoj teritorij i aerodrome staviti na raspolaganje NATO-u.

2. Potpuna preorijentacija vektora radikalnog islama prema Rusiji.

3. Antifašistička (ne “obojena”) revolucija, koju će podržati svjetska zajednica.

4. Revolucija eskalira u građanski rat pravih razmjera. Nagli porast provociranih međunacionalnih sukoba.

5. Munjevita vojna operacija NATO-a nakon onesposobljavanja komunikacija u vojsci, s mirovnom funkcijom - zaustaviti građanski rat. Zapravo, u Moskvi i Sankt Peterburgu to će poticati specijalne snage. Dezorganizacija sustava državne i vojne uprave, snažan napad na sve vrste elektroničkih komunikacija.

Na dan X, vojska je paralizirana kroz kupljene generale u Ministarstvu obrane i Glavnom stožeru, generali moraju izravno izjaviti da odbijaju poslušati naredbe vrhovnog zapovjednika, koji je postao fašistički diktator, i svoju namjeru; zadržati neutralnost. To je već isprobano u Ukrajini - specijalne službe i vojska nisu se miješale u "narančastu" revoluciju 2004. Mobilizacije neće biti. Naredba predsjednika Putina o pokretanju nuklearnog napada na Sjedinjene Države bit će sabotirana. Također, putem kupljenih čelnika u Ministarstvu obrane i obavještajnim službama blokirat će se ruski “asimetrični odgovor” - teroristički napadi minijaturnim nuklearnim nabojima na teritorij SAD-a i sabotaže specijalnih snaga.

6. Istog dana svi veliki zapadni mediji prenose agoniju krvavog režima diktatora Putina. Istog dana u Moskvi i Sankt Peterburgu skupine radikalne mladeži trebale bi uz ljudske žrtve upasti u vladine zgrade.

Tajne upute CIA-e i KGB-a za prikupljanje činjenica, zavjera i dezinformacija Popenko Viktor Nikolajevič

CIA školski program obuke

Više u opći pogled dat je program obuke budućih agenata CIA-e u kampu Peri, opisane su osnovne metode rada operativnih časnika te dana opća predodžba o nekim tehničkim uređajima i napravama koje koriste u obavještajnom djelovanju. Sada pogledajmo svaku temu zasebno, dajmo konkretne primjere djelovanja agenta u određenom slučaju i predstavimo glavne primjere tehničkih sredstava i metode rada s nekima od njih.

Kao što je već spomenuto, tečaj obuke u kampu Peri podijeljen je u tri glavne discipline - obavještajne, zavjereničke i paravojne operacije (treba napomenuti da je ova podjela donekle proizvoljna, au praksi se često isprepliću).

1. Obavještajna služba uključuje različite načine na koje agent prikuplja informacije i prenosi ih, uključujući:

Rad s opremom za snimanje i primopredajništvo zvuka (kazetofoni i radio stanice);

Ugradnja razne opreme za prisluškivanje (mikrofoni-bube);

Foto i video snimanje (pod različitim uvjetima osvjetljenja), kopiranje dokumenata;

Vrbovanje novih doušnika (agenata);

Izrada ključeva;

Prodor u zatvorene prostorije(uključujući provalu) za dobivanje informacija;

Tajna obdukcija poštanska korespondencija(pisma, paketi itd.).

2. Zavjera je skup mjera koje poduzima agent kako bi zadržao svoje obavještajne aktivnosti u tajnosti. Predviđa određene radnje od strane agenta kako bi se osigurala njegova sigurnost i njegovo ponašanje u slučaju prijetnje uhićenjem (i nakon toga):

Šifriranje poruka;

Korištenje knjiga za šifriranje tajnih podataka;

Tajno pisanje;

Izrada mikrofilmova i mikrotočaka (korištenjem posebne fotografske opreme);

Korištenje tajnih telefona (telefonske prislušnice sa zatvorenim brojevima, preko kojih agent može prenijeti usmenu poruku u bilo kojem trenutku);

Pohranjivanje šifriranih poruka i njihov prijenos;

Načini otkrivanja nadzora i izbjegavanja istog;

Promjena izgleda;

Oprema skrovišta za prijenos, prijam i pohranjivanje obavještajnih materijala;

Razvoj uvjeta za pojavljivanje (tajni sastanci s drugim agentima);

Mentalno "privikavanje" na vašu biografiju - legendu (koju agent mora zapamtiti u svim detaljima prije nego što bude raspoređen);

Korištenje pošte i poštanskih kanala zemlje domaćina za slanje poruka na tajne adrese;

Šifrirana radio komunikacija; - metode za identifikaciju dvostrukih agenata; - metode odupiranja pokušaju uhićenja; - načini bijega iz zatvora.

3. Psihološke i paravojne operacije(aktivna djelovanja uz uporabu oružja, eksplozivnih i zapaljivih naprava, psihotropnih sredstava), što uključuje organiziranje nereda, štrajkova, mitinga, zavjera, nereda, političkih intriga, sabotaža, sabotaža, neutralizacija nepoćudnih osoba, državnih udara.

Ovaj tekst je uvodni fragment. Iz knjige Japanski priručnik za obuku tenkovskih jedinica, 1935. Autor Ministarstvo obrane SSSR-aPOGLAVLJE 1 OSNOVE OBUKE I. Spremnik1. Mjesta za zapovjednika i ostale članove posade tenka23. Položaji zapovjednika i ostalih članova posade izvan tenka prikazani su na sl. 1. Zapovjednik tenka, topnik i mitraljezac postrojavaju se na liniji prednjeg ruba tenka u takvom razmaku.

Iz knjige Blitzkrieg: kako se to radi? [Tajna "munjevitog rata"] Autor Mukhin Jurij IgnatijevičUčinkovitost vojne obuke Zatim, Martynov prelazi s obuke na rezultate ove obuke, koja se provodi u potpunosti u skladu sa zahtjevima birokratskog upravljanja “Svaki od glavnih vojnih zapovjednika ima poseban stožer uz pomoć kojeg upravlja

Iz knjige Staljinovi supermeni. Diverzanti zemlje sovjeta autor Degtyarev KlimU školi diverzanata U listopadu 1930. Nikolaj Prokopjuk je prebačen u Kharkov, u Posebni odjel GPU Ukrajine, gdje je brzo napredovao u pomoćnika, a potom i šefa odjela. Ovdje uči mudrosti izviđanja i sabotaže na tečajevima koje vode slavni

Iz knjige GRU Spetsnaz u Kandaharu. Vojna kronika Autor Šipunov AleksandarTrenažni proces Dnevna rutina bila je normalna, ali stroga. U šest sati ujutro odjeknula je zapovijed: “Četa, ustanite! Postrojavanje za jutarnji sat tjelesne aktivnosti u jednoj minuti! Uniforma broj tri.” Preko palube - minus petnaest. Zima. Još uvijek spavam, ali moje tijelo radi automatski -

Iz knjige Fighters - Take Off! Autor Žirohov Mihail AleksandrovičSTANDARDI OBUKE S povećanjem broja zrakoplovnih snaga Crvene armije bilo je potrebno temeljito promijeniti postojeći sustav popunjavanja zrakoplovnih škola s promjenjivim sastavom zrakoplovstvo je usvojeno u sovjetskom zrakoplovstvu,

Iz knjige Asa i propaganda. Napuhane pobjede Luftwaffea Autor Mukhin Jurij IgnatijevičSvrha obuke Kao što ste vidjeli iz epigrafa članka V. Dymicha, Hitler je vjerovao da je “umijeće zračne borbe doista njemačka privilegija. Slaveni to nikada neće moći ovladati.” Zapravo, Hitler je dosta često griješio, ali možda nikada nije napravio takvu grešku kao u

Iz knjige Prvi snajperisti. "Strijeljačka služba u svjetskom ratu" Autor Hesketh-Pritchard H.Poglavlje VII Obuka u Prvoj vojnoj školi Naučiti vojnika dobro pucati sa 17 dana nije lak zadatak. Škola snajperskog djelovanja u 1. armiji osnovana je u svrhu školovanja časnika i dočasnika, koji su pak trebali biti instruktori u svojim postrojbama, pa su stoga tečajevi

Iz knjige Borbena obuka specijalnih snaga Autor Ardašev Aleksej NikolajevičPrilog broj 2. Program školovanja u školi izviđanja, motrenja i snajperskog djelovanja u 1. armiji Iz ovog programa voditelj izviđanja u bojnama može izdvojiti sve što je potrebno za obuku u bojni dok je u pričuvi, ovisno o trajanju.

Iz knjige Snajperisti Prvog svjetskog rata Autor Hesketh-Pritchard major X.Ogledni program snajperska obuka 1. Opremni dio snajperske puške SVD.2. Namjena i borbena svojstva SVD-a. Glavni dijelovi i mehanizmi, njihova namjena i struktura. Nepotpuna demontaža i ponovna montaža.3. Princip rada automatike SVD, dizajn optičkog nišana

Iz knjige Borbena obuka Zračno-desantnih snaga [Univerzalni vojnik] Autor Ardašev Aleksej NikolajevičPOGLAVLJE VII Obuka u Prvoj vojnoj školi Naučiti vojnika dobro pucati sa 17 dana nije lak zadatak. Škola snajperskog djelovanja u 1. armiji osnovana je u svrhu školovanja časnika i dočasnika, koji su pak trebali biti instruktori u svojim postrojbama, pa su stoga tečajevi

Iz knjige Afganistanac, opet Afganistanac... Autor Drozdov Jurij IvanovičOkvirni program obuke domaćih snajperista 1. Materijalni dio snajperske puške SVD.2. Namjena i borbena svojstva SVD-a. Glavni dijelovi i mehanizmi, njihova namjena i struktura. Nepotpuna demontaža i ponovna montaža.3. Princip rada SVD automatizacije, uređaj

Iz knjige Kronstadt-Tallinn-Lenjingradski rat na Baltiku u srpnju 1941. - kolovozu 1942. autor Trifonov V.I.Poglavlje 41. U školi veleposlanstva... Škola veleposlanstva, koju smo nekoć pretvorili u vojarnu, bila je puna graničara. Obavili su sjajan posao opremanja, čak su si nabavili i tuš kabinu. Odmah sam se sjetio mrzovoljne stare policajke. Vjerojatno je zabrinut: svuda okolo ima prljavih ljudi

Iz knjige Specijalne snage. Tečaj obuke za vatreno oružje Autor Komarov Konstantin EduardovičU 1. mornaričkoj specijalnoj srednjoj školi 27. srpnja 1940., kad sam se vratio kući s dužnosti na rijeci Uche, moj otac je rekao da je slušao na radiju (imali smo mali detektorski prijemnik) govor narodnog komesara mornarica Kuznjecov, koji je govorio o otvaranju u

Iz knjige Žukova. Portret na pozadini epohe od Otkhmezuri LashaO metodama nastave Iz stručnih razloga oduvijek me zanimala problematika strijeljaštva, a posebno način njegovog ovladavanja. Prikupio sam podatke pomoću bilo kojeg pristupačne načine, a oko 1997. počela me zanimati jedna okolnost: sve češće

Iz autorove knjigeU dočasničkoj školi U ožujku 1916. završila je obuka eskadrile u koju je Žukov bio upisan. Trajao je osam mjeseci, tri mjeseca duže od pješačke obuke. To je luksuz koji si carska vojska nije smjela dopustiti u situaciji u kojoj

Iz autorove knjigeU Višoj konjičkoj školi U jesen 1924. Žukov je prvi put došao u bivšu prijestolnicu. Na fotografiji ga vidimo u zimskoj uniformi, u budenovki sa crvenom zvijezdom na glavi. Ima 28 godina. Nosi male brkove podrezane četkom. Ramena su mu široka, a crte lica grube.